В июне 2023 года участникам 35-й ежегодной международной конференции, Форумом групп реагирования на компьютерные инциденты (FIRST) в канадском Монреале была представлена новая версия стандарта оценки уязвимостей CVSS 4.0. После двухмесячного общественного обсуждения, за которым последовали еще два месяца рассмотрения замечаний, FIRST с гордостью

Развитие CVSS

CVSS (Common Vulnerability Scoring System) - это стандарт оценки уязвимостей в программном или программно-аппаратном комплексе, который позволяет оценить их серьезность и возможное влияние.

Каждая новая версия стандарта разрабатывалась с учетом отзывов и предложений экспертов по безопасности. Целью модернизации стандарта было создание более точной, гибкой и удобной в использовании, по сравнению с предыдущими CVSS.

CVSS v.1.0 разработана в 2005 году группой экспертов по безопасности из различных организаций, включая Национальный институт стандартов и технологий (NIST), Министерство внутренней безопасности США (DHS) и самим FIRST. CVSS v.1.0 включала в себя базовый набор метрик для оценки серьезности уязвимостей, таких, как влияние уязвимости на конфиденциальность, целостность и доступность данных.

Следующая версия CVSS v.2.0 выпущена в 2007 году. В нее добавили ряд новых функций и улучшений по сравнению с CVSS v.1.0, таких как оценка уязвимостей в контекстах и поддержка нескольких языков.

CVSS 3.0 выпустили в 2015 году. В этой версии появилась новая структура оценки, новые метрики и новый формат отчета. CVSS 3.0 после появления и внедрения, стала чаще других использоваться для оценки уязвимостей.

CVSS 3.1 выпустили в 2019 году. Данная версия не вносит новых изменений в стандарт, а лишь детализирует описание некоторых метрик для лучшего их понимания. Тем не менее долгое время она являлась единственно используемой для классификации уязвимостей.

Четвертая и последняя версия CVSS выпущена в 2023 году. Помимо изменений структуры, метрики и формата отчета упомянутых выше, CVSS также менялась и с течением времени. К примеру, в нее добавили метрики, связанные с облачными вычислениями, мобильными устройствами и Интернетом вещей (IoT). Также были внесены изменения в способ расчета оценки CVSS, чтобы добиться желаемой точности и гибкости в расчете.

Новая номенклатура

CVSS 4.0 состоит из трех групп метрик: базовые, временные и экологические.

Базовые используются для оценки серьезности уязвимости без учета конкретных контекстов или условий. Они включают в себя:

Вектор атаки (AV): описывает, как злоумышленник сможет воспользоваться уязвимостью.

Сложность атаки (AC): описывает, насколько сложно злоумышленнику воспользоваться уязвимостью.

Требуемые привилегии (PR): описывает, какие привилегии нужны злоумышленнику для использования уязвимости.

Влияние на конфиденциальность (CI): описывает, насколько уязвимость может повлиять на конфиденциальность данных.

Влияние на целостность (II): описывает, насколько уязвимость может повлиять на целостность данных.

Влияние на доступность (AI): описывает, насколько уязвимость может повлиять на доступность данных.

Временные используются для оценки серьезности уязвимости с учетом времени, прошедшего с момента ее обнаружения или раскрытия и включают в себя:

Эксплуатируемость (E): описывает, насколько легко злоумышленнику найти и использовать эксплойт для уязвимости.

Уровень оповещения (RL): описывает, насколько широко известна уязвимость.

Экологические – оценка серьезности уязвимости с учетом конкретных контекстов или условий.

Включает в себя:

Влияние на безопасность (SI): описывает, насколько уязвимость может повлиять на безопасность системы или сети.

Влияние на целостность (II): описывает, насколько уязвимость может повлиять на целостность системы или сети.

Влияние на доступность (AI): описывает, насколько уязвимость может повлиять на доступность системы или сети.

Каждая метрика имеет несколько значений, которые используются для оценки серьезности уязвимости. Например, метрика «Вектор атаки» имеет следующие значения:

Локальный (L): Злоумышленник должен иметь локальный доступ к системе или сети, чтобы воспользоваться уязвимостью.

Сетевой (N): Злоумышленник может воспользоваться уязвимостью через сеть.

Смешанный (A): Злоумышленник может воспользоваться уязвимостью как локально, так и через сеть.

Физический (P): Злоумышленник должен иметь физический доступ к системе или сети, чтобы воспользоваться уязвимостью.

Значения метрик используются для расчета оценки CVSS. Оценка CVSS представляет собой число от 0 до 10, где 0 означает, что уязвимость не представляет серьезной угрозы, а 10 означает, что уязвимость представляет чрезвычайно серьезную угрозу.

Номенклатура CVSS 4.0 является гибкой и позволяет организациям настраивать систему оценки уязвимостей в соответствии со своими конкретными потребностями. Например, организация может добавить дополнительные метрики или изменить значения существующих метрик, чтобы лучше отразить свои собственные риски и приоритеты.

Расчет уровня рейтинга

Уровни рейтинга CVSS 4.0 считаются на основе значений базовых, временных и экологических метрик. Чем выше значения этих метрик, тем выше будет оценка CVSS и уровень рейтинга. Всего выделено 4 уровня:

Низкий (Low): 0.1-3.9

Средний (Medium): 4.0-6.9

Высокий (High): 7.0-8.9

Критический (Critical): 9.0-10.0

Для расчета оценки CVSS 4.0 используется , доступный на сайте FIRST.

Вот несколько примеров, сравнения расчета рейтинга уязвимостей по стандарту CVSS 4.0.

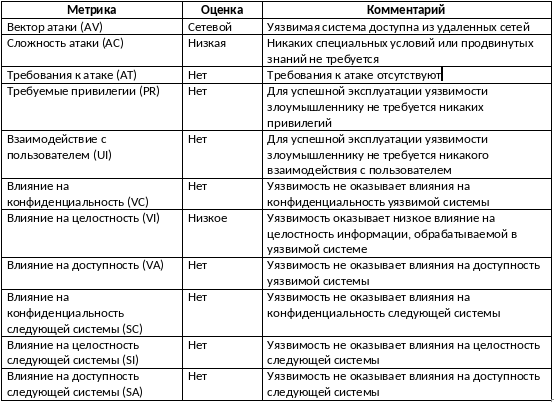

Пример 1. Атака PetitPotam.

Уязвимость протокола NTLM (протокол сетевой аутентификации), используемая для атаки PetitPotam(атака, для захвата домена контроллера). Эта уязвимость, обнаружена в 2021 году и получила идентификатор CVE-2021-36942. При помощи её злоумышленник может совершить атаку типа NTLM Relay (протокол проверки подлинности в сетях Windows NT). Согласно стандарту CVSS 4.0, уязвимость получила рейтинг 6,9 баллов, тогда как по стандарту CVSS 3.1 опасность такой уязвимости оценивалась в 5,3 балла.

Расчет выглядит так:

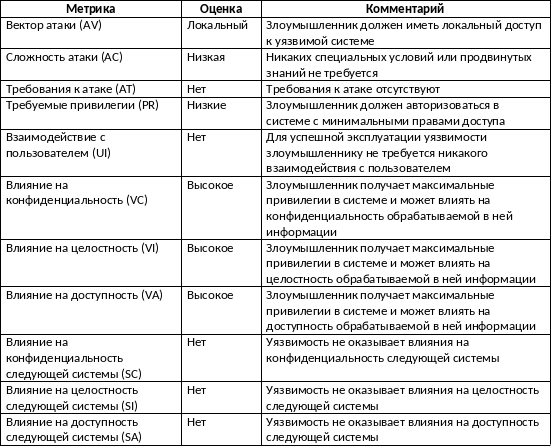

Уязвимость, связанная с неправильной обработкой числа аргументов в коде pkexec (выполнение команды от имени другого пользователя). Эта уязвимость обнаружена в 2021 году, ей присвоен идентификатор CVE-2021-4034. При помощи её атакующий может поднять привилегии до root и получить полный контроль над уязвимой системой. По CVSS 3.1 уязвимость оценена в 7,8 балла, но по CVSS 4.0 оценка составляет 8,5.

Расчет уязвимости:

Эволюция стандарта CVSS привела к расширению возможностей оценки уязвимости.

Стандарт CVSS 4.0 подходит для организаций, стремящихся эффективно управлять рисками, расставлять приоритеты в устранении уязвимостей и принимать обоснованные решения о том, какие уязвимости требуют немедленной реакции.

Плюсами данной версии, можно отметить ряд улучшений, таких как расширенный набор метрик, уточненные формулы и алгоритмы оценки. Это позволяет получать более точные результаты и упрощает сравнение уязвимостей между собой. CVSS 4.0 также улучшает удобство использования и предоставляет пользователю более полное представление о рисках и угрозах.

Из минусов стоит отметить, что некоторые уязвимости, при перерасчете получают рейтинг ниже уровня расчета CVSS 3.1, за счет дополнительных векторов.