Как CozyDuke атакует Белый дом, Госдеп и другие цели: полный обзор целевых кибератак

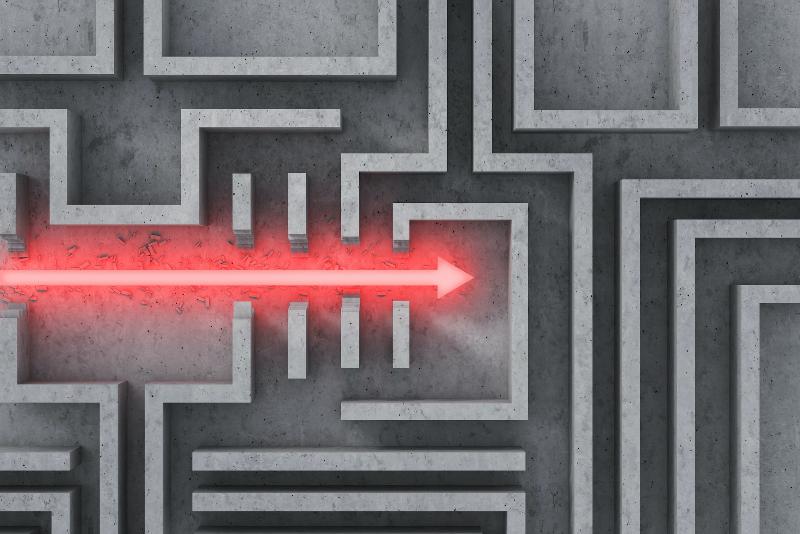

Целевые кибератаки — это атаки, которые направлены на конкретные организации или лиц с целью получения доступа к их конфиденциальной информации, шпионажа или дестабилизации их деятельности. Целевые атаки обычно осуществляются продвинутыми постоянными угрозами (APT), которые представляют собой группы хакеров, способные длительное время скрывать свое присутствие в системах жертв и использовать различные методы для достижения своих целей.

Одной из таких APT-группировок является CozyDuke (также известная как CozyBear, CozyCar или “Office Monkeys”), которая стала активно действовать во второй половине 2014 года и атаковала различные цели. Группа охотится за конфиденциальной информацией, хранящейся в сетях правительственных организаций и коммерческих компаний в нескольких странах. Среди жертв CozyDuke в 2014 году были Белый дом и Государственный департамент США.

В этой статье мы рассмотрим, что такое CozyDuke, как он внедряется в системы, какие типы атак он осуществляет, какие практические примеры его действий существуют, как его можно обнаружить и предотвратить, а также какие последствия он может иметь для организаций.

Обзор CozyDuke

CozyDuke — это APT-группировка, которая использует различные виды вредоносного ПО для целевых атак. Ее история и происхождение неизвестны, но считается, что она связана с другими APT-группировками, такими как MiniDuke и CosmicDuke. Основные характеристики CozyDuke следующие:

- Он использует SFX-файлы (самораспаковывающиеся архивы), которые содержат вредоносный исполняемый файл и видеофайл с забавным роликом. Эти файлы могут быть отправлены жертвам по электронной почте или размещены на сайтах для скачивания. Целью видеофайла является отвлечение внимания пользователя от запуска вредоносного файла.

- Он использует модульную структуру, которая позволяет ему загружать различные компоненты для разных задач. Например, он может использовать модуль для кражи учетных данных, модуль для шифрования трафика или модуль для обхода обнаружения.

- Он использует персонализированные команды, которые зависят от конкретной жертвы и ее сетевого окружения. Это позволяет ему адаптироваться к различным ситуациям и избегать стандартных сигнатур.

- Он использует сетевые ресурсы, такие как Dropbox, Google Drive, Twitter* и другие, для хранения и передачи данных. Это позволяет ему обойти некоторые меры безопасности и маскироваться под легитимный трафик.

Основная стратегия CozyDuke заключается в том, чтобы проникнуть в систему жертвы, установить свое ПО, собрать информацию о сетевом окружении, загрузить дополнительные модули для выполнения специфических задач, эксфильтровать данные и скрыть свои следы. Для этого он использует различные методы, такие как:

- Фишинг — отправка электронных писем с вложениями или ссылками, которые содержат вредоносный код или перенаправляют на сайты с вредоносным кодом. Эти письма могут имитировать легитимные организации или лиц, использовать актуальные темы или обманывать пользователя на действие.

- Водопой — заражение сайтов, которые часто посещаются целевыми организациями или лицами, вредоносным кодом, который перенаправляет посетителей на другие сайты с вредоносным кодом. Этот метод позволяет атаковать нескольких жертв одновременно.

- Латеральное движение — использование учетных данных или уязвимостей, полученных с одной зараженной системы, для распространения вредоносного ПО на другие системы в той же сети. Этот метод позволяет атаковать более ценные цели и получить больше информации.

Как CozyDuke внедряется в систему

Для того, чтобы CozyDuke мог внедриться в систему жертвы, он должен выполнить несколько шагов:

- Заражение — CozyDuke отправляет жертве SFX-файл по электронной почте или размещает его на сайте для скачивания. Файл имеет название, которое привлекает внимание пользователя, например “New video of president”, “Salary report” или “Funny video”. Файл также содержит видеофайл с забавным роликом, который запускается при открытии SFX-файла. В то же время запускается и вредоносный исполняемый файл, который копирует себя в папку %TEMP% и создает ключ реестра для автозапуска при каждом включении системы.

- Установка — Вредоносный файл является загрузчиком (dropper), который связывается с одним из командно-контрольных серверов CozyDuke и получает от него основной модуль (loader). Загрузчик также передает серверу информацию о зараженной системе, такую как имя компьютера, имя пользователя, версия операционной системы и другие параметры. Основной модуль является DLL-файлом, который загружается в память и выполняется через rundll32.exe. Он так же обеспечивает связь с командно-контрольным сервером и получает от него дополнительные модули для разных задач.

- Распространение - CozyDuke может использовать различные способы для распространения вредоносного ПО на другие системы в той же сети. Он может использовать учетные данные, которые он похитил с зараженной системы, для доступа к сетевым ресурсам, таким как общие папки, почтовые серверы или удаленные рабочие станции. Он также может использовать уязвимости в программном обеспечении, такие как CVE-2014-4114 (вектор атаки Sandworm), для выполнения произвольного кода на других системах.

Типы атак, осуществляемых CozyDuke

После того как CozyDuke проникает в систему жертвы, он может осуществлять различные типы атак, в зависимости от своих целей и возможностей. Некоторые из этих типов атак следующие:

- Кража данных — CozyDuke может похищать различные виды данных с зараженной системы, такие как документы, изображения, видео, аудио, архивы, базы данных, учетные данные, ключи шифрования и другие. Он может также сканировать сеть и искать интересующие его файлы на других системах. Он использует различные методы для эксфильтрации данных, такие как отправка их по электронной почте, загрузка их на облачные хранилища или передача их через зашифрованные каналы.

- Шпионаж — CozyDuke может собирать различную информацию о зараженной системе и ее пользователе, такую как имя компьютера, имя пользователя, версия операционной системы, список установленных приложений, список запущенных процессов, список посещенных сайтов и другие. Он также может перехватывать клавиатурный ввод, скриншоты экрана или звук с микрофона. Он использует эту информацию для анализа сетевого окружения жертвы и выбора дальнейших действий.

- Дестабилизация систем — CozyDuke может выполнять различные действия, которые могут нарушить работу зараженной системы или сети. Например, он может удалять или изменять файлы, завершать процессы, блокировать доступ к ресурсам или запускать вредоносный код. Он также может использовать техники обхода обнаружения или самоудаления для скрытия своих следов.

Практические примеры целевых атак CozyDuke

CozyDuke был замечен в нескольких реальных случаях целевых атак на различные организации. Некоторые из этих примеров следующие:

- Атака на Белый дом и Государственный департамент США— в октябре 2014 года CozyDuke атаковал сети Белого дома и Государственного департамента США, используя SFX-файлы с видеофайлами, имитирующими ролики с YouTube. Он получил доступ к конфиденциальной информации, такой как несекретные электронные письма, расписания и другие документы. Он также использовал латеральное движение для распространения вредоносного ПО на другие системы в сети.

- Атака на Демократический национальный комитет США — в июне 2016 года CozyDuke атаковал сеть Демократического национального комитета США, используя SFX-файлы с видеофайлами, имитирующими ролики с Donald Trump. Он получил доступ к конфиденциальной информации, такой как электронные письма, документы, аналитические отчеты и другие. Он также использовал латеральное движение для распространения вредоносного ПО на другие системы в сети.

- Атака на правительственные организации Германии — в марте 2018 года CozyDuke атаковал сети нескольких правительственных организаций Германии, используя SFX-файлы с видеофайлами, имитирующими ролики с котятами. Он получил доступ к конфиденциальной информации, такой как электронные письма, документы, переговоры и другие. Он также использовал латеральное движение для распространения вредоносного ПО на другие системы в сети.

Методы обнаружения и предотвращения атак CozyDuke

Для того чтобы обнаружить и предотвратить атаки CozyDuke, необходимо применять различные меры безопасности на разных уровнях. Некоторые из этих мер следующие:

- Образование пользователей — пользователи должны быть осведомлены о рисках целевых кибератак и способах их избежать. Они должны быть осторожны при открытии электронных писем, вложений или ссылок от неизвестных или подозрительных отправителей. Они также должны проверять подлинность сайтов, которые они посещают, и не загружать файлы с ненадежных источников.

- Обновление программного обеспечения — программное обеспечение на всех системах должно быть обновлено до последних версий и исправлений. Это поможет предотвратить эксплуатацию уязвимостей, которые могут быть использованы CozyDuke для проникновения в системы или распространения вредоносного ПО.

- Использование антивирусного решения — антивирусное решение должно быть установлено и активировано на всех системах. Оно должно быть способно обнаруживать и блокировать вредоносные файлы, процессы и сетевые активности CozyDuke. Оно также должно быть способно проводить регулярные сканирования систем на предмет наличия вредоносного ПО.

- Использование средств мониторинга и анализа — средства мониторинга и анализа должны быть использованы для отслеживания и анализа сетевого трафика и поведения систем. Они должны быть способны обнаруживать и предупреждать о подозрительных или аномальных событиях, таких как необычные запросы к командно-контрольным серверам, загрузка неизвестных файлов или модулей, удаление или изменение файлов и другие.

- Использование средств изоляции и восстановления— Средства изоляции и восстановления должны быть использованы для изоляции и восстановления систем, которые были заражены или атакованы CozyDuke. Они должны быть способны отключать системы от сети, удалять вредоносное ПО, восстанавливать файлы и настройки и другие.

Последствия атак CozyDuke

Атаки CozyDuke могут иметь серьезные последствия для организаций, которые стали их жертвами. Некоторые из этих последствий следующие:

- Потеря конфиденциальной информации — CozyDuke может похищать различные виды конфиденциальной информации с зараженных систем, такие как документы, учетные данные, ключи шифрования и другие. Эта информация может быть использована CozyDuke для дальнейших атак, шпионажа или продажи третьим лицам. Это может привести к утечке секретов, нарушению конфиденциальности или компрометации безопасности.

- Нарушение работы систем — CozyDuke может выполнять различные действия, которые могут нарушить работу зараженных систем или сети. Например, он может удалять или изменять файлы, завершать процессы, блокировать доступ к ресурсам или запускать вредоносный код. Это может привести к сбоям, ошибкам, простоям или повреждению данных.

- Подрыв доверия и репутации— CozyDuke может атаковать организации, которые имеют высокий уровень доверия и репутации в обществе, такие как правительственные организации или политические партии. Это может привести к подрыву доверия и репутации этих организаций перед своими партнерами, клиентами, избирателями или общественностью. Это может также повлиять на политические процессы или отношения между странами.

Заключение

CozyDuke — это APT-группировка, которая осуществляет целевые кибератаки на различные организации с целью получения доступа к их конфиденциальной информации, шпионажа или дестабилизации их деятельности. Он использует различные методы для проникновения в системы жертв, установки своего ПО, выполнения разных задач и эксфильтрации данных. Он также использует различные способы для обхода обнаружения или самоудаления.

Атаки CozyDuke могут иметь серьезные последствия для организаций, которые стали их жертвами, такие как потеря конфиденциальной информации, нарушение работы систем, подрыв доверия и репутации. Для того чтобы обнаружить и предотвратить атаки CozyDuke, необходимо применять различные меры безопасности на разных уровнях, такие как образование пользователей, обновление программного обеспечения, использование антивирусного решения, использование средств мониторинга и анализа, использование средств изоляции и восстановления.

CozyDuke — это одна из многих APT-группировок, которые представляют угрозу для организаций в современном киберпространстве. Он демонстрирует высокий уровень профессионализма, адаптивности и скрытности в своих действиях. Он также демонстрирует высокий уровень интереса к политическим и геополитическим процессам и отношениям. Он является примером того, как целевые кибератаки могут быть использованы для достижения различных целей и как они могут повлиять на общество.

* Социальная сеть запрещена на территории Российской Федерации

Ваш провайдер знает о вас больше, чем ваша девушка?