Уязвимости в системах управления зданиями

Во время холодов поддержанием уютной обстановки в школах и офисах занимаются управляемые системы отопления. Если кто-то найдет способ проникновения и отключит эти системы через интернет, может возникнуть небольшой хаос.

Автор: Ken Munro

Во время холодов поддержанием уютной обстановки в школах и офисах занимаются управляемые системы отопления. Если кто-то найдет способ проникновения и отключит эти системы через интернет, может возникнуть небольшой хаос. Эти мысли напомнили мне один случай из прошлого.

В 2006 году в моем распоряжении оказался контроллер системы управления зданием Trend IQ3. Мой интерес подогревало то, что эти устройства, согласно пресс-релизу производителей, были установлены в пятом терминале аэропорта Хитроу.

Подобного рода контроллеры используются для управления дверями, системой отопления, вентиляцией, кондиционерами и т. д. Помните про утечку данных у компании Target? Как предполагается, компрометирование началось с компании, отвечающей за управление теплом и вентиляцией.

Недавно я получил модель, которая использовалась в 2013 году, а также новую модель контроллера от того же производителя. Главный вопрос - изменилось ли что-нибудь, касаемо вопросов безопасности?

Забегая вперед, скажу: «и да, и нет». В некоторой степени безопасность улучшилась, однако нам удалось найти множество плохо защищенных устройств, доступ к которым можно получить через интернет. В некоторых случаях была возможность обхода системы аутентификации.

Среди прочего, мы нашли эти устройства на военных базах, в школах, правительственных зданиях и бизнес-центрах, полностью готовые к компрометированию.

Более того, в отдельных случаях эти устройства в некоторых степени уже были скомпрометированы вредоносами. Дальнейшее компрометирование было бы тривиальным.

Причиной большинства проблем были не уязвимости самих устройств, а некачественный монтаж этих систем. В основном монтажные организации не придерживались правил безопасности от производителя. С другой стороны, производителям также есть над чем работать.

Рисунок 1: Перечень моделей уязвимых контроллеров 2006, 2013 и 2017 года (внизу самая новая модель)

В 2006 году я попытался придать огласке эту историю, однако производителей оборудования этот случай особо не заинтересовал. Было небольшое освещение в прессе, однако на тот момент большие здания, где использовались умные системы управления, встречались нечасто.

Я презентовал свои находки Управлению правительственной связи Великобритании (GCHQ) и представителям индустрии на конференции CHECKCON.

Найденные уязвимости

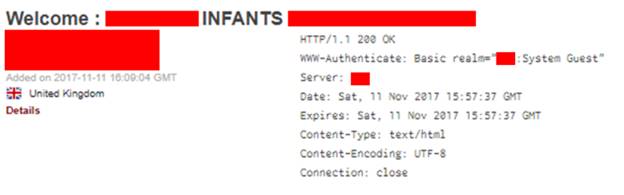

Рисунок 2: Интерфейс настроек контроллера для управления зданием IQ3 Excite (модель 2006 года)

Эта модель работает на базе прошивки версии 1.2.6.2. Перечень найденных уязвимостей:

Аутентификация без использования шифрования.

- Обход аутентификации во встроенном веб-сервере (см. ниже).

- Отраженный XSS по нескольким параметрам. В 2013 году Дариус Фримон (Darius Freamon) опубликовал повторный отчет об этой уязвимости, спустя семь лет после первоначального обнаружения (CVE-2013-78004).

- Тривиальный перехват сессии через увеличивающиеся идентификаторы. Например, в адресе http://192.168.0.244/modules.htm?param0=22 происходит увеличение с каждым запросом.

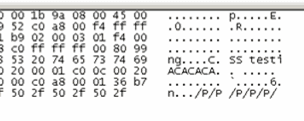

- Очень забавная утечка памяти в ответ на широковещательные UDP пакеты. «test1» - установленный пароль. На рисунке ниже показана утечка через широковещательные пакеты на UDP порту с номером 57512.

Рисунок 3: Пример утечки пароля через широковещательные UDP пакеты

Тривиальный фаззинг приводит к DoS и возможному переполнению буфера.

При фаззинге через FTP при помощи команды APPE $P размером 513 байт, FTP-сервер аварийно завершает свою работу.

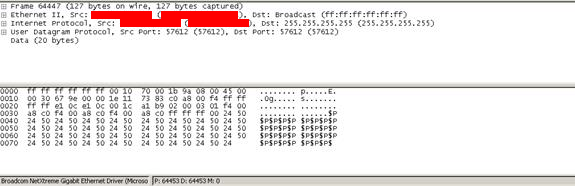

Еще более забавный факт: $P далее передавался через широковещательное сообщение в сети от контроллера, который работает в очень странном режиме.

Рисунок 4: Передача $P через UDP

На этом список уязвимостей не заканчивается, но в целом суть уже понятна.

Правила безопасности, рекомендуемые производителем

Производитель Trend Controls предлагает установщикам оборудования придерживаться некоторых правил безопасности, как, например, то, что устройства должны находиться в отдельных подсетях и НИКОГДА не должны быть подключены к интернету.

Это хороший совет. Чтобы проверить эффективность мер, предпринимаемых Trend Controls, по проверке того, насколько производители придерживаются этого совета, я потратил 10 секунд и нашел более 1000 уязвимых контроллеров, доступных через интернет.

Кроме того, этот совет предполагает, что угроза исходит только через публичный интернет. Однако эти контроллеры также можно найти в укромных местах, например, отгороженных машинных отделениях или электрических пультах. Идеальный случай для социальной инженерии, когда злоумышленник может скомпрометировать компьютер менеджера и разблокировать дверь в закрытое помещение.

Вывод: установка подобных устройств в зданиях, куда есть всеобщий доступ, также может быть привести к компрометированию.

Подержанная модель IQ3 Excite от 2013 года

Я купил этот контроллер на eBay. В новой версии прошивки большинство серьезных уязвимостей было исправлено, однако обход аутентификации все еще возможен при стандартных настройках.

Новая модель IQ412 Excite от 2017 года

Уязвимость XSS, найденная в 2006 году – исправлена, хотя мы полагаем, что скрытая XSS брешь еще существует. Кроме того, есть масса возможностей для межсайтовой подделки запросов (CSRF). Обход аутентификации тоже все еще возможен.

Поиск уязвимых устройств через систему Shodan

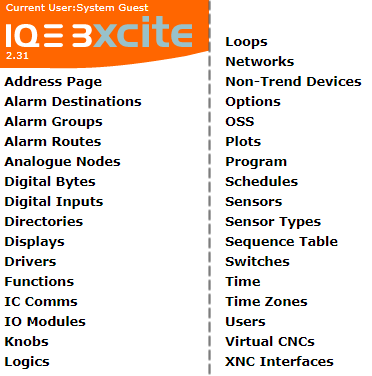

Самый лучший метод для поиска контроллеров – сайт www.shodanhq.com. Специалисты монтажных организаций любезно именуют контроллеры, используя название наверху домашней страницы встроенного веб-сервера.

При поиске имен двух типов контроллеров я без особого труда получил перечень из 1000 устройств. На рисунках ниже показаны примеры (в целях безопасности, некоторые данные закрыты).

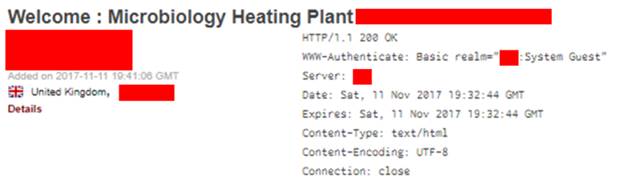

Система отопления и вентиляции отделения микробиологии в университете:

Рисунок 5: HTTP-заголовки при подключении к серверу микробиологии

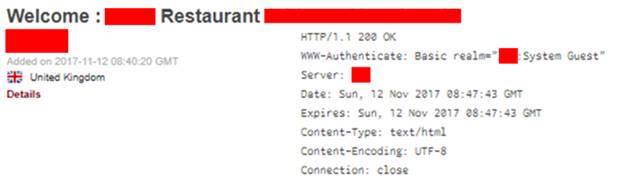

Ресторан в Лондоне:

Рисунок 6: HTTP-заголовки при подключении к серверу лондонского ресторана

Ниже, вероятно, сайт, который разрабатывался для бывшей пивоварни:

Рисунок 7: HTTP-заголовки при подключении к сайту пивоварни

Пожарная станция:

Рисунок 8: HTTP-заголовки при подключении к серверу пожарной станции

Ниже показаны параметры сервера школы в Челмсфорде. Если система отопления выйдет из строя во время холодов, может возникнуть небольшая паника среди родителей.

Рисунок 9: HTTP-заголовки при подключении к серверу школы

Обход аутентификации

Несмотря на то, что XSS уязвимости могут быть полезными, наиболее интересная возможность – полный обход аутентификации.

Обход аутентификации возможен в случае, если не создан пользователь «guest». Довольно странным является то, что если гостевая учетная запись отсутствует, то добавить гостевой аккаунт может любой желающий.

Рисунок 10: Часть веб-интерфейса для настроек контроллера

В верхнем меню зайдите в раздел «modules». Если в списке опций по левому краю страницы есть раздел «users», значит, вы сможете добавить нового пользователя.

Рисунок 11: Перечень модулей

Далее переходим к функции «create new user» (создать нового пользователя).

Рисунок 12: Кнопка для создания нового пользователя

А дальше уже все зависит от вашей фантазии. Хотите ли вы манипулировать входными / выходными данными, разблокировать двери, выключать системы отопления и охлаждения или отключать сигнализации. Или использовать контроллер в качестве промежуточного звена для проникновения в корпоративную сеть.

Контроллеры, зараженные вредоносами

У многих контроллеров доступно подключение через FTP при помощи стандартных учетных записей, что, как вы понимаете, открывает дополнительные возможности для злоумышленников.

Во время работы с веб-интерфейсом BMS-контроллера (Building Management System; Система управления зданием) сработал антивирус.

Дальнейшее исследование показало, что несколько контроллеров через FTP были скомпрометированы червем Win32/Crytes, предназначенным для майнинга криптовалют.

Мы не уверены, что червь запускался на контроллере, однако на странице настройки сети (modules | networks) был помещен инфекционный маркер.

Простой GET-запрос к вышеуказанной веб-странице показывает следующее:

iframe src=Photo.scr width=1 height=1 frameborder=0

Тот же самый маркер был обнаружен и на других контроллерах, найденных в интернете. Несмотря на то, что в этой ситуации производителю/установщику/клиенту удалось избежать проблем, не составило бы особого труда написать вредоноса, который успешно бы инфицировал подобные контроллеры.

Поиск BMS контроллеров других брендов

При помощи поисковика Shodan мы нашли не только BMS-контроллеры производства Trend Controls, которые доступны через интернет. Примеры поисковых запросов:

«G50» – модель G50 BMS (производитель Mitsubishi)

«Saia PCD BMS Web Server» - авторизация без шифрования. Имя пользователя не требуется. Только пароль!

«Conquest BACnet Controller» - в основном используется стандартная учетная запись admin/admin

«BACnet Communication Module»

«ACP BACnet»

«Distech Controls BACnet Router Configuration»

«Server: BACnet4Linux»

«SIP Modbus Trend»

Запрос «webrelay» не имеет отношения к теме, связанной с контроллерами, но позволяет найти небезопасные релеи. Забавный факт: найденные релеи активировались в том случае, если начать интенсивное сканирование портов. Нам удалось достичь подобных результатов на двух устройствах, купленных для тестирования.

Заключение

Системы управления здания часто устанавливаются электриками и инженерами, которые ничего не понимают в вопросах безопасности.

Пообщайтесь с представителями монтажных организаций на предмет того, какие скрытые технологии используются в ваших зданиях. Спросите у специалистов поддержки системы отопления и кондиционирования, как осуществляется управление и мониторинг. Спросите про дверные контроллеры и IP-системы оповещения.

Производителям контроллеров нужно активнее обучать специалистов по монтажу оборудования, проводить аккредитацию и делать аудиты, чтобы количество дыр в системах, появившихся в результате установки оборудования, было сведено к минимуму.

Не ждите, пока хакеры вас взломают - подпишитесь на наш канал и станьте неприступной крепостью!