Обзор отчета Forrester по защите от APT

Самым полным в последнее время был сравнительный отчет Forrester вышедший в апреле 2016 года, где дана оценка основной массе подобных решений по 36 критериям, из которых 11 были выделены как самые важные.

Автор: Денис Батранков

Песочницы, как метод защиты от APT, все чаще рассматриваются в компаниях. Антивирусные аналитики не успевают проверять все файлы и создавать сигнатуры. Вы можете начать сами проверять каждый файл, который вы скачиваете из Интернет и узнавать несет ли он вред или нет, для этого его нужно поместить в среду для автоматического анализа поведения. Такая среда называется песочницей. И всегда возникает вопрос – какая же песочница для этой задачи лучше подходит. На рынке их уже много. По каким критериям их оценивать, кроме цены? Самым полным в последнее время был сравнительный отчет Forrester вышедший в апреле 2016 года, где дана оценка основной массе подобных решений по 36 критериям, из которых 11 были выделены как самые важные.

Давайте проанализируем этот отчет. Для начала замечу, что я не обнаружил в увиденном мною отчете всех 36 критериев. К основным 11 в отчете было всего 8 дополнительных. Возможно существует более полная версия отчета. Сами критерии отчете тоже не описаны подробно, и поэтому для начала собираюсь их раскрыть, чтобы было понятно о чем идет речь в итоговой таблице.

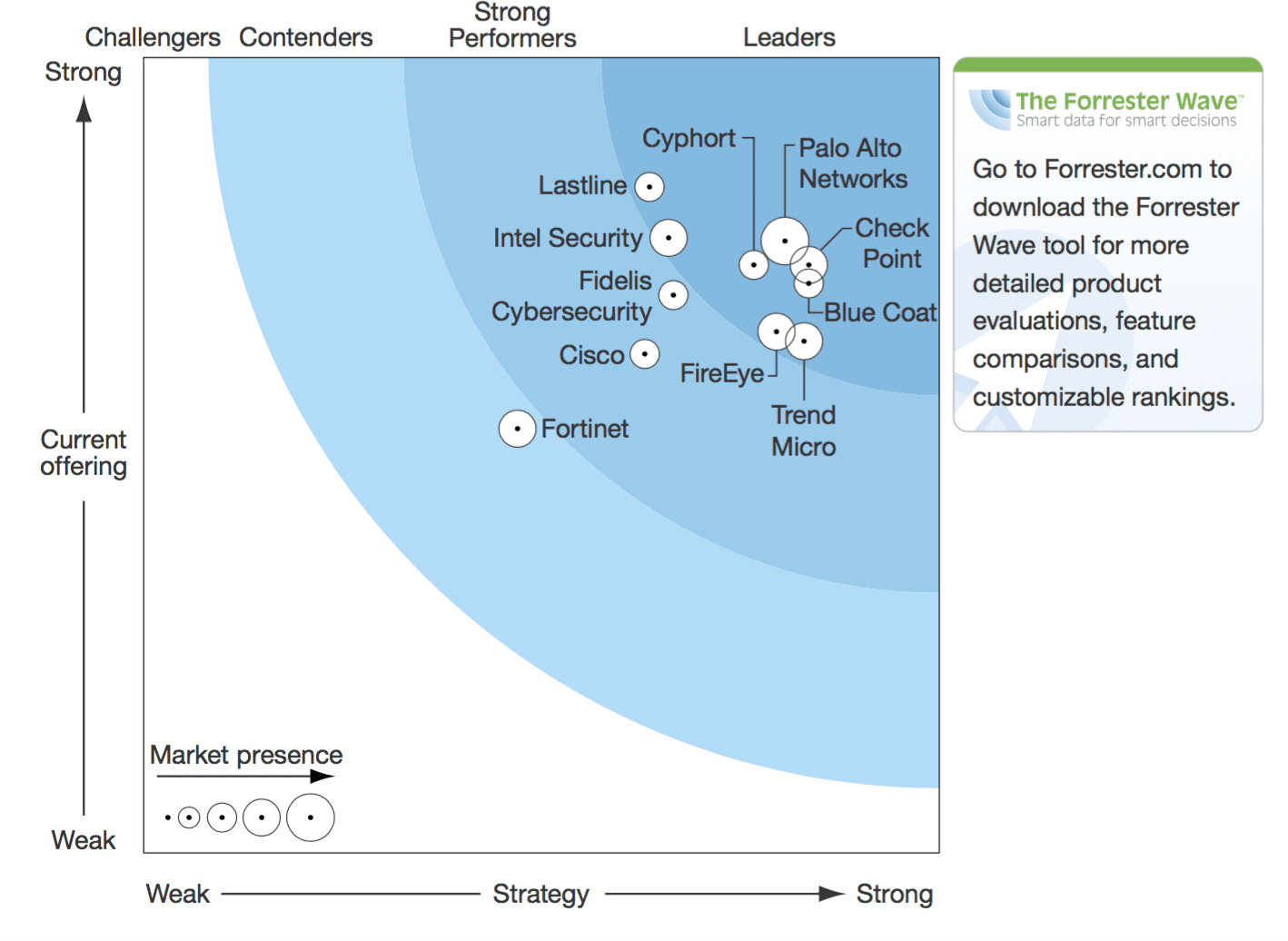

Рис 1: Диаграмма оценки по трем параметрам: стратегия (ось X), возможности (ось Y), число заказчиков (размер круга).

Автоматические методы анализа или Песочница

Начнем с определений. Под песочницей в мире ИБ понимают наличие специального гипервизора, который запускает и управляет виртуальными операционными системами Windows, MacOS или Android. Это может быть стандартный движок гипервизора уже известных на рынке компаний, например VMware, а может быть своей собственной разработки. В каждой виртуальной машине разработчики эмулируют рабочую среду сотрудника и дают возможность помещенному внутрь неизвестному файлу делать все, что ему захочется в течение определённого периода времени. Все действия журналируются и оцениваются.

Иными словами: как определить, что посетитель, который заходит в банк, грабитель? Очень просто, по поведению: если он начал грабить банк, значит - грабитель. Чтобы защита от APT сработала и никто не начал «грабить наш банк», мы сначала запускаем «посетителя» в виртуальную версию банка и смотрим как он себя ведет. Если начал его «грабить», то в свой «банк» уже не пускаем. Некоторые производители анализ поведения реализовали как эмулятор работы программы.

Внутрь песочницы помещают не только исполняемые файлы типа EXE, DMG или APK, но и их разновидности SCR, DLL, интерпретируемые программы написанные на Java, JavaScript. Автоматическому анализу по поведению поддаются в 2016 году и неисполняемые файлы: PDF, DOC, XLS, PPT, SFW: они просматриваются внутри песочницы соответствующими программами: Adobe Reader, Microsoft Word, Excel и так далее. В итоге анализируется уже поведение этих программ-редакторов. Уязвимости программного обеспечения в редакторах или просмотрщиках файлов, позволяют исполнить специально подготовленный код лежащий в неисполняемых файлах. Например, сейчас активно используются уязвимости в просмотрщике Flash роликов – файлов swf. Такие просмотрщики встроены в браузеры и у них каждый месяц находят какие-то новые уязвимости.

Автоматизация запуска неизвестного файла включает в себя и автоматизацию того, что мог бы делать пользователь: внутри песочницы моделируется полноценная работа мышью, нажатие клавиш, прокрутка страниц и так далее. Все, чтобы обмануть вредоносный код и он был в полной уверенности, что он в реальной среде. Некоторые производители делают это автоматически, некоторые дают доступ в виртуальную машину, чтобы они вручную делали какие-то действия. Это удлиняет время проверок, ведь цель – автоматизировать все.

Есть у этой технологии и трудности. Продвинутый вредоносный код содержит проверки на то, запущен ли он в песочнице, может ли он подключиться в Интернет, есть ли другие компьютеры в сети и так далее. Иногда программа специально откладывает вредоносные действия на несколько дней. Создатели вредоносного кода выдумывают другие методы защиты от песочниц и, по сути, производители средств защиты и хакеры соревнуются кто кого определил. Поэтому надеяться только на песочницы в защите от APT нельзя. Нужно исходить из реальной статистики: часть вредоносного кода обходит такую защиту, например приходит по зашифрованным каналам (IPSEC, SSL) или в зашифрованных файлах (архивы с паролем) или с USB флэшек.

Threat Intelligence

Предполагая, что песочницу можно обмануть, нужно еще иметь средства вовремя определить, что в сети уже есть кто-то, кто втихаря вас «грабит». Если вы вовремя не увидели, что кто-то снаружи работает под логином доменного админа, то момент подмены платежки и вывода денег из компании от имени главного бухгалтера – на за горами.

Для отслеживания уже зараженных станций и серверов ставится сетевое устройство или хостовая защита оценивающая, что делают все устройства в сети и которая по определенным признакам понимает, что хост уже заражен. Такими индикаторами выступают соединения с «плохими» IP адресами или URL, запросы к «плохим» DNS именам по которым раньше соединялся какой-то вредоносный код. Преимуществам сетевой защиты от хостовой является то, что в сетевых пакетах злоумышленнику спрятаться негде, а на хосте он может использовать технологии руткитов и прятать свои действия. Для защиты от сетевых устройств хакерам используется сеть TOR, поэтому надо чтобы сетевые устройства защиты видели этот трафик.

Соединения в Интернет выполняются злоумышленниками с разными целями: вредоносные программы ищут свой центр управления, отправляют украденные данные, докачивают свою основную часть и другие. И круглосуточная автоматическая сверка по базе данных таких индикаторов помогает установить, что вредоносный код уже работает в вашей сети. Такая база называется Threat Intelligence (TI). Недостатком такой базы является то, что часто непонятно остался ли адрес «плохим» после последнего использования хакером. Если хакер располагался по адресу N вчера, то располагается ли он там же сегодня? Для решения этой задачи производители дают удаленный доступ к своей базе TI, чтобы можно было узнать когда адрес попал в список плохих, в каких атаках был замечен и активен ли до сих пор. Некоторые вендоры объединяются в альянсы, чтобы их база Treat Intelligence была самой полной. Такой альянс под названием Cyber Threat Alliance http://cyberthreatalliance.org/members.html создали компании Fortinet, Intel Security, Palo Alto Networks, Symantec.

Расшифрование SSL и TLS

В корпоративных сетях становится все больше трафика SSL: например HTTPS, которым пользуется dropbox и другие файлообменные ресурсы, gmail и другая веб-почта, и так далее. Внутри SSL что-то утекает из сети и что-то притекает обратно, как это проверить? На сегодня уже треть (!) трафика (по объему передаваемых данных) зашифрована в туннелях SSL. Даже google search уже работает по HTTPS. Существуют методы расшифрования этих соединений методом подмены сертификата по схеме main in the middle (MITM). Они реализованы программно или аппаратно и встроены в NGFW или продаются как отдельные устройства.

Для защиты от APT производители настоятельно рекомендуют в песочницы отправлять файлы, которые передаются внутри HTTPS, FTPS, SSL/TLS почты и так далее. Поэтому функционал расшифрования TLS и SSL часто реализуется в проектах по защите от APT.

Администрирование

Управление всеми компонентами из одной консоли и просмотр журналов из одной консоли является лучшим решением. Иногда требуется несколько систем управления, потому что производители поставляют свои компоненты защиты в виде не только своих разных устройств, но даже иногда устройств сторонних производителей, например для расшифрования SSL. Также иногда управление сетевыми устройствами безопасности и хостовой защитой специально разделяют на разные консоли.

Интеграция

Просмотрев компоненты выше, мы уже наверняка задавались важным вопросом: а как вообще интегрировать функции забора файлов, песочницы, TI, расшифрования, блокировки трафика атак в существующую сеть?

У какого-то вендора это будет набор нескольких новых устройств в каждом филиале на каждое приложение, у кого-то будет одно устройство на каждый филиал и на все приложения. Важно знать архитектуру решения, которое предлагает вендор. Первой задачей интеграции является задача забрать файлы из трафика. В песочницу ведь файлы должен кто-то отправлять. Поэтому к песочнице всегда добавляется еще один компонент, который и занимается разбором приложений и отправкой файлов. Интеграция у всех реализована по разному. Самым простым методом является поставить одно устройство под названием Next Generation Firewall (NGFW), которое одновременно распознает все приложения, где передаются файлы и знает как оттуда забрать файлы и расшифровывает SSL и также блокирует атаки и проверяет сигнатуры вредоносного кода и индикаторы Threat Intelligence. У кого-то требуется интеграция по отдельности для каждого приложения: для SMTP, для HTTP, для FTP, для SMB и так далее. Соответственно, архитектура становится очень сложной и в установке и в управлении.

Архитектура защиты от APT

Итак мы должны осуществлять в сети следующие задачи

- Контролировать каким-то образом все приложения, которые передают файлы, например такие как HTTP, SMTP, FTP, POP3, IMAP, SMB как в открытом виде, так и внутри туннелей SSL.

- Уметь забирать файлы из нужных приложений и отдавать в песочницу (песочницы).

- Уметь расшифровать туннели SSL или TLS чтобы увидеть что за приложения внутри и что за файлы они распознают, например такие как HTTPS и SMTPS, IMAPS. SSL очень сильно нагружает процессор и желательно это реализовать аппаратно.

- Иметь набор серверов с реализацией песочниц с нужной производительностью, измеряемой в числе обрабатываемых файлов в час. Песочницы могут стоять как у самого вендора в его инфраструктуре (в Интернет), и могут стоять внутри корпоративной сети – приватные песочницы-сервера.

- Уметь передать файлы в песочницу через ее открытые интерфейсы, то есть у песочниц должен быть API. Есть производители у кого API позволяет анализировать файлы даже присланные от самописных скриптов.

- Уметь выгружать информацию из песочницы обратно о том какие найдены индикаторы компрометации: сигнатуры вредоносных файлов, используемые вирусами «плохие» IP, URL и DNS. Самое удобное, когда все заказчики объединяются и формируют общую базу данных компроментации. У вендора стоит спросить сколько заказчиков пополняет его базу Threat Intelligence.

- Уметь блокировать все имеющиеся в базе индикаторы компроментации и найденные локальной песочницей внутренние угрозы. Это у всех делает отдельное устройство пропускающее через себя трафик (например NGFW), либо хостовые агенты. Здесь есть два вида архитектуры для работы Threat Intelligence. Первый: проверки индикаторов компрометации на том же самом межсетевом экране, который одновременно фильтрует приложения и забирает их них файлы и отравляет в песочницу. Плюс в том, что все управляется с одной консоли. Минус в том, что это загружает межсетевой экран еще одним видом работы. Второй: отдельное устройство только для анализа индикаторов компрометации, которое стоит в разрыв, как уже существующий межсетевой экран. Плюс в том, что это разгружает работу уже имеющегося в сети межсетевого экрана. Минус в том, что это вносит еще одну точку отказа в сеть и еще одну систему управления.

Отчетность

Нужно понимать, что автоматизированный анализ угроз носит весовой характер, то есть набор разных типовых поведенческих характеристик складывается и по общему весу найденной активности принимается решение: вредоносный, не вредоносный и у некоторых вендоров код помечается как серый. Это приводит к тому, что случаются ложные срабатывания. Кто-то помечает хороший файл как вредоносный, кто-то помечает плохой файл как хороший. Как отличить по поведению вредонос-криптолокер, который зашифровал папку стандартным WinZIP с паролем, от обычного действия пользователя, который тоже зашифровал папку используя WinZIP с паролем? Когда вредоносным считать воздействие: когда изменен один файл или два или десять или сто?

Важным является отчетность, а именно точное описание после запуска в песочнице что делал исследуемый файл: куда подключался, какие файлы создавал, какие открывал, какие менял, что менял в ресстре и так далее. Поэтому в отчете еще важным критерием являлась отчетность после анализа файла. Как правило у всех производителей она есть и отличается уровнем подробности.

Перечислим компании из отчета Forrester в алфавитном порядке: Blue Coat, Check Point, Cisco, Cyphort, Fidelis cybersecurity, Fireeye, Fortinet, Intel Security, Palo Alto Networks, Lastline, Trend Micro.

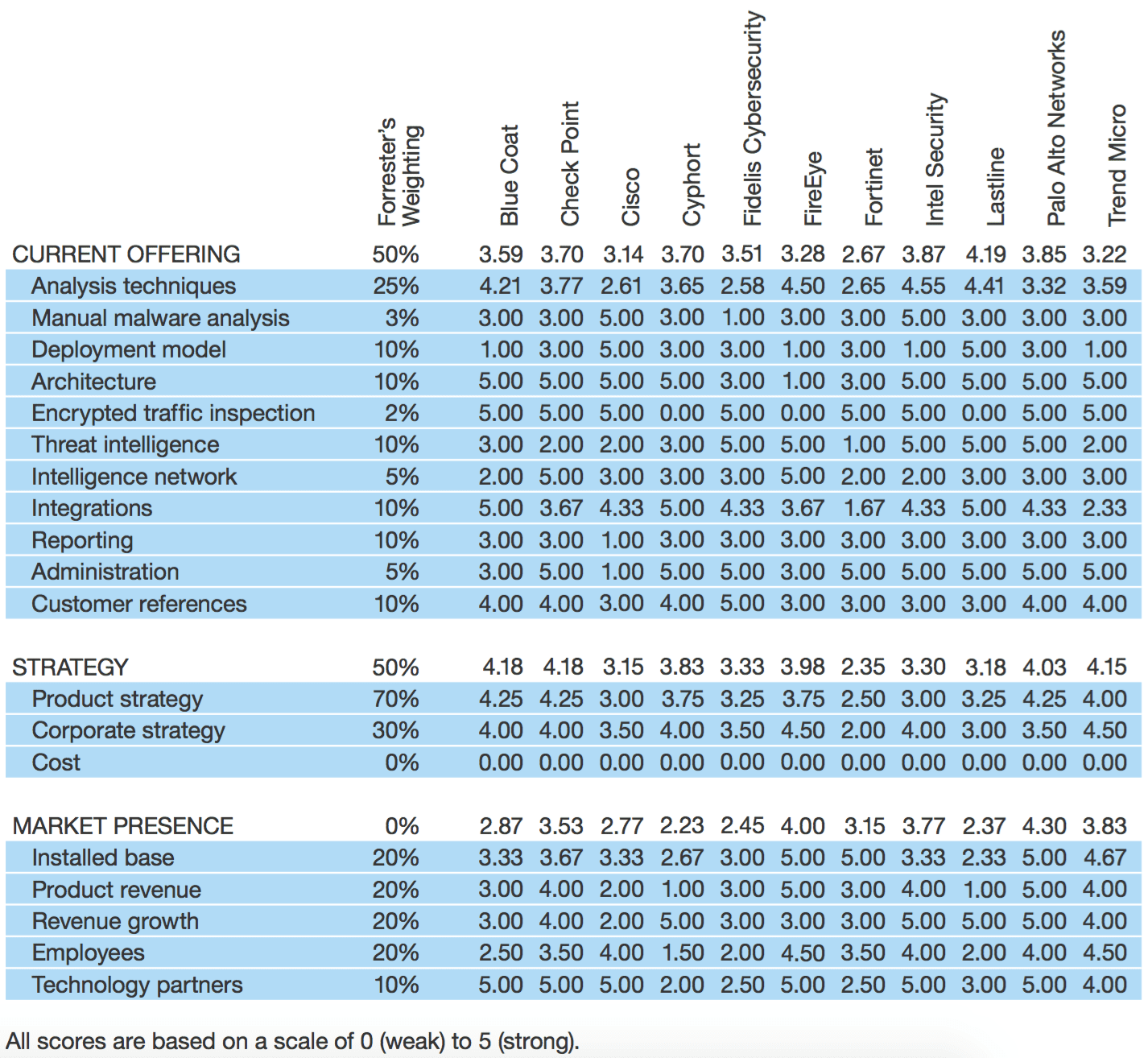

Рис 2: таблица оценки по 19 параметрам.

Лидеры

Palo Alto Networks

Технология автоматического анализа под названием Wildfire появилась в 2012 году. Заказчики могут отправлять файлы на проверку как в облачные виртуальные машины так и в локальные песочницы внутри своей сети. Защита может быть реализована как дополнительная подписка для существующих уже NGFW в компании. Известным лайфхаком является то, то EXE файлы компания разрешает проверять бесплатно без платной подписки. Для анализа файлов подходит любая модель NGFW подключенная к сети: к SPAN порту в режиме прослушивания, как IPS в прозрачном режиме “виртуальная линия”, как фильтрующий мост в режиме свитча или как маршрутизатор. Устройство расшифровывает SSL и TLS, определяет вне зависимости от TCP/UDP портов приложения HTTP, SMTP, FTP, SMB/CIFS, POP3, IMAP, видит в них файлы. Известные вредоносы и атаки блокируются движками антивируса, anti-spyware и IPS сразу, а неизвестные отправляются на анализ в песочницу. Кроме того на проверку отправляются и файлы которые идут внутри HTTPS и других SSL соединений. В песочнице проверяются ссылки, которые идут в электронной почте. В устройство приходят различные индикаторы компрометации из базы Threat Intelligence и Wildfire, что позволяет определять зараженные хосты в сети по их подключениям в Интернет и тоже сразу из блокировать. Вдобавок к стандартным офисным файлам в Wildfire проверяется Android APK и Mac OS X файлы. Устройства для анализа локально внутри компании реализованы как специализированный собственный гипервизор с собственными виртуальными машинами, где и происходят проверки. На устройство Wildfire по специальному API присылают файлы все имеющиеся в компании NGFW, а также это могут быть любые другие устройства других производителей. После анализа для каждого файла подготавливается отчет о том, что делает вредонос после запуска: сетевой трафик, доступ к файлам, к реестру Windows и так далее.

Checkpoint

Check Point приобрел компанию Hyperwise в 2015 году для реализации технологии автоматического анализа. Заказчики Check Point могут отправлять файлы на проверку как в облачный сервис так и локально. Межсетевой экран компании Checkpoint должен быть установлен в разрыв сети как маршрутизатор для начала анализа. Соответственно межсетевой экран видит файлы идущие по приложениям HTTPS, SMTP и другим и отправляет эти файлы в песочницу на анализ. Для протокола SMTP реализован функционал почтового шлюза для задержки писем с вложениями, пока производится проверка вложения в песочнице. У других приложений файлы не задерживаются. В песочнице нет функционала по анализу файлов Mac OS. Для проверки Android APK требуется еще одна подписка. Пользовательский интерфейс не предоставляет информации о том что делает вредоносный код.

Blue Coat

Компания известная как производитель HTTP прокси, также реализовала функционал автоматического анализа файлов. Служба безопасности может различными скриптами расширять функционал песочницы компании. Чтобы реализовать проверку файлов не только с прокси, реализован API для отправки файлов в песочницу от устройства любого производителя. Функционал автоматического анализа требует подбора оборудования, покупки дополнительных лицензий. Песочницы легко интегрируются. Решение Blue Coat требует покупки нескольких устройств, чтобы полностью реализовать фукционал. Компания основным фокусом ставит расследование инцидентов.

Cyphort

Компания заняла второе место по результатам сравнения. Технически реализовано не просто слежение за поведением, но также другие средства аналитики и машинного анализа. Выполняется анализ как в операционных системах Windows так и Mac OS и Android. Очень подробное описание позволяет работать с методами анализа вредоносного код как продвинутым специалистам, так и новичкам.

Forrester говорит о том, что Cyphort позиционирует себя как нечто другое, чем песочница, но заказчики не чувствуют разницы во время тестирования. Cyphort легкая интеграция в сеть, но как именно перехватываются файлы из трафика непонятно.

TrendMicro

Песочница Deep Discovery дополняет свою антивирусную защиту уже реализованную сигнатурно и эвристически. Для реализации песочницы требуется отдельное устройство физическое или виртуальное. TrendMicro реализует поведенческий анализ в операционной системе Windows с множеством методов защиты от обходов запускаемым вредоносным кодом. Можно запускать анализ на версии Windows, сконфигурированной по усмотрению заказчика. Легко посмотреть что делает вредоносный код во время запуска. Песочница не позволяет интегрироваться со сторонними средствами для отправки файлов.

Lastline

Хороший бэкграунд у владельцев компании позволяет хорошо разбираться в том как обнаружить вредоносный код. Это одна из двух компаний-лидеров в обзоре, у которой только выделенные устройства с песочницами, а не подписка к уже существующему функционалу. Компания позволяет обнаруживать эксплойты и вредоносный код и в софте и в железе. Понятный пользовательский интерфейс, понятный метод оценки поведения и понятные описания делают продукт удобным в использовании. Сервис предоставляется как из облака так и в виде выделенного устройства. Гибкий API позволяет легко интегрировать систему анализа.

В то время как Lastline успешен в определении и обнаружении, работа с заказчиками вызывает трудности, поскольку они еще предлагают свое решение как OEM через партнеров. Также клиенты отмечают постоянную утечку кадров и отсутствие должной поддержки. В любом случае самое решение очень серьезное.

Intel Security

Неудивительно, что эта компания очень сильна в аппаратном детектировании на уровне команд процессора. Компания предлагает API для доступа к продукту. Безопасник может даже получить доступ к виртуальной машине на которой в данный момент выполняется вредоносный код. Почти любой другой продукт компании интегрирован с этим сервисом анализа файлов.

Однако отступление Intel от бизнеса NGFW и почтовых шлюзов будет вызывать трудности с интеграцией и пересылкой файлов на анализ. И придется использовать другие продукты для этого. Пользовательский интерфейс не очень прост, но функционал может заинтересовать любого исследователя и заказчика.

Сильные компании

Fidelis

Компания ищет вредоносный код и в сетевом трафике и на рабочих станциях. Компания испытвает трудности когда нужно анализировать поведение внутри операционных систем и приложений. Отсутствие анализа в Mac OS и Android создает трудности в использовании в гетерогенных средах.

Трудности у Fidelis возникают когда нужно протестировать что-то в операционных системах с разными приложениями и в разных условиях.

Cisco

После приобретения ThreatGrid у Cisco появилась облачная и локальная песочница. У компании получилось быстро интегрировать это решение с SourceFire. Безопасникам может понравиться возможность взаимодействовать со средой анализа во время проверки объектов. Хороший пользовательский интерфейс позволяет удобно управляться с отчетами и администрированием.

К сожалению основным минусом является ThreatGrid является ограничение на проверки только в Windows XP и Widows 7. Ограниченный набор приложений для проверки, и невозможность делать проверки для MacOS и Android делает это решение очень узконаправленным. Также есть ограничения в операционных системах на аппаратном уровне. Заказчикам стоит сначала протестировать решение, перед покупкой, чтобы оценить насколько оно соответствует именно их задачам.

Соперник

Fortinet

Удобный интерфейс, интеграция с другими своим решениями присутствует.

Ограничен операционными системами Windows XP и Windows 7, ограничен поддерживаемыми типами файлов, ограничения в ручном анализе и ограничения в threat intelligence. Поскольку песочница полагается на другие продукты этого производителя, то не получится купить только песочницу, нужно будет приобрести и другие продукты. Если вы решили построить у себя все на Fortinet, то тогда песочницу стоит рассматривать.

В итоге Forrester оценил всех участников, которые удовлетворяют четырем критериям

- Могут найти вредоносный код в сетевом трафике, не зная о нем заранее.

- Проверяют файлы в HTTP

- Проверяют файлы в SMTP

- Упоминались клиентами Forrester на встречах