На что способна киберразведка. Часть 1. Тактика и стратегия

Group-IB, первый российский поставщик threat intelligence решений, вошедший в отчеты Gartner, открывает цикл статей о киберразведке и ее реальных возможностях. В первом материале цикла Виктор Ивановский, BDM сервиса Bot-Trek Intelligence, предлагает определиться с терминологией.

Автор: Виктор Ивановский

Group-IB, первый российский поставщик threat intelligence решений, вошедший в отчеты Gartner, открывает цикл статей о киберразведке и ее реальных возможностях. В первом материале цикла Виктор Ивановский, BDM сервиса Bot-Trek Intelligence, предлагает определиться с терминологией.

Разведка является важнейшим видом боевого обеспечения действий войск. Она представляет собой совокупность мероприятий по организации, добыванию и изучению сведений о противнике, местности и районе предстоящих действий, необходимых для успешного выполнения поставленных перед подразделениями и частями задач.

Требования предъявляемые к разведке: целеустремлённость, непрерывность, активность, своевременность и оперативность, скрытность, достоверность, точность определения координат. В соответствии с масштабами своей деятельности и характером решаемых задач военная разведка делится на стратегическую, оперативную и тактическую.

Учебное пособие «Организация работы командира взвода во всех видах боевых действий»

15 февраля 2015 года в результате целевой атаки на торговый терминал с использованием вредоносной программы Corkow (aka Metel) курс доллара к рублю внутри торгового дня поднялся на 15%. Сама атака длилась 14 минут, но подготовка к ней заняла полгода. Попав на компьютер с торговой системой в сентябре 2014, программа постоянно обновлялась, избегая обнаружения средствами антивирусной защиты, которые были установлены и корректно работали в банке. Все это время злоумышленники получали информацию о пользователях устройства, процессах, запущенных на нем, и другие данные, необходимые для планирования атаки.

Иллюстрация из отчета Group-IB «Атаки на банковские и расчетные системы»

Каждый компьютер ботнета является не только боевой единицей, но и источником данных, элементом разведовательной сети, направленной на поиск уязвимостей и изучение возможностей их использования злоумышленниками. Успешно отражать атаки изобретательного противника с собственной системой разведки можно, только располагая аналогичными разведданными о его целях, тактике, инструментарии, изучая его активность, выстраивая прогнозы развития угроз. Именно этим занимается Threat Intelligence.

Threat Intelligence.

Gartner определяет TI как совокупность знаний, построенных на наблюдениях, включающую в себя контекст, механизмы, индикаторы, последствия и рекомендации о существующей или возможной угрозе.

Качество данных об угрозах напрямую зависит от их актуальности, и в этом смысле время на стороне преступников: арсенал их инструментов развивается гораздо быстрее, чем укрепляется оборона жертв. В компаниях с масштабной IT-инфраструктурой внедрение новых технологий и политик растягивается на месяцы, а новые версии вредоносных программ, методики атак, сервисы Cyber-Crime-to-Cyber-Crime появляются каждую неделю. TI помогает компенсировать этот разрыв, давая службам безопасности актуальную информацию для принятия операционных и технических решений.

Как и военная разведка, TI предполагает работу с тремя типами данных: тактическими, оперативными и стратегическими.

Тактические индикаторы

В индустрии информационной безопасности в последние несколько лет выстроился культ индикаторов компрометации – IoC (indicator of compromise). Это дискретные данные, которые могут служить для выявления признаков вредоносной активности в инфраструктуре. С их помощью можно выявлять зараженные объекты, процессы, сетевые соединения, рабочие станции и сервера.

IoC удобно добывать: достаточно получить образец вредоносного объекта или действия, классифицировать и идентифицировать его. IoC удобно использовать для реагирования на угрозы и «тушения пожаров», для определения факта компрометации инфраструктуры. Их можно импортировать в SIEM, устройства сетевой безопасности, специализированные утилиты для поиска зараженных объектов, и в этом они хороши – их просто применять. Точное совпадение свойства объекта с IoC обычно говорит о вероятности инцидента в инфраструктуре, а совпадение нескольких IoC одновременно – о высокой степени возможности наличия вредоносного объекта.

Но то, что является силой IoCов, одновременно является их же слабостью. Представьте себе двухмерный график, отображающий ход какого-либо процесса. График функции можно отождествить с процессом кибератаки. IoC можно представить как точку на этом графике – он позволяет сказать, что нам известно, как себя проявляет атака на определенном участке ее реализации. При этом, по наличию совпадения IoCа с объектом в инфраструктуре зачастую невозможно понять, как начиналась атака, каким образом она была проведена и какой ущерб она могла нанести. Фактически, IoC решают задачу детектирования факта кибератаки, но слабо применимы в решении задачи ее предотвращения или анализа, то есть в решении задач, свойственных разведывательной деятельности.

Примером может служить ряд инцидентов с атакой Corkow (aka Metel). Выявление присутствия вредоноса в сети, например, с помощью YARA-правила ниже, даст только информацию о факте заражения объекта корпоративной сети.

rule CorkowDLL

{

meta:

description = «Rule to detect the Corkow DLL files» strings:

$mz = { 4d 5a }

$binary1 = {60 [0-8] 9C [0-8] BB ?? ?? ?? ?? [0-8] 81 EB ?? ?? ?? ??

[0-8] E8 ?? 00 00 00 [0- 8] 58 [0-8] 2B C3}

$binary2 = {(FF 75 ?? | 53) FF 75 10 FF 75 0C FF 75 08 E8 ?? ?? ?? ?? [3-9] C9 C2 0C 00}

$export1 = «Control_RunDLL»

$export2 = «ServiceMain»

$export3 = «DllGetClassObject»

condition:

($mz at 0) and ($binary1 and $binary2) and any of ($export*)

}

Оперативные данные

Как и в военной разведке, сформировать базу разведывательных (threat intelligence) данных, которая даст реальное преимущество перед противником, из одних индикаторов его активности невозможно. Если быть более точным, то иметь для работы подразделения информационной безопасности актуальные индикаторы компрометации необходимо, но, к сожалению, недостаточно.

Оперативные данные TI позволяют заранее подготовиться к атаке, отслеживая появление новых векторов угроз, «цепей атаки» (kill chain), способов компрометации информационных процессов и другие изменения в инструментарии и тактике злоумышленников.

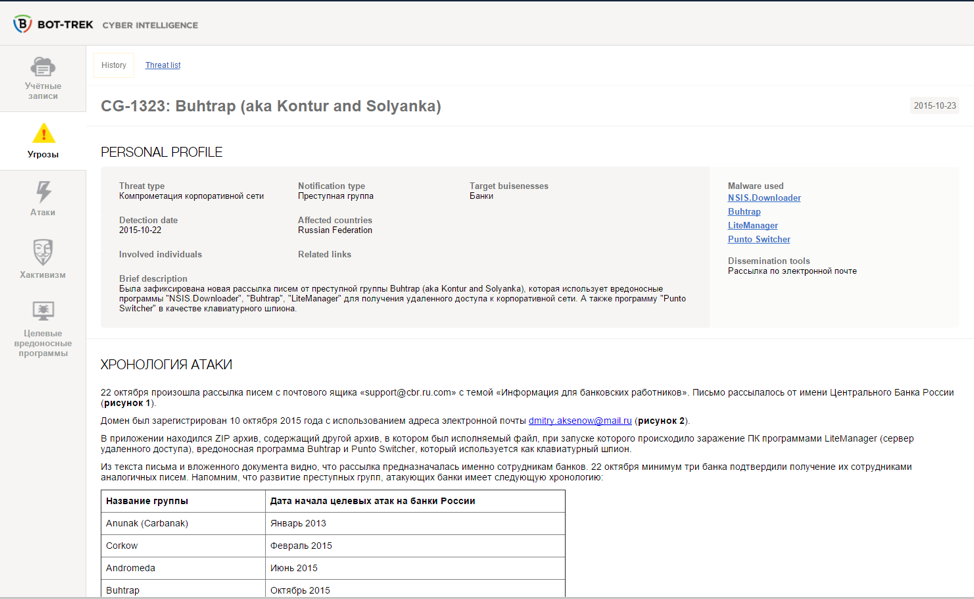

В качестве примера таких данных можно привести сообщение системы киберразведки Group-IB о новой spear phishing рассылке от преступной группы Buhtrap, направленной на заражение рабочих станций банковских работников.

Уведомление Bot-Trek Intelligence, 23 октября 2015 года

Стратегическая информация

Формирование политики информационной безопасности, оценка инвестиций в обеспечение защиты от киберугроз требует знаний о том, как и в каком направлении они развиваются. Стандартным способом формирования и доставки этих сведений являются отчеты об угрозах, содержание которых зачастую недооценено.

Так, в отчете о тенденциях развития высокотехнологичных преступлений за 2014 год мы отмечали сигналы переориентации хакеров на мобильные платформы, а в прогнозах упоминали развитие троянов с функцией автозалива для SMS-банкинга. В прошлом году мы увидели появление сразу 10 новых групп, работающих с троянами под Android, почти в каждом из которых используется технология автозалива.

Стратегическая информация дает возможность максимально эффективно производить регулярный пересмотр и модернизацию политик и систем информационной безопасности, осознанно отбирать и внедрять методы защиты, которые позволят противостоять угрозам не только сегодняшнего, но и завтрашнего дня.

О том, как можно эффективно использовать тактические, оперативные и стратегические Threat Intelligence данные – расскажем в следующей статье.

Ваш провайдер знает о вас больше, чем ваша девушка?