Исследование безопасности сайтов на различных CMS-системах

SiteSecure и проект Ruward представляют результаты комплексного исследования безопасности сайтов за 2013 год.

Сервис мониторинга безопасности сайтов SiteSecure и проект Ruward представляют результаты комплексного исследования безопасности сайтов, созданных на различных CMS-системах, проведенного в октябре2013 – январе 2014.

Заражение сайта вирусами, наличие уязвимостей, нахождение проекта в черных списках – являются одной из важных угроз для интернет-бизнеса в России. К сожалению, на данный момент в Рунете сложилась довольно плачевная ситуация с точки зрения мониторинга, своевременного выявления и устранений подобных угроз. Клиентская аудитория слабо информирована, а компании-разработчики зачастую не обладают профильной компетенцией по решению подобных задач, пуская дело на самотек.

По результатам нашего исследования каждый седьмой сайт в Рунете подвержен риску финансовых потерь из-за проблем, связанных с безопасностью. И если крупные игроки рынка решают проблему наймом профильных специалистов и использованием промышленных систем мониторинга и защиты, то сектор СМБ в большей части просто не задумывается о решении подобных проблем заранее, и вынужден реагировать по факту уже понесенных убытков.

Шабанов Илья, управляющий партнер информационно-аналитического центра Anti-Malware.ru:

«Владельцы сайтов зачастую не понимают всех рисков, связанных недостаточным уровнем безопасности. Однако простое заражение веб-сайта может на практике обернуться большими проблемами для бизнеса: исключением домена из поискового индекса, попаданием домена в спам-листы, полной блокировкой сайта со стороны хостинговой компании и судебными исками со стороны клиентов и партнеров. В результате владелец сайта не обойдется лишь небольшими затратами на устранение последствий заражения. Ему придется восстанавливать репутацию ресурса продолжительное время, терпя значительные убытки и недополучая прибыль. Во многих случаях репутацию будет невозможно поправить вовсе.

К сожалению, массовая уязвимость веб-сайтов и связанные с этим проблемы безопасности затрагивают не только интересы владельцев ресурсов. Они затрагивают всю эко-систему глобальной сети Интернет, т.к. более 90% всех заражений персональных компьютеров происходит именно по причине посещения зараженных веб-сайтов. Киберпреступниками давно поставлен на поток процесс поиска уязвимых веб-сайтов, их заражение и дальнейшее инфицирование устройств всех посетителей. Часто владельцы взломанных и зараженных сайтов принимают инциденты на личный счет. Но, как правило, в этом нет ничего личного. Просто криминальный бизнес, поставленный на поток»

Методика проведения исследования

Для исследования были выбраны случайным образом 30 000 действующих сайтов в домене RU, созданные на различных CMS. Выборка сайтов с определением типов CMS была предоставлена компанией iTrack.

Исследование проводилось в период октября 2013 – января 2014 путем сканирования сайтов-респондентов техническими инструментами SiteSecure. В рамках исследования проводился анализ следующих характеристик сайтов:

- Версия CMS и веб-сервера;

- Наличие вирусов на сайте;

- Наличие сайта в черных списках Google и Yandex;

- Наличие сайта в черных списках Phishtank, DNSRBL, UCE PROTECT и других;

- Корреляция между версией CMS и наличием проблем на сайте.

Сравнение безопасности сайтов на бесплатных и коммерческих CMS

По результатам исследования сайты, использующие, бесплатные CMS в среднем в четыре раза чаще подвергаются заражениями и попадают в черные списки, чем сайты на коммерческих CMS.

Но и у бесплатных CMS ситуация с безопасностью сильно различается. Так, например, в черные списки попадает каждый двадцатый сайт на Datalife Engine. В то же время среди сайтов на CMS TYPO3 не было обнаружено ни одного зараженного сайта. Мы связываем этот с тем, что команда разработки TYPO3 уделяет значительное внимание повышению безопасности своей CMS. В частности, только в сентябре на сайте TYPO3 было опубликовано 9 новых уязвимостей, в том числе одна категории средней опасности в ядре CMS и 8 критических – в модулях сторонних разработчиков. Среди наиболее распространенных в Рунете коммерческих CMS мы не смогли выделить явного лидера – все они имели примерно одинаковое количество сайтов с проблемами.

Использование обновленных версий CMS

Наблюдается заметная корреляция между использованием наиболее свежих версий CMS и наличием проблем на сайтах, как среди коммерческих, так и среди бесплатных CMS. Своевременно обновляемые версии CMS снижают риск появления проблем в среднем в два раза. Наиболее явно польза от перехода на свежие версии заметна на примере Joomla и WordPress.

Самую последнюю версию Joomla использовали только 3% сайтов на Joomla, а самую последнюю версию WordPress использовали 15% сайтов. При этом доля проблемных сайтов на Joomla в три раза выше, чем на WordPress. Очевидно, что своевременное обновление версии CMS повышает безопасность сайта.

Одной из гипотез авторов исследования является то, что сайты на коммерческих CMS чаще разрабатываются силами профессиональных разработчиков, которые своевременно следят за обновлением версий, что приводит к большей доле зараженных проектов на бесплатных решениях.

Отсутствие влияния типа веб-сервера

Распределение проблемных сайтов по типам веб-серверов в целом совпадает с рейтингом популярности веб-серверов, в связи с чем можно говорить, что версия того или иного веб-сервера не является решающим фактором безопасности сайта.

Сравнение черных списков поисковых систем

Яндекс заносит сайты в черный список в два раза чаще, чем Google. При этом пересечение списков Google и Yandex составляет всего 10% от общего числа занесенных в черные списки сайтов.

Вывод: веб-мастерам, seo-оптимизатором и другим специалистам, которые отвечают за продвижение сайтов, следует обязательно отслеживать наличие сайта в черных списках обоих поисковиков.

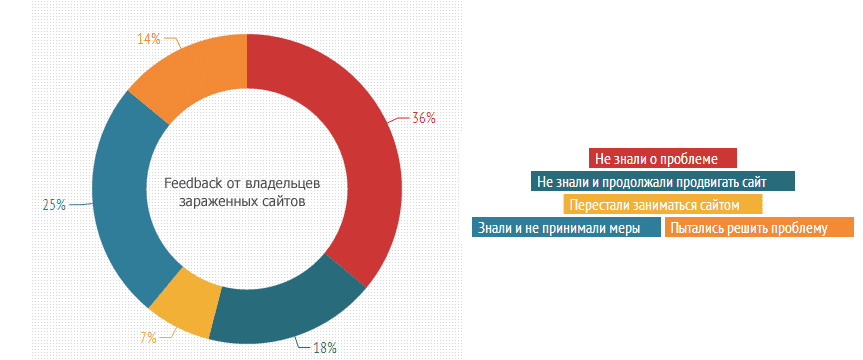

Осведомленность владельцев сайтов о наличии проблем

Одной из ключевых проблем на рынке является низкая осведомленность владельцев сайтов о возникающих угрозах.

После завершения исследования была проведена попытка связаться с владельцами около 130 сайтов, которые были заражены вирусами или находились в черных списках поисковых систем. Более половины владельцев, чьи сайты активно используются для продвижения товара или услуги, не знали о наличии проблем с их сайтами. При этом треть из них продолжала тратить средства на обслуживание или продвижение сайта.

Подводная часть айсберга

В дополнение к первой части исследования мы проверили все 30 000 коммерческих сайтов на наличие в черных списках по признаку рассылки спама с IP-адреса, на котором размещен сайт. О масштабе проблемы, которую мы обнаружили, мы считаем важным рассказать. Почти 15% всех проверенных сайтов находятся в одном из списков UCE PROTECT, то есть непосредственно участвуют в рассылке спама или находятся по соседству с сайтами, которые рассылают спам. При этом 70% сайтов находятся в одной подсети, а 28% - на одном IP адресе с сайтами – источниками спама.

Что это означает для владельцев сайтов. В первую очередь, это скрытые проблемы, которые не могут быть диагностированы без непосредственной проверки по черным спискам. Результатом наличия этих проблем может стать, в зависимости от конфигурации почтовых служб сайта, полная или частичная невозможность доставки исходящей почты, включая рассылки писем клиентам, а также заявки, оставленные потенциальными клиентами на сайте.

Для доменной почты чаще используются выделенные почтовые сервера провайдера, и тут за решением проблемы следит сам провайдер. А вот отправка автоматизированных маркетинговых писем и уведомлений, а также запросов клиентов, может выполняться через другие механизмы с того же IP-адреса, на котором размещен сайт, и он часто не имеет средств проверки успешности доставки. Для 15% проверенных нами сайтов это может означать неэффективную работу или остановку маркетинговой активности и приема запросов от потенциальных клиентов, то есть прямые потери для бизнеса.

– Владельцы 4500 сайтов, участвовавших в исследовании, подвержены риску финансовых потерь из-за имеющихся на сайте проблем. Это каждый седьмой сайт.

И напоследок – последствия

В ходе исследования мы вручную проанализировали около 750 интернет-бизнесов из списка сайтов, на которых были обнаружены вирусы или другие критические проблемы. По полученным данным, 15% бизнесов прекратили свое существование, а владельцам 10% сайтов, до которых мы дозвонились, в результате заражения пришлось полностью переделывать свой сайт.

Шабанов Илья, управляющий партнер информационно-аналитического центра Anti-Malware.ru:

«Результаты проведенного исследования наглядно демонстрируют масштаб проблемы, связанной с низким уровнем компетентности в вопросах информационной безопасности у владельцев веб-сайтов и специалистов, которые отвечают за их создание и обслуживание. В нашей практике помощи пострадавшим от действий киберпреступников на ресурсе VirusInfo.info мы регулярно сталкиваемся с просьбами о помощи в устранении последствий несанкционированного доступа к веб-сайтам. Поэтому мы можем со всей уверенностью подтвердить печальные выводы исследования.

Решить проблемы безопасности самостоятельно ни разработчики, ни владельцы ресурсов чаще всего не могут. Изменить негативную ситуацию, по моему мнению, могло бы повсеместное применение средств мониторинга и устранения уязвимостей веб-сайтов, а также периодический аудит и тестирования на соответствие принятым нормам безопасности. В настоящее время такие сервисы активно появляются»

Наши рекомендации

Владельцам сайтов

Для обеспечения сохранности вложений в сайт и эффективного возврата инвестиций в его продвижение мы рекомендуем регулярно уделять внимание мониторингу работоспособности сайтов и проактивной проверке на наличие проблем, таких как попадание сайта в черные списки, взлом или заражение.

Наиболее распространенные проблемы, как показало исследование, являются скрытыми и не поддаются диагностике без специальных средств мониторинга.

Агентствам и веб-студиям

Наша практика показывает, что в случае возникновения проблем с безопасностью основные претензии предъявляются заказчиком именно к разработчику проекта (несмотря на то, что зачастую эти вопросы выходят за пределы его компетенции и не прописаны юридически в договоре на создание/поддержку).

Также бесспорно, что в средней массе аудитория агентств и студий гораздо более компетентна в вопросах IT/безопасности, чем клиентская аудитория.

Учитывая вышесказанное, студии и агентства являются идеальным «первым эшелоном» в борьбе с подобными угрозами. Мы рекомендуем:

- Заблаговременно настроить базовые процессы по мониторингу и проактивной защите сайтов, которые разрабатывает и поддерживает агентство.

- Своевременно реагировать на обновления версий CMS, веб-серверов и других элементов ПО, участвующих в работе сайта.

- Использовать сервисы мониторинга и проактивной защиты по всему парку проектов (не важно, внешний ли это сервис или встроенный, например, в CMS).

- Проводить разъяснительную работу с заказчиками, объясняя возможность возникновения проблему и возможные способы решения.

Производителям CMS

Активное оповещение разработчиков и владельцев сайтов о выходе новых версий может ускорить процесс обновления и снизит количество сайтов, подвергающихся заражениям вирусов и попаданию в черные списки.

Мы также рекомендуем размещать на сайтах больше информации о безопасности CMS для повышения доверия к производителю CMS и разработанным на основе этой CMS сайтам.

Отдельное внимание стоит уделить информированию сообщества разработчиков, использующих платформу - как с точки зрения оповещения о новых версиях и используемых механиках защиты, так и с точки зрения продвижения идеологии сервисов проактивной защиты.

Дмитрий Васильев, генеральный директор NetCat:

«Для несложных корпоративных сайтов цена взлома может быть достаточно высокой как минимум в случае дефейса. Если же говорить о сайтах с функциональностью выше простого корпоративного представительства, на которых хранится финансовая или закрытая информация (интернет-магазин, корпоративный портал, площадка для дилеров, СМИ или сообщество), последствия для владельца сайта вполне могут быть непоправимыми.

Поэтому проблему безопасности надо всегда держать в голове. Но рядовой пользователь никак не сможет составить впечатление о том, насколько безопасна выбранная им CMS, даже если на ее сайта об этом целый раздел с красивыми словами и картинками. Поэтому независимые исследования и сравнения продуктов в этом контексте для рынка были бы очень полезны»

Сергей Котырев, генеральный директор UMI.CMS:

«Мы согласны со всеми результатами этого исследования, его выводы полностью совпадают с опытом нашей компании:

1. Последние версии CMS гораздо безопаснее устаревших, поэтому всегда надо обновлять вашу CMS до самой свежей версии.

2. Коммерческие CMS безопаснее бесплатных, т.к. уделяют гораздо более серьезное внимание безопасности своих продуктов. Например мы, помимо постоянного аудита безопасности и исправления ошибок в новых версиях еще и заботимся о старых клиентах, не обновляющих CMS.

Им мы предлагаем пройти бесплатный аудит безопасности сайта в Центре безопасности и бесплатно получить патчи, если будут обнаружены уязвимости.

3. Большинство клиентов сайтов находится в неведении относительно потенциальных или даже состоявшихся проблем своих сайтов»

Источник материала: http://www.ruward.ru/sitesecure/.

О SiteSecure

SiteSecure – один из первых в России облачных сервисов по мониторингу и проактивной защите сайтов. Сервис реализует комплекс мер для проверки сайта на уязвимости, взломы и наличие вирусов, предлагая оперативное решение в случае возникновения проблем.