Фишинговые методы: сходства, различия и тенденции. Часть вторая: целевой фишинг

В первый части мы обсуждали массовый фишинг и объекты исследования этой статьи.

Автор: Иван Димов (Ivan Dimov)

В первый части мы обсуждали массовый фишинг и объекты исследования этой статьи.

Введение

Целевой фишинг – техника, при помощи которой злоумышленник, используя средства электронной коммуникации, выступает от имени председателя правления, директора, менеджера или другого лица, являющегося сотрудником фирмы или департамента правительства, где работает жертва. Другой вариант: злоумышленник представляет компанию, с которой у целевой фирмы/правительства сложились доверительные отношения, деловые взаимоотношения или обязательства.

К примеру, злоумышленником была послана повестка от имени ФБР с целью принуждения жертвы к установке дополнения для «осмотра» компьютера. На самом деле на компьютер был установлен вредонос. Цель этого подлога – получить доступ к компьютерной сети компании через компьютер жертвы для кражи конфиденциальной информации: коммерческой тайны, данные разведки, информации о сотрудниках, корпоративной интеллектуальной собственности и т. д. Злоумышленник может продать эту информацию на черном рынке или использовать ее с целью получения нематериальной выгоды. В будущем собранная информация, скорее всего, будет использована в ущерб жертве.

Как и при массовом фишинге целью адресного фишинга может служить простое получение конфиденциальной информации жертвы (например, информация о кредитных картах) посредством сообщений, посылаемых через средства электронной коммуникации от имени сотрудника, работающего в той же компании, что и жертва. Различия между массовым и целевым фишингом заключаются в том, что при целевом фишинге жертвами становятся сотрудники конкретной компании, в то время как при массовом фишинге жертвами становятся случайные пользователи, а злоумышленники хотят получить лишь персональную информацию о них.

Кроме того, при целевом фишинге злоумышленники часто маскируют сообщения как приходящие изнутри компании/предприятия, в которую они хотят проникнуть и где работает жертва, в то время как при массовом фишинге злоумышленник рассылает сообщения от имени популярного и/или всемирно известного бренда, к которому жертва может иметь, а может и не иметь вообще никого отношения (например, являться клиентом). При массовом фишинге у злоумышленника нет цели проникнуть в компьютерную сеть бренда, именем которого он представляется.

Одна из разновидностей целевого фишинга – сбор информации о высокопоставленных лицах: председателях правления, директорах или высокопоставленных правительственных чиновниках.

Целевой фишинг и сбор информации о высокопоставленных лицах

Расширения файлов во вложении и эксплоиты, эксплуатирующие уязвимость формата файла

Целевой фишинг еще именуется как «главная угроза вложений электронной почты». Основной способ обмана жертвы – маскировка вложения, содержащего вредоносную программу, под документ с популярным расширением (1). Также вредонос может быть замаскирован под картинку. Еще один способ: использование файла с достоверным расширением, внутри которого содержится эксплоит, эксплуатирующий уязвимость программы. При открытии вложения жертвой (2) злоумышленник получает доступ к ее машине. Подобные эксплоиты становятся все более популярными и, в целом, более эффективны, чем маскировка вложения под документ с популярным расширением.

(1) Первая схема (когда происходит маскировка вредоноса) не требует особых технических навыков. Расширение файла может быть скрыто или подделано при помощи многочисленных трюков.

Для обмана потенциальной жертвы вложение маскируется под безвредный документ, например, «Business plan, amended 2013_2014.pdf» или под любой другое популярное расширение файла или имя документа.

Во-первых, фишер может воспользоваться тем, что у вас установлена настройка «Скрывать расширение для зарегистрированных типов файлов» (Hide extensions for known file types), по умолчанию установленной в Windows. При этом расширение .exe не будет показано в файле file.pdf.exe, а сам файл будет выглядеть как file.pdf. Кроме того, для еще лучшей маскировки фишер может использовать иконку, которая соответствует pdf-документам. При этом также может быть сымитирована иконка .jpg, .gif, .png и многие другие. От подобного метода можно легко защититься, если снять флажок с опции «Скрывать расширение для зарегистрированных типов файлов».

Во-вторых, фишер может присоединить к письму файл-ярлык, позволяющий этому ярлыку содержать настоящее замаскированное расширение файла, но видимый с любым именем и расширением, которое пожелает злоумышленник. Таким образом, ярлык может запускать команду и выполнять функцию исполняемого файла.

В-третьих, расширение файла можно замаскировать при помощи RTLO или RLO (Right-to-Left Override unicode, замена текста, написанного справа налево, текстом, написанным слева направо), когда символы в имени и расширении файла при чтении переставляются в обратном порядке, но в то же время тип файла остается прежним. К примеру, файл «Business plan, 2013_2014ann[RTLO]fdp.exe» будет выглядеть как «Business plan, 2013_2014 annexe.pdf».

И, наконец, отладочная программа легитимного приложения, представленного во вложении, может быть изменена для установки вредоносного исполняемого файла каждый раз, когда вы запускаете это приложение.

Способы маскировки вредоносных вложений не исчерпываются теми, которые описаны выше.

(2) Факт того, что фишеры предпочитают использовать эксплоиты, эксплуатирующие уязвимости формата файла, не случаен.

Прежде всего, подобные эксплоиты могут предоставлять доступ не только к процессу и приложению, уязвимость которого эксплуатируется, но и ко всей операционной системе. Уязвимости формата файла не только угроза безопасности для Windows, но и других операционных систем, таких как Android или Linux. К примеру, существует уязвимость для Adobe Reader версий v8.x и v9.x, которая позволяет запускать исполняемый файл вместе с открытием pdf-документа в Windows XP SP3. Конечно, уязвимости многочисленны, что дает фишерам огромную свободу действий.

Таким образом, вредонос может быть легко установлен без вашего ведома во время открытия файла.

Во-вторых, поскольку файл во вложении вполне нормальный, вы можете открыть его и увидеть содержимое (текст, картинки и т. д.). Это еще больше снижает шансы раскрытия замысла фишера, и, следовательно, снижаются шансы того, что вы сообщите о факте мошенничества, примите меры для устранения угрозы и предпримите меры предосторожности.

Если ничего этого не произошло, у фишера будет доступ к вашей системе неограниченное время.

Таким образом, вместо создания поддельных веб-сайтов и страниц, используемых при массовом фишинге, для получения конкретной информации об учетных записях или кредитной/дебетовой карты, в целевом фишинге и фишинге, направленном на получение данных о высокопоставленных лица, злоумышленники пытаются получить доступ к компьютеру. После этого они могут просматривать корпоративную и правительственную информацию и решать, какие данные имеют наибольшую ценность. Более того, завладев доступом к одному компьютеру, фишер может получить доступ ко всей информационной системе.

Уязвимости форматов файлов являются наиболее часто используемыми вредоносным программным обеспечением. Наиболее часто используемые форматы в целевом фишинге в прошлом году: .rtf (38%), .xls (15%) и .zip (13%). Следует сказать, что наиболее распространенные типы файлов, используемые во вложениях, насчитывают около 70% вредоносов.

Как было отмечено выше, исполняемые файлы используются не так часто, как эксплоиты форматов файлов, поскольку подобные угрозы обнаружить значительно труднее. Шансы того, что фишинговое сообщение попадет под фильтр провайдера электронной почты, будут низки, поскольку трудно среагировать на угрозу, когда вложение выглядит как обычный файл.

Хотя первая схема (когда маскируется вложение) также используется фишерами (как правило, с очень низким уровнем компетенции) при простых фишинговых атаках (обычно при массовом фишинге).

Я рассказывал вам о способах маскировки расширений файлов и эксплуатации уязвимостей форматов файлов, поскольку на них приходится около 94% целевых фишинговых писем, в то время как ссылки используются в 6% случаях.

Индивидуализация электронных писем в целевом фишинге (посредством email-спуфинга)

В Trend Micro подсчитали, что 91% всех кибератак начинаются с адресных электронных фишинговых писем. Все, что необходимо фишеру, - обмануть одного сотрудника компании, скомпрометировав его компьютер или получив конфиденциальную информацию. После этого злоумышленник может маскироваться под обманутого сотрудника и использовать продвинутые методы социальной инженерии для получения доступа к еще большим объемам конфиденциальных данных. Таким образом, фишеры будут пытаться индивидуализировать электронные письма настолько, насколько это возможно, чтобы эти письма выглядели как можно более естественно. Все это повышает шансы на успех злоумышленника.

Первая схема индивидуализации, с которой вы столкнетесь в фишинговых письмах, - email-спуфинг, целью которого является установление доверия между вами и злоумышленником. Фишер подделывает поля From, Return-Path и Reply-To, чтобы электронное письмо выглядело как присланное от сотрудника той же компании, департамента правительства или от лица или органа управления, с которым у компании или правительства были деловые отношения. Обратите внимание, email-спуфинг не ограничивается только целевым фишингом и может использовать при реализации остальных фишинговых схем. Однако в случае с целевым фишингом отправитель может быть тем, кто действительно знаком с вами.

Следует иметь ввиду, что указанный электронный адрес в вышеупомянутых полях (From, Return-Path и Reply-To) может отличаться от адреса настоящего отправителя, и существует множество способов реализации этой схемы.

Во-первых, фишеры могут использовать сетевой протокол Telnet для соединения с SMTP или ESMTP (Extended Simple Mail Transfer Protocol) веб-сайта, компании, организации и т. д. и отослать электронное письмо от имени другого отправителя. В данный момент этот метод используется нечасто, поскольку попадает под фильтры от спама, а также при его использовании приходится делать много телодвижений. Большинство провайдеров электронной почты предупредят вас о том, что сообщение может быть отправлено с другого электронного адреса или письмо может оказаться в папке «Спам» и т. д.

Однако, если подделанные электронные письма, «присланы» с адресов, с которыми вы уже контактировали, то вероятность попадания их в папку «Спам» снижается.

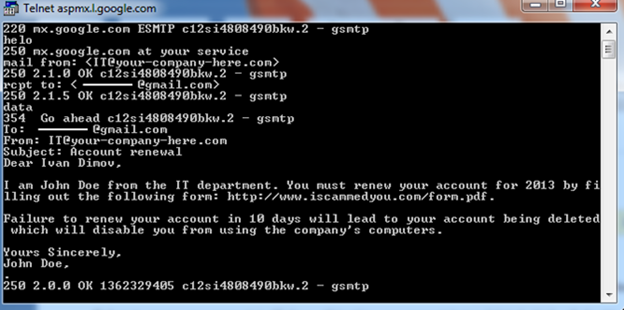

Ниже приводится практическая иллюстрация метода отправки электронного письма через Telnet:

Рисунок 1: Скриншот командной строки, на котором показан процесс отправки фальшивого письма через Telnet в связке с ESMTP

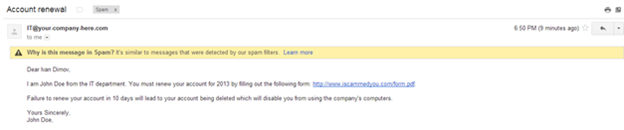

Все довольно просто, но весьма неэффективно. Так будет выглядеть письмо при открытии:

Рисунок 2: Скриншот, на котором продемонстрирован внешний вид фальшивого письма

Как вы можете видеть, данный метод больше не приносит фишерам хороших результатов. Однако, как было сказано выше, если фальшивое письмо придет от того, с кем вы уже контактировали, письмо может не попасть в папку «Спам».

Для отправки электронных писем через telnet необходимо разрешить использование Telnet Client в Windows, поскольку по умолчанию он выключен. Для этого перейдите в Панель управления (Control Panel) -> Программы и Компоненты (Programs and Features) -> Включение или отключение компонентов Windows (Turn Windows features on or off) -> Telnet Client. Затем необходимо открыть командную строку (нажмите клавишу Windows, потом Tab, и введите поисковом поле «command»). После этого вам необходимо выбрать SMTP-сервер, выполнив команду nslookup для нахождения SMTP-сервера того сайта, чей адрес сервера вы собираетесь использовать.

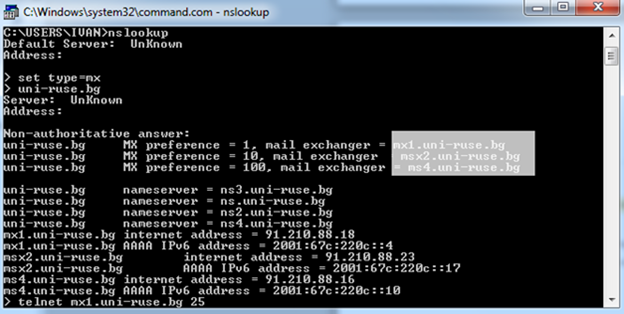

На скриншоте ниже показан процесс получения адреса SMTP-сервера:

Рисунок 3: Скриншот командной строки; nskookup

На скриншоте выделены адреса SMTP-серверов для веб-сайта uni-ruse.bg. Теперь все, что необходимо сделать, - запустить команду «telnet SMTP.server.address 25» (число 25 означает адрес порта; 25-й порт используется практически всеми (E)SMTP-серверами) и выполнить шаги, показанные на Рисунке 1.

Однако большинство STMP-серверов требуют аутентификацию, которую можно успешно выполнить вручную. Также, обычно, отправка письма происходит только если поля To и From содержат собственное доменное имя, к примеру, домен, указанный выше. Вы можете отправлять электронные письма с любым содержанием полей To и From без авторизации с сервера aspmx.l.google.com.

Однако этот метод может оказаться не только неэффективным, но и рискованным, поскольку ваш IP-адрес будет засвечен во время соединения. То есть вас легко могут поймать и передать в соответствующие органы. Именно поэтому фишеру необходимо скрывать свой IP-адрес и вообще любые данные, которые могут привести к нему полицию. К тому же, злоумышленника на некоторое время могут забанить на SMTP-сервере в случае злоупотребления его ресурсами.

Простой и более безопасный способ подделки электронных писем – использовать «законного» провайдера. Такие провайдеры широко доступны и являются райским садом для фишеров, спамеров и им подобных. В данном случае подделка электронных писем не требует наличия глубоких технических знаний. Фишер может использовать сервисы Zmail или бывший Pseudo Mailer, который позже стал известен как hoaxMail, а сейчас называется Fogmo.

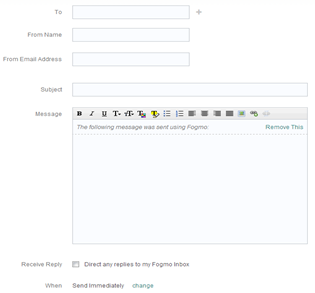

На скриншоте ниже показан веб-интерфейс Fogmo:

Рисунок 4: Скриншот http://www.Fogmo.com, на котором показана часть интерфейса (после авторизации)

Необходимо заплатить небольшую сумму денег, чтобы удалить сообщение «The following message was sent using Fogmo» (Следующее сообщение было отправлено при помощи Fogmo) в теле письма. Если не удалить сообщение, то, конечно, все попытки фишинга обречены на провал.

В данной статье рассказано лишь о некоторых способах, используемых фишерами для подделки писем.

Индивидуализация электронных писем в целевом фишинге (на основе собранной информации)

Большая часть информации, используемая фишерами для индивидуализации электронных писем, получается из открытых источников.

Подобную информацию можно найти, к примеру, на веб-сайте компании. Здесь фишер может узнать ваше имя, адрес электронной почты, а также получить дополнительные сведения. После получения базовых сведений о вас и человеке, от имени которого собирается выступать фишер, злоумышленник может продолжить сбор информации из открытых источников, к примеру, используя инструменты наподобие Maltego (подобные утилиты относятся к классу инструментов для разведки по открытым источникам).

Если задача у фишера более сложная и важная (например, сбор информации о высокопоставленных лицах), злоумышленник может использовать всю общедоступную информацию для сбора данных, которые не доступны в открытых источниках. Фишер может узнать ваше расписание, планы на отпуск, над какими документами вы работаете, каковы ваши задачи и обязанности. Вся собранная по крупицам информация используется фишером при подготовке индивидуального электронного письма, чтобы у вас при переходе по ссылке или открытии вложения не возникло никаких сомнений в его подлинности.

К примеру, фишер может исследовать содержимое мусорного контейнера для получения служебных документов компании: проектов, планов, постановлений, протоколов заседаний и других документов. После этого злоумышленник отсылает вам фальшивое письмо от имени вашего коллеги, заявляя о том, что готовы «поправки» к документу и своем желании, чтобы вы ознакомились с обновленным документом. На самом деле документ содержит эксплоит формата файла, или документ сам по себе является вредоносным, или является формой вредоноса, гуляющего в «дикой природе».

Таким образом, пропускание всех без исключения документов через шредер должно являться обязательным правилом для всех сотрудников компании.

Пока что мы говорили о том, что вначале информация собирается из открытых источников одним из следующих способов:

- Исследование веб-сайта компании для получения вашего имени, электронного адреса, корпоративных документов и т. д. Также фишер может получить первичную информацию из корпоративных каталогов или телефонных разговоров.

- Использование инструментов для разведки по открытым источникам (например, Maltego), а также исследование фотографий, социальных сетей, форумов, блогов, новых статей, утечек и т. д.

- Исследование мусорных контейнеров, социальная инженерия, реже – используя информаторов или прибегая к услугам сторонних компаний.

Пример использования второго метода – получение информации из фотографий. При помощи инструментов наподобие exifdata.com можно узнать не только дату создания фотографии и платформу камеры, но и GPS-координаты (если устройство поддерживает эту функцию и включены соответствующие настройки; например, в iPhone подобная функция работает по умолчанию). Таким образом, фишер может выяснить ваше местонахождение в определенное время, по фотографиям, загруженным вами в Интернет. Более подробно о способах получения информации из фотографий рассказано в статье http://infosec.wpengine.com/reconnaissance-with-images/.

Пример использования третьего метода – социальная инженерия. Фишер может получить доступ к компьютеру, данным, учетным записям и т.д. еще одного сотрудника, что позволит злоумышленнику использовать более изощренные техники социальной инженерии, опираясь на уже собранную информацию о первой жертве. После этого фишер может использовать дополнительные способы для обмана других сотрудников и принуждения их к открытию вложений и переходу по ссылкам. Все это дает злоумышленнику доступ к новым рабочим местам и возможность получения ценных данных.

Также фишер может позвонить в службу поддержки и задать вопросы, либо, к примеру, выступить от имени достоверного лица для получения первичной информации о жертве.

Кроме того, если вы добавите фишера к себе в друзья в Facebook или сделаете эту информацию публичной, то позволите злоумышленнику свободно узнать адрес электронной почты, номер телефона, вкусы и предпочтения, информацию о семье и друзьях, которая может быть использовано в социальной инженерии.

Подводим итоги. Всегда ожидайте, что в письме будут указаны ваше имя и должность наряду со знакомым вам адресом в поле From. Более того, могут быть упомянуты «интимные» подробности, относящиеся к работе или личной жизни наряду с вложением, который, на первый взгляд, также имеет отношение к работе и присылается, как правило, вашими коллегами по работе.

Пример того, насколько эффективным может быть целевой фишинг и сбор информации о высокопоставленных лицах

В 2011 году компания Google приостановила деятельность китайских злоумышленников, занимающихся целевым фишингом, направленным на государственных служащих США и различных азиатских стран. Злоумышленники отправляли фальшивые электронные письма от имени знакомого или коллеги по работе. В некоторых из писем даже был текст, созданный вручную и вставленный в тело сообщения. Конечно, каждое письмо было заточено под конкретную жертву. Киберпреступники использовали не только вложения, но и ссылки с надписью «View Download», которые при открытии требовали от жертвы пройти аутентификацию в сервисе Gmail. После получения логина и пароля, фишеры изменяли настройки для пересылки им входящей почты.

Возможно, целью этих атак был сбор первичной информации для последующего ее использования в более изощренных техниках социальной инженерии. Утверждается, что этот фишинг берет свои корни из административного центра Цзинань (Китай). Данный регион является источником других кибератак, которые могут быть связаны между собой, поскольку были «похожи».

Будущие тенденции

При целевом фишинге попадаются на удочку 2 жертвы на каждые 1000 человек, однако этот параметр может варьироваться в зависимости от используемых методов. К примеру, Аарон Фергюсон (Aaron Ferguson), желая доказать «эффект полковника» и эффективность целевого фишинга, разослал сообщения 500 кадетам от имени Полковника Роберта Мельвиля (Robert Melville) из военного училища Уэст-Пойнт. В письме призывалось открыть ссылку для подтверждения оценок, на которую кликнули около 80% кадетов. Все это говорит о том, что показатель успеха при целевом фишинге может варьироваться в широких пределах.

К тому же, от каждой отдельной кампании целевого фишинга злоумышленник ожидает 150000$, в то время как при массовом фишинге только 14000$ (в среднем).

Выводы из опроса более чем 330 IT-профессионалов в прошлом году показывают, что целевой фишинг часто является основной причиной проникновений в системы. 51% опрошенных специалистов заявляют о том, что их организации подвергались нападению фишеров в прошлом году. Из опроса сделан вывод о том, что чем больше организация, тем чаще она становится мишенью фишеров. И это вполне закономерно, поскольку, чем больше организация, тем больше жертв и ценной информации.

Ссылки:

- IT Law Wiki, ‘Spear-phishing’. Available at: http://itlaw.wikia.com/wiki/Spear-phishing (Accessed 2/23/2013)

- Paul Gil, ‘What is “Whaling”? Is Whaling Like “Spear Phishing”‘, Available at: http://netforbeginners.about.com/od/scamsandidentitytheft/f/What-Is-Whaling-Spear-Phishing.htm (Accessed 3/3/2013)

- Antony Savvas, ‘”Spear phishing” the main email attachment threat’, November 29 2012. Available at: http://news.idg.no/cw/art.cfm?id=F04FD271-AB0F-DB8A-31F4EB29297930D5 (Accessed 2/24/2013)

- LoredanaBotezatu, ‘Six tricks scammers use to con you into clicking a malicious .exe file’, October 20 2011. Available at: http://www.hotforsecurity.com/blog/six-tricks-scammers-use-to-con-you-into-clicking-a-malicious-exe-file-1184.html (Accessed 2/24/2013)

- How-To Geek, ‘How Hackers Can Disguise Malicious Programs With Fake File Extensions’. Available at: http://www.howtogeek.com/127154/how-hackers-can-disguise-malicious-programs-with-fake-file-extensions/ (Accessed 2/24/2013)

- Wikipedia, ‘Email spoofing’. Available at: http://en.wikipedia.org/wiki/Email_spoofing (Accessed 3/3/2013)

- wikiHow, ‘How to Forge Email’. Available at: http://www.wikihow.com/Forge-Email (Accessed 3/3/2013)

- Shathabheesha, ‘Reconnaisance with images’, June 28 2012. Available at: http://infosec.wpengine.com/reconnaissance-with-images/ (Accessed 3/3/2013)

- Ravi Miranda, ‘Playing mindgames’, July 17 2012. Available at: http://ravimiranda.wordpress.com/tag/colonel-effect/ (Accessed 3/3/2013)

- Kevin Poulsen, ‘Google Disrupts Chinese Spear-Phishing Attack on Senior U.S Officials’, 06.01.2011. Available at: http://www.wired.com/threatlevel/2011/06/gmail-hack/ (Accessed 3/3/2013)

- SearchSecurity.TechTarget, ‘spear phishing’. Available at: http://searchsecurity.techtarget.com/definition/spear-phishing (Accessed 3/3/2013)

- Keith R. Crosley, ‘Spear Phishing Statistics: 2012 Findings from Microsoft TechEd, RSA Security Conference Surveys’, July 18 2012. Available at: http://blog.proofpoint.com/2012/07/spear-phishing-statistics-2012-findings-from-teched-rsa-security-conference-surveys.html (Accessed 3/3/2013)