Анализ SSL-соединений

Как решить проблемы, которые возникают при использовании SSL на уровне предприятия

Благодаря использованию таких приложений как SharePoint, Exchange, WebEx, Salesforce.com и Google Apps объем SSL-трафика (зашифрованного трафика) на предприятии растет с большой скоростью. Кроме того, большинство почтовых приложений (например, Gmail, Yahoo и Zimbra) защищают соединения с помощью протокола SSL.

Зашифрованный трафик защищает данные конечного пользователя, но, в то же время, он создает “слепые пятна” для безопасности. Инфраструктура безопасности предприятия “не видит” SSL-трафика, и, следовательно, некоторые угрозы могут остаться незамеченными. Помимо защиты информации SSL-шифрование предоставляет нарушителям отличный инструмент для сокрытия своих атак, подтверждением чему служат новости о некоторых недавних атаках.

Кроме внешних угроз, использующих SSL-каналы для обхода механизмов безопасности, проблему также начинает представлять и исходящий трафик. Анализ исходящего трафика становится больным местом для многих систем безопасности, ориентированных на предотвращение потери данных, законный перехват информации и аудит соответствия нормативным требованиям безопасности. Для подобных систем SSL-трафик просто остается “в тени”.

В настоящем документе делается попытка понять, каковы причины увеличения SSL-трафика и какими методами можно решить проблемы, сопровождающие использование SSL на предприятии.

Когда нужен SSL

Для защиты web-транзакций SSL используется повсеместно. Распространенность и гибкость протокола сделали SSL очевидным выбором для защиты множества приложений и сервисов. Для конечных пользователей SSL долго служил средством защиты Web-транзакций и позволял безопасно заниматься электронной коммерцией и онлайн банкингом. Со временем простота и легкость применения SSL сделали протокол идеальным инструментом для миграции многих приложений на Web-платформу. Теперь просмотр медицинских карт, заказ лекарств, заполнение различной налоговой отчетности доступны в качестве онлайн-сервисов. Кроме того, SSL лежит в основе многих облачных сервисов (Salesforce.com), корпоративных приложений (Exchange, Sharepoint) и почтовых приложений (Gmail, Yahoo, Zimbra).

На предприятиях чаще всего с помощью SSL шифруют исходящий трафик для того, чтобы защитить информацию, передаваемую по открытой сети. Но и внутри предприятия SSL оказывается полезным: например для шифрования конфиденциальной информации при передаче ее между подразделениями, или для сохранения в тайне информации о деятельности предприятия. Предприятия также столкнулись с необходимостью шифровать соединения мобильных пользователей, удаленно подключающихся к корпоративной сети, и по этой причине технология виртуальных частных сетей, основанных на SSL, в настоящее время стремительно развивается.

Рост SSL-трафика

Хотя SSL и решает многие проблемы безопасности посредством криптографии, некоторые угрозы из-за шифрования могут пройти мимо механизмов безопасности незамеченными. Ситуацию усложняет еще и тот факт, что зашифрованный трафик составляет значительную и постоянно растущую часть трафика всего предприятия. Исследования показали, что в среднем 25-35% корпоративного трафика шифруется, а в отдельных случаях показатель может достигать 70%.

Рисунок 1. Использование SSL

Какие проблемы может повлечь за собой использование SSL

Очевидно, что для шифрования входящего/исходящего трафика предприятия есть законные основания. Но зашифрованный трафик также таит угрозу безопасности, поскольку c помощью SSL могут скрывать свою деятельность и вредоносные программы. Как известно большинству IT менеджеров, все преимущества SSL легко перекрываются теми потенциальными опасностями, которые несет в себе зашифрованный трафик. Хотя SSL и обеспечивает конфиденциальность пользовательской и корпоративной информации, защищая данные от перехвата, шифрование в то же время может усложнить или даже сделать невозможным соблюдение корпоративной политики безопасности. Кроме того, из-за SSL IT администраторам сложнее защитить конечных пользователей от таких угроз, как спам и вредоносное программное обеспечение. Не имея возможности анализировать содержимое зашифрованного канала, операторам сети труднее предотвратить утечку или кражу информации. Из-за SSL также практически невозможно соблюсти все требования, диктуемые нормативными документами, например обнаружение случайной или преднамеренной утечки информации.

Нередко на предприятиях могут существовать противоречащие друг другу требования: необходимо одновременно и шифровать и анализировать трафик. В типичных системах нельзя соблюсти подобные взаимоисключающие требования без отрицательного влияния на производительность сети. Организации, от которых требуется соблюдать государственные или промышленные требования безопасности очень сильно страдают из-за невозможности анализировать зашифрованный трафик. Так одни нормативные документы требуют наличия систем обнаружения/предотвращения вторжений и авторизация пользователей при доступе к программным и аппаратным ресурсам; другие же документы обязывают компании, имеющие доступ в публичные сети, при необходимости подавать в судебные органы отчеты о сетевой активности, а в таких случаях трафик должен быть незашифрован.

Способы контроля SSL-трафика

Для защиты своего предприятия операторы сети уже внедрили ряд сетевых устройств и систем безопасности, позволяющих следить за выполнением корпоративной политики безопасности и государственных нормативных требований. Устройства могут выполнять целый спектр функций: обнаружение вредоносных программ, контроль Web-сёрфинга, фильтрация трафика, предоставление функционала VPN, систем обнаружения и предотвращения вторжений, систем унифицированного управления угрозами, контроль спама, соответствие нормативным требованиям и.т.п. Как правило, работа устройств основывается на подробном анализе трафика и пакетов, в частности, поиске известных сигнатур атак, блокировке и ведении статистики атак. К сожалению, многие системы безопасности и сетевые устройства анализируют только незашифрованный трафик, и поэтому с ростом использования SSL большинство решении становятся все менее и менее эффективными.

Ранее решение проблем, связанных с SSL, сводилось к двум крайностям: либо драконовскими методами полностью блокировать SSL-трафик, либо полностью пропускать его, не анализируя, и тем самым сводить к минимуму эффективность работы сетевых устройств и систем безопасности. Обе альтернативы неприемлемы для предприятия.

Помимо описанных выше методов существуют и другие подходы к контролю SSL-трафика. Такие методы имеют схожую цель: анализировать незашифрованное содержимое SSL-трафика и отправлять информацию об обнаруженных нарушениях/атаках на управляющую машину. Как правило, альтернативные решения успешно анализируют SSL-трафик, но и у них есть свои ограничения.

SSL-прокси

Сегодня на большинстве предприятии операторы сети все же допускают шифрование трафика, но с одной оговоркой: любой входящий/исходящий трафик должен обязательно пройти проверку на SSL-прокси. Прокси предоставляют возможность анализировать содержимое трафика, но покидать предприятие трафик будет все равно зашифрованным.

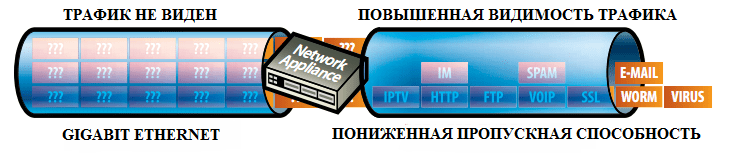

К сожалению, стандартные SSL-прокси привносят дополнительные проблемы, которые с легкостью перевешивают все их достоинства. SSL-прокси ставятся на пути трафика, но при этом создается перегрузка сети, поскольку прокси просто не успевают анализировать трафик на гигабитных скоростях.

Рисунок 2. Сетевые устройства не успевают идти в шаг с повышенной производительностью сети

Следовательно, прокси накладывают ограничения на такие параметры работы приложений как скорость сетевого ввода/вывода, использование CPU и памяти. Из-за накладываемых ограничений SSL-прокси рекомендуется использовать в низкоскоростных сетях или при ограниченном числе пользователей, сессий и/или потоков трафика. При нарушении любого из ограничений прокси сразу же превращается в бутылочное горлышко, и перегрузку сети можно снять, только добавив еще один прокси.

Для прокси также необходим отдельный IP-адрес, и, скорее всего, для встраивания прокси в сеть, придется изменять топологию сети. Как активный сетевой элемент с IP-адресом прокси подвержен тем же атакам, что и другие хосты, сервера, коммутаторы или маршрутизаторы и поэтому к проектированию, внедрению и управлению SSL-прокси нужно подходить с особым вниманием.

Другая проблема решений, основанных на SSL-прокси, заключается в том, что весь трафик, который не проходит через прокси блокируется. Сетевые устройства перенаправляют трафик на 443ий порт прокси; SSL-прокси, в свою очередь, неспособны обнаруживать SSL-потоки, направленные на другие порты.

Стандартные SSL-прокси могут потребовать ввести дорогостоящие изменения в топологию сети, конфигурацию межсетевого экрана, в политики безопасности, а также модифицировать настройки клиентов, серверов и SSL-приложений: для нормальной работы SSL-приложению нужно знать IP-адрес прокси, номер порта и другие настройки безопасности.

Прозрачные SSL-прокси

С ростом полосы пропускания сети, повышением сложности приложений и атак, растет и количество внедряемых сетевых устройств, систем безопасности, сервисов и IP-приложений. Следствием является возросший спрос на SSL-прокси. Несмотря на огромное количество решений на рынке, немногие могут одновременно гарантировать высокий уровень безопасности, управляемости и низкое влияние на производительность сети.

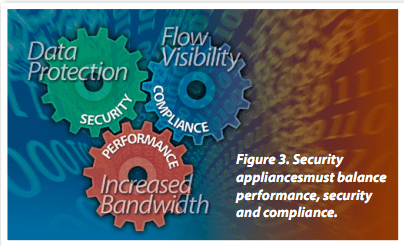

Идеальное решение должно в равной степени достигать трех целей: безопасности, управляемости и производительности сети, и хотя на рынке сейчас существуют решения, которые в полной мере удовлетворяют одному из параметров, в универсальных решениях пока наблюдается нехватка. Повышать безопасность, жертвуя при этом производительностью сети и нарушая нормативные требований, в той же мере недопустимо, как и повышать производительность и соблюдать нормативные требования за счет безопасности. До сегодняшнего дня было трудно или практически невозможно достичь все три цели сразу.

Сейчас на рынке появляется новый тип SSL-прокси, который имеет все преимущества своих предшественников, но в то же время нивелирует или вообще устраняет проблемы существующих SSL-прокси. Новый тип устройств, известных также как прозрачные SSL-прокси, встраивается в сеть таким образом, что незашифрованный трафик анализируется еще до того, как он войдет/покинет LAN, WAN или дата-центр. Прозрачность означает, что устройства встраиваются, как “фильтры” на пути трафика, но при этом прозрачные SSL-прокси не являются активными элементами сети, а, следовательно, исчезает и необходимость в настройке IP-конфигурации прокси и изменении топологии сети. Прозрачные SSL-прокси можно добавить в сеть, просто подсоединив соответствующий сетевой шнур на вход и выход устройства. Прозрачность также означает, что пользователь “не видит” проксирование своего SSL-трафика, и, как следствие, можно избежать длительной и дорогостоящей перенастройки устройств и приложений пользователя.

Рисунок 3. SSL-прокси в равной степени должны достигать трех целей: безопасности, производительности сети и видимости потока трафика

Прозрачные SSL-прокси видят весь трафик, а не только SSL, и поэтому их можно встраивать и в незашифрованные потоки. Эффективный прозрачный SSL-прокси обеспечивает высокую производительность на сетевом уровне, уровне приложений, а также предоставляет интерфейс для подключения к SSL-потокам. Благодаря тому, что прозрачные SSL-прокси дают доступ к незашифрованному SSL-трафику, IT-менеджерам теперь легче следить за соблюдением политик безопасности и выполнением нормативных требований.

Заключение

Ожидая, что количество зашифрованного трафика будет продолжать расти, операторы сети уже сейчас ищут решения, которые с одной стороны удовлетворяли бы потребность в информационной безопасности как предприятия, так и отдельных пользователей, а с другой стороны помогали бы соблюдать как корпоративные так и государственные нормативные требования. Кроме того, решения не должны оказывать сильного влияния на производительность сети, поскольку соблюдение нормативных требований за счет пропускной способности сети так же неприемлемо, как и предоставление пользователям и приложениям необходимой пропускной способности за счет безопасности. До сегодняшнего дня было трудновыполнимо, а иногда и невозможно удовлетворить взаимоисключающие требования по безопасности, производительности и управляемости.

Как усилить безопасность и выполнять нормативные требования с помощью анализа SSL

Netronome предоставляет “строительные блоки” и готовые решения для решения проблем, которые возникают при использовании SSL на предприятии. Одним из решений является Netronome SSL Inspector. Netronome SSL Inspector – это промышленный прозрачный SSL-прокси с высокой производительностью, который позволяет анализировать незашифрованное содержимое SSL-трафика. Теперь администраторы сети могут быть уверены, что стандартные угрозы, такие как вредоносное ПО, кража данных и другие формы кибер-преступлений можно легко обнаружить даже внутри зашифрованного трафика, что раньше не представлялось возможным.

Не нарушая никаких корпоративных или государственных стандартов безопасности, продукты компании Netronome гарантируют наивысшее качество анализа и видимости трафика даже на гигабитных скоростях.

Более подробную информацию о продуктах Netronome можно найти на сайте www.netronome.com.

Ваша приватность умирает красиво, но мы можем спасти её.