Магический квадрант контроля доступа к сети

По мере того как организации ищут способы применения политик, характерных для персональных мобильных устройств, на рынке NAC усиливается феномен BYOD. Успех ждет тех производителей, которые могут легко установить политики и обеспечить их выполнение на конечных точках без Windows.

Краткий обзор

По мере того как организации ищут способы применения политик, характерных для личных персональных устройств, на рынке NAC (Network Access Control1) усиливается феномен BYOD. Успех ждет тех производителей, которые могут легко установить политики и обеспечить их выполнение на конечных точках без Windows.

То, что необходимо знать

Если ваша организация столкнулась с проблемой BYOD (тенденция пользователей приносить собственные устройства), рассмотрите решения, которые могут легко профилировать персональные мобильные устройства и управлять ими в соответствии с политиками безопасности мобильных устройств вашей организации. Существует множество подходов к реализации политик (например, VLAN, файрволы, списки контроля доступа и т. д.), поэтому вам нужно подобрать решение, наилучшим образом подходящее к существующей сетевой инфраструктуре.

Магический квадрант

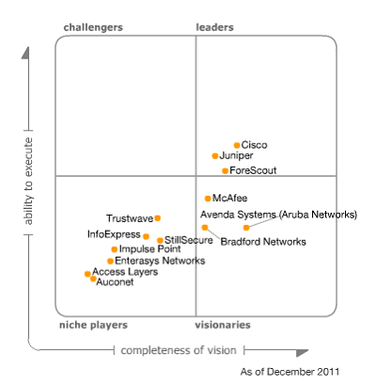

Рисунок 1: Магический квадрант контроля доступа к сети

Источник: компания "Гартнер" (Декабрь 2011)

Обзор рынка

После нескольких лет слабого спроса на данном рынке интерес предприятий к NAC стал быстро расти, главным образом благодаря BYOD. Хотя существует множество решений, позволяющих безопасное использование персональных устройств, фирма Gartner уверена, что NAC будет одним из ключевых механизмов гибкого подхода к защите сетей от угроз со стороны персональных мобильных устройств.

Политики NAC изменились с течением времени (см. обзор "Strategic Road Map for Network Access Control"). В течение первой волны внедрения NAC (2003-2006 годы) политики основывались на конфигурациях конечных точек (например, находятся ли антивирусные сигнатуры в актуальном состоянии и своевременно ли установлены патчи для Microsoft Windows). Приблизительно в 2007 году, во время второй волны внедрения NAC, внимание сместилось на более простые средства для создания гостевой сети неуправляемых устройств, основанные на аутентификации. В 2011 году началась третья волна внедрения NAC – средства обеспечения "зоны ограниченного доступа" для неуправляемых или принадлежащих работникам устройств, дополняющей простой гостевой доступ. Гартнер полагает, что эта третья волна будет самой сильной и выведет NAC на "Плато продуктивности" (Plateau of Productivity) в "Цикле зрелости технологий" (см. "Hype Cycle for Infrastructure Protection", 2011)2.

Для снижения BYOD-рисков организации стали создавать зоны ограниченного доступа, где личные мобильные устройства изолированы от главной сети, но имеют доступ в Интернет, а также к некоторым корпоративным приложениям. Поскольку данные устройства находятся в личном владении, во многих случаях отдел IT имеет минимум возможностей применять к ним конфигурационные правила, агенты безопасности и инструменты управления жизненным циклом. Изолирование этих устройств в зоне ограниченного доступа помогает защитить корпоративную сеть. Важный компонент в построении зоны ограниченного доступа – "профилирование", то есть, возможность находить и категоризировать конечные точки (вроде iPad, Android-планшета, IP-телефона, принтера или PC) при их подключении к сети. Как только конечная точка прошла профилирование, она может быть определена в соответствующую сеть (корпоративную, гостевую или в зону ограниченного доступа), где доступ контролируется правилами NAC. Производители, которые осознают необходимость в профилировании, изоляции и применении различных наборов правил к персональным мобильным устройствам, получили более высокие очки по шкале "Полнота видения" в данном магическом квадранте.

Требования бизнеса к возможностям использования персональных ноутбуков, смартфонов и планшетов изменили рынок NAC. Фирмы стали во многом походить на университеты, где конечные пользователи (студенты) приносят свои собственные устройства и подключаются к корпоративной (университетской) сети. Производители EPP (Endpoint protection platform или Платформ защиты конечных точек), чей упор на корпоративные ноутбуки обеспечил успех во время первой волны внедрения NAC (где внимание было сосредоточено на соответствии конечных точек правилам), потеряли свое преимущество в мире BYOD. Производителям EPP пришлось изменить свои NAC-стратегии, чтобы приспособиться к феномену BYOD. Гартнер выяснила, что компании Symantec и Sophos, обе вошедшие на рынок NAC через приобретение других компаний (Symantec приобрела Sygate в 2005, в Sophos приобрела EndForce в 2007), перестали активно продавать свои автономные NAC-решения, и мы исключили их из Магического Квадранта этого года. Тем не менее, у данных компаний все еще имеются ценные NAC-технологии, которые они, видимо, будут продолжать встраивать в свои EPP-наборы. Главным назначением NAC-решения компании Symantec будет передача информации о статусе конечных точек NAC-системам других производителей, тогда как Sophos будет работать над улучшением своей собственной NAC-технологии.

Определение/описание рынка

Рынок NAC делится на нескольких категорий:

- Производители инфраструктуры. Большинство производителей сетевых коммутаторов предлагают и NAC-решения. В первые дни существования данного рынка эти производители нацеливали NAC-предложения на свою базу установленных коммутаторов. Феномен BYOD потребует более сложной стратегии, поскольку правила теперь должны применяться как к проводным, так и беспроводным сетям, а большинство производителей коммутаторов не имеют сильных беспроводных предложений. Некоторые производители беспроводных сетей, напротив, могут применять базовые политики на своих беспроводных контроллерах, но не могут применять их в коммутируемых локальных Ethernet-сетях. Возможность поддержки NAC-политик в локальных беспроводных сетях станет более важной во время эпохи BYOD, но производители локальных беспроводных сетей (WLAN) не смогут проникнуть на более широкий рынок NAC без поддержки проводных сетей. Производители проводной и беспроводной сетевой инфраструктуры добились ограниченного успеха в продаже их NAC-решений за пределами своей базы установленного оборудования и клиентам своих конкурентов.

- Производители средств сетевой безопасности. NAC-решения также предлагают производители систем предотвращения вторжений (IPS), файрволов и виртуальных частных сетей (VPN). Поскольку эти продукты уже служат точками реализации стратегических решений в сети, они могут быть легко перенацелены на то, чтобы служить точками реализации стратегических решений NAC.

- "Чистые"3 производители NAC (Pure-Play). BYOD создал новые возможности для вендоров этого типа, поскольку современные гетерогенные среды конечных точек иногда нуждаются в специализированных политиках.

По оценкам Гартнер размер рынка NAC в 2011 году составит примерно 206 миллионов долларов, что соответствует увеличению на 3% по сравнению с 2010 годом. Мы ожидаем, что в 2012 году этот рынок вырастет примерно на 10%. Заметьте, что предсказываемый рост в 2012 году выше, чем тот, что мы дали в обзоре "Competitive Landscape: Network Access Control Worldwide, 2011", опубликованном в марте 2011 года, где мы предсказали, что рост рынка в 2012 году составит всего 3%. Тенденция внедрения NAC, вызванная BYOD, оказалась более сильной, чем мы изначально ожидали, что и вызвало изменение нашей оценки роста рынка.

В прошлых версиях данного Магического Квадранта отмечалось, что рынок NAC был в общем направлен на встраивание функционала в ядро сети и инфраструктуру безопасности. Тем не менее, феномен BYOD сдвинул вектор в сторону чистых производителей NAC-решений, многие из которых добавили возможности поддержки персональных мобильных устройств. Производители инфраструктуры и средств безопасности прореагировали медленнее. Для производителей инфраструктуры долгосрочным направлением будет оставаться встраивание NAC-возможностей в свои решения (BYOD увеличил необходимость в гибких сетевых политиках), но рынок чистых производителей NAC-решений продолжит расти как минимум до 2015 года. Необходимость поддержки гетерогенных сетевых сред (см. "Debunking the Myth of the Single-Vendor Network") и желание избежать зависимости от конкретного вендора будут ключевыми факторами роста этого рынка.

Критерии включения/исключения

Некоторые производители NAC лицензировали свои технологии для нескольких партнеров. Цель приведенных здесь критериев включения/исключения в том, чтобы определить производителей, обладающих основными технологиями NAC. Чтобы попасть в данный Магический Квадрант, решение вендора должно включать средства управления политиками, классификации (baseline) и элементы контроля доступа NAC, определяемых следующими критериями:

- Политики. Решение NAC должно включать выделенный сервер управления политиками с интерфейсом управления, позволяющим определять и администрировать требования безопасной конфигурации, а также указывать действия, связанные с контролем доступа (например, разрешить/поместить в карантин), для соответствующих и не соответствующих требованиям конечных точек. Поскольку администрирование политик и функции оповещения являются ключевыми областями инноваций и дифференциации NAC, для того, чтобы попасть в Магический Квадрант, вендоры должны обладать основными функциями управления политиками.

- Классификация (baseline). В ходе классификации определяется состояние безопасности конечной точки, пытающейся подключиться к сети, что позволяет сделать решение об уровне доступа, который будет ей разрешен. В процессе классификации необходимо иметь возможность получать доступ к информации о соответствии политикам доступа (например, к информации о своевременности применения патчей и антивирусных сигнатруах). Опциональной может быть возможность обнаружения установленного вредоносного ПО. Для классификации могут быть использованы различные технологии: как безагентные решения (сканирование для оценки уязвимостей), так и решения с временными или постоянными агентами. Решения NAC должны включать функции классификации, однако не обязательно изобретать велосипед. Данная функциональность может быть получена через OEM или партнерскую лицензию.

- Контроль доступа. Решение NAC должно включать возможность блокирования конечной точки, перемещения ее в карантин, либо предоставления ей полного доступа. Это решение должно быть достаточно гибким, чтобы обеспечивать выполнение контроля доступа в мультивендорной сетевой инфраструктуре (содержащей сетевые устройства различных производителей) и при различных технологиях доступа к сети: проводных и беспроводных локальных сетях и VPN-шлюзах. Выполнение контроля доступа должно осуществляться через сетевую инфраструктуру (например, посредством 802.1X, VLAN, ACL) или через NAC-решение производителя (например, путем отбрасывания/фильтрации пакетов или ARP-спуфинга). Реализация Dynamic Host Configuration Protocol (DHCP) заслуживает включения в Квадрант при условии, что реализация политик может осуществляться для двух или более партнерских DHCP-решений. Производители, которые полагаются лишь на самостоятельное соблюдение политик конечными точками, основанное на агентах, не считаются производителями NAC-решений.

Дополнительные критерии:

- Производители сетевой инфраструктуры должны были продемонстрировать в 2010 и 2011 годах способность продавать NAC-решения новым клиентам (не тем, что покупают у них Ethernet-коммутаторы).

- Производители NAC-решений должны быть нацелены на предприятия, насчитывающие не менее 5,000 конечных точек, и успешно сотрудничать с ними. Данный Магический Квадрант не анализирует решения, нацеленные на рынок малого и среднего бизнеса.

- Производители должны иметь по меньшей мере 100 потребителей или суммарно покрывать своими решениями 500,000 конечных точек.

- NAC-решение должно само по себе приносить доход своему производителю. Решения, которые включают базовый функционал, встроенный в другие продукты и услуги, исключены из данного анализа.

- Производитель должен был продать NAC-решения на сумму не менее 3 миллионов долларов за год (до 1 сентября 2011 года). Решения, которые не приносили доход своему производителю напрямую (как те, что встраивали базовый NAC-функционал в другие продукты не за отдельную плату), были исключены из данного анализа.

- Продукты с требуемыми особенностями и функциями должны поставляться на момент 1 сентября 2011 года.

Производители, которые были рассмотрены, но не включены в Магический Квадрант

Производители коммутаторов локальных сетей

Производители коммутаторов, которые основывают критичные компоненты своих NAC-решений на OEM-технологии или перепродают NAC-решения других вендоров, были исключены из данного Магического Квадранта. В данную категорию попали Alcatel-Lucent и Extreme Networks.

Microsoft

Microsoft встраивает функционал NAC (под брендом Microsoft Network Access Protection [NAP]) в свои новые операционыые системы (Windows 7, Vista и XP Service Pack 3), а также в Windows Server 2008. Гартнер выяснила, что Microsoft уже активно не продает свое NAP-решение, и получила очень мало вопросов от своих клиентов, касающихся Microsoft NAP. Их стратегия заключается в предоставлении фреймфорка для передачи статуса конечной точки и информации о ее исправности стороннему серверу политик. Эпоха BYOD и быстрый рост числа конечных точек, не использующих Windows, затруднила конкурентную борьбу Microsoft NAP в гетерогенных сетях.

Вендоры, добавленные в Квадрант

- Auconet

- Access Layers

Вендоры, убранные из Квадранта

- Производители сетевой инфраструктуры: Avaya and HP (3Com). Покупателям продуктов сетевой инфраструктуры компаний Avaya и HP следует рассмотреть их NAC-решения. Тем не менее, эти производители не продемонстрировали устойчивой способности продавать NAC за пределами установившейся клиентской базы потребителей коммутаторов и, на данный момент, не имеют впечатляющих альтернатив для расширения рынка.

- Производители средств защиты конечных точек: Check Point Systems, Sophos и Symantec. Гартнер обнаружила, что эти производители активно не продают NAC как отдельный продукт. Таким образом, они не соответствуют критерию включения в данный Магический Квадрант. Чтобы вновь эффективно бороться за рынок NAC, этим производителям нужно захватить доминирующие позиции на рынке средств безопасности мобильных устройств.

- Прочие производители: Insightix и Nevis Networks. Эти производители изменили свое стратегическое направление и больше не соответствуют критериям включения в Магический Квадрант. Insightix нацелилась на рынок средств обнаружения конечных точек, Nevis же теперь занимается безопасностью дата-центров.

Критерии оценки

Способность реализации (Ability to Execute)

Критерии шкалы "Способность реализации" (см. Таблицу 1):

- Продукт/Услуга. Оценка возможностей и функций NAC-решения вендора. Посклдбку на рынке NAC возрастает влияние тенденции ориентирования на потребителя, этот критерий высоко оценивает возможность профилирования и поддержку гостевых сетевых устройств, включая поддержку мобильных устройств. Решения, которые поддерживают множество вариантов реализации политик (например, управление VLAN-ами, списки контроля доступа [ACL], DHCP и т. д.) оценены более высоко, чем решения с ограниченным выбором средств.

- Общая жизнеспособность. Жизнеспособность включает оценку общего финансового состояния производителя, финансовый и фактический успех подразделений и вероятность того, что отдельные подразделения продолжат вкладывать средства в NAC-решения.

- Продажи/ценовая политика. Способности вендора к предпродажным видам деятельности и структура, поддерживающая их. Важна способность производителя добиваться успеха на целевых рынках. Вендоры должны продемонстрировать способность заключать сделки по продаже NAC-решений, покрывающих 5,000 конечных точек или более.

- Запуск на рынок. Этот критерий оценивает эффективность рыночных программ производителя и его способность создавать осведомленность и завоевывать "долю внимания" на рынке NAC. Вендоры, которые часто появляются в "финальных списках" клиентов, имеют успех в данной области.

- Впечатление клиентов. Качество опыта клиентов основано на данных, полученных от клиентов Гартнер, и ссылках на вендоров. Данные собирались путем обзвона и Интернет-опросов.

| Критерий оценки | Вес |

|---|---|

| Продукт/Услуга | Высокий |

| Общая жизнеспособность | Высокий |

| Продажи/ценовая политика | Нормальный |

| Реакция на рынке и достижения | Вне рейтинга |

| Запуск на рынок | Нормальный |

| Впечатление клиентов | Высокий |

| Операции | Вне рейтинга |

Таблица 1. Критерии шкалы "Способность реализации"

Источник: Гартнер (Декабрь 2011)

Полнота видения (Completeness of Vision)

Критерии шкалы "Полнота Видения" (Таблица 2):

- Понимание рынка. Способность производителя понимать нужды покупателей и проецировать эти нужды в продукты NAC. Это также способность предвидеть тенденции рынка и быстро к ним адаптироваться путем заключения партнерских соглашений, приобретений или внутреннего развития.

- Стратегия маркетинга. Насколько удается маркетинговой стратегии производителя дифференцировать его NAC-решение от решений конкурентов.

- Стратегия поддержания уровня сбыта. Оценка стратегии продаж производителя его целевой аудитории, включая анализ комбинации прямых и косвенных каналов продаж.

- Стратегия предложения продуктов. Оценка стратегического направления продуктов производителя и его дорожной карты для NAC. Продуктовая стратегия должна отвечать тенденциям, отраженным в запросах клиентов Гартнер.

- Вертикальная/Производственная стратегия. Стратегия производителя должна удовлетворять специфические нужды индивидуальных вертикальных рынков и рыночных сегментов. Данный критерий проверяет, например, имеет ли вендор эффективную стратегию преследования вертикальных рынков, которые являются активными потребителями NAC (вроде рынков организаций, занимающихся высшим образованием или здравоохранением).

- Инновации. Этот критерий оценивает продуктовое лидерство и способность создавать возможности и функции NAC, которые выделяют этого производителя среди конкурентов.

- Географическая стратегия. Стратегия вендора по проникновению в географические области за пределами его домашнего или родного рынка.

| Критерий оценки | Вес |

|---|---|

| Понимание рынка | Высокий |

| Маркетинговая стратегия | Нормальный |

| Стратегия поддержания уровня сбыта | Нормальный |

| Стратегия предложения продуктов | Высокий |

| Бизнес-модель | Вне рейтинга |

| Вертикальная/Производственная стратегия | Низкий |

| Инновации | Нормальный |

| Географическая стратегия | Низкий |

Таблица 2. Критерии оценки по шкале "Полнота видения"

Источник: Гартнер (Декабрь 2011)

Лидеры

Лидерам удалось продать большое число реализаций NAC (10,000 и более) множеству крупных компаний. Лидеры – это как чистые NAC-производители, так и компании по производству сетевого оборудования/средств сетевой безопасности, которые ко времени достижения рынком состояния зрелости первыми вышли на него с продвинутыми возможностями. У лидеров есть ресурсы, чтобы поддерживать свою приверженность NAC, а также мощные каналы сбыта и финансовые средства. Они также продемонстрировали хорошее понимание тенденций в сфере NAC, включая влияние BYOD и гостевых сетей. Не следует, однако, считать лидеров выбором по умолчанию для каждого потребителя, а потребителям не следует полагать, что они должны покупать только у производителей из квадранта лидеров.

Претенденты

Претенденты – компании по производству сетевого оборудования или средств сетевой безопасности, которые преуспели в продажах NAC-решений потребителям их основной продукции, но не смогли успешно продавать NAC на более широких рынках. Претенденты, как правило, не являются инноваторами в сфере NAC, но достаточно крупны и продолжают вкладывать средства в свои NAC-стратегии. Им легче противостоять проблемам и понижению цен, чем нишевым игрокам.

Провидцы

Провидцы занимали ведущую позицию на рынке в продуктовых инновациях и/или показали раннее понимание рыночных сил и тенденций. Они являются более мелкими чистыми производителями NAC или более крупными компаниями по производству сетевого оборудования или средств безопасности.

Нишевые игроки

Нишевые игроки обычно сильны в стратегических вертикалях NAC (например, образовании и здравоохранении) и конкретных географических регионах. Они нечасто появляются в финальных списках клиентов Гартнер, но они являются состоятельными вариантами для организаций из тех ключевых регионов и вертикальных рынков.

Сильные и слабые стороны вендоров

Access Layers

Компания Acess Layers, расположенная в Израиле и основанная в 2007 году, – небольшой чистый NAC-производитель, впервые появившийся в Магическом Квадранте. Она предлагает безагентное решение portnox, основанное на обнаружении конечных точек. После подключения устройства к сети portnox проверяет тип операционной системы и затем применяет подходящие правила к точке доступа к сети (например, к порту на коммутаторе, WLAN-контроллеру или VPN-шлюзу). Решение portnox следует рассмотреть тем организациям, которые не боятся сотрудничать с фирмами-новичками и находятся в зоне обслуживания и техподдержки Access Layers.

Сильные стороны

- Portnox легко разворачивается и может присоединяться к любому порту коммутатора (он не нуждается в "зеркалировании" или SPAN-порте).

- Гибкие политики позволяют управлять доступом на основе местоположения, времени, ОС, информации о пользователе или устройстве.

- Решение поставляется с предустановленными шаблонами для стандартных типов конечных точек. Для нестандартных типов можно создавать специализированные шаблоны.

Слабые стороны

- Механизм аутентификации portnox является проблемой для конечных точек, на которых не стоит Windows, и не так безопасен, как некоторые конкурирующие решения. Аутентификация устройств полагается на Active Directory (AD). Мобильные устройства и прочие конечные точки, не являющиеся частью домена AD, должны рассматриваться как исключения. Также не предусмотрена аутентификация конечных точек на основе сертификатов.

- Слабые возможности профилирования конечных точек. Панель управления не отображает неустановленные патчи для Windows. Access Layers не сотрудничает с какими-либо производителями средств управления конфигурацией и патчами, чтобы исправлять настройки не соответствующих требованиям точек.

- Приблизительно 75% покупателей Access Layers находятся в Израиле. Как мелкая компания с ограниченными ресурсами Access Layers еще не смогла создать сильный канал распределения вне Израиля и Великобритании.

Auconet

В этом году Auconet первый раз попала в данный Магический Квадрант. Компания была основана в 1998 году как системный интегратор и начала поставлять NAC-решения в 2005. Это небольшая, частная компания, расположенная в Германии и имеющая офисы в Австрии и Швейцарии. Auconet чаще всего разворачивается как безагентное решение, поскольку ее сервер политик, основанный на службе RADIUS (Remote Authentication Dial-In User Service) поддерживает родные для ОС саппликанты в средах 802.1X. Auconet также предлагает решения с постоянными агентами. Организациям, находящимся в пределах географической досягаемости Auconet и имеющим гетерогенную сетевую инфраструктуру, следует рассмотреть предложения данной компании.

Сильные стороны

- Для столь небольшой компании Auconet имеет внушительное число потребителей, в том числе реализации с более чем 100,000 конечных точек.

- Безагентное решение хорошо подходит для BYOD-сред.

- Обеспечивает хороший обзор сетевого трафика путем захвата и отображения записей NetFlow.

Слабые стороны

- Решению не хватает временных агентов, которые являются частью распространенного метода поддержки гостевых сетевых сред.

- Постоянный агент доступен только на Windows-платформах.

- Как небольшой компании с ограниченными ресурсами Auconet будет сложно построить каналы распространения в попытках расширить географию сбыта за пределы Европы.

Avenda Systems (Aruba Networks)

В ноябре 2011 года Aruba Networks анонсировала свое намерение приобрести Avenda Systems, частную компанию, производящую NAC-решения, расположенную в Калифорнии. В анализе предполагается своевременное завершение данной сделки (в течение первого квартала 2012 года), поскольку Гартнер полагает, что приобретение с большой вероятностью будет протекать по расписанию. Avenda Systems основана в 2006 году. Ее флагманским предложением был сервер политик eTIPS (Enterprise Trust & Identity Policy System), основанный на RADIUS. Способность компании поддерживать конечные точки под управлением Windows с включенным NAP (Windows 7, Vista и XP SP3) без агентов, поддержка с помощью агентов конечных точек под управлением не-Windows систем и серьезная дорожная карта для возможностей профилирования позволили получить компании высокую оценку по шкале "Полнота видения". eTIPS в значительной степени дополняет семество продуктов Aruba. Он может действовать как сервер политик для беспроводных контроллеров Aruba и дает Aruba возможность продавать eTIPS в проводные среды. Потребителям беспроводных решений Aruba и любой компании, которая нуждается в сервере политик, способном поддерживать гетерогенные конечные точки, следует рассмотреть NAC-предложение Avenda Systems.

Сильные стороны

- Как только сделка будет завершена, Avenda немедленно получит выгоду от доступа к серьезному каналу продаж и распространения Aruba.

- Поддержка протокола заявления о состоянии (Statement of Health) архитектуры TNC (Trusted Network Connect) (и запросов на изменение [RFC] Internet Engineering Task Force [IETF]) позволяет Avenda обеспечить профилирование конечных точек с включенным NAP (Windows 7, Vista и XP SP3) без дополнительных агентов. Avenda также предоставляет агентов, которые могут профилировать конечные точки с ОС Apple OS X и Linux.

- Покупатели благоприятно отзываются о гибком движке политик и возможностях подсистемы оповещения Avenda.

- Утилита Quick 1X от Avenda упрощает конфигурирование широкого набора саппликантов, включая саппликантов, родных для Windows и Linux. Она также поддерживает саппликантов на ОС Mac OS X, iPhone/iPad и Android.

Слабые стороны

- Когда Aruba добавит решения Avenda к своему семейству продуктов, она столкнется с проблемами интеграции. В частности, приложения для гостевой сети Aruba (результат приобретения Amigopod в 2010) и Avenda в большой степени дублируют друг друга.

- Aruba придется продемонстрировать квалификацию в области проводных сетей, чтобы продавать NAC в коммутируемые локальные среды.

- Теперь, когда Avenda потеряет свой статус чистого производителя NAC, тандем Aruba-Avenda станет большей угрозой для Cisco и потому встретит сложности при продаже решений покупателям Cisco Aironet.

Bradford Networks

Bradford Networks – небольшая, частная компания, расположенная в Кэмбридже, штат Массачусетс, которая стала одним из первых производителей NAC в процессе решения проблем безопасности устройств студентов при их соединении с сетью университета. Она выпускает NAC-продукты под брендом Network Sentry Family. В 2009 Bradford наняла нового CEO, чтобы стимулировать развитие компании и попытаться расширить свои интересы за пределы NAC. Эта стратегия оказалась ошибочной и в июне 2011 года Bradford снова сменила CEO и сосредоточилась на NAC. NAC-продукты от Bradford Networks следует рассмотреть компаниям с гетерогенными сетями и большим разнообразием типов конечных точек.

Сильные стороны

- В качестве главного фактора выбора Bradford пользователи указывают широкую поддержку мультивендорных сетей и конечных устройств.

- Bradford обеспечивает хорошие возможности обзора и профилирования; пользователи продолжают высоко оценивать простоту развертывания.

- Новое руководство Bradford сакцентировало внимание на рынке NAC и приняло меры по уменьшению слабостей в поддержке каналов сбыта.

Слабые стороны

- На основании запросов клиентов, Гартнер может заключить, что Bradford никогда особо не выделялась на рынках за пределами образовательной вертикали, а смена направления в 2010 году сделала ее еще менее заметной на рынке. Кроме того, Bradford встретил конкуренцию со стороны Impulse Point и прочих компаний на ключевом для себя вертикальном рынке высшего образования.

- Компании нужно доказать, что она может развить свой международный канал сбыта. Ее канал в Северной Америке пока находится в стадии разработки, хотя некоторый прогресс здесь был достигнут.

- Пользователи предыдущих версий решения Bradford обоснованно просили улучшений в административном интерфейсе и системе оповещения. Хотя Bradford заявляет, что проблемы были решены в текущей версии (5.x), мы советуем клиентам проверить данный факт.

Cisco

В мае 2011 года Cisco начала поставлять свое новое NAC-решение, ISE (Identity Services Engine) – сервер политик, основанный на RADIUS. Доступны две версии ISE. Базовый пакет поддерживает аутентификацию и применение политик на основе 802.1X. Продвинутый пакет производит профилирование конечных точек, их классификацию (проверяет наличие необходимых патчей, антивирусов и прочее) и поддерживает технологию Cisco identity tagging (что упомянуто в разделе "Сильные стороны"). С появлением ISE Cisco стала владеть технологией, которая раньше зависела от OEM-сделок с партнерами. Она разработала базовое решение по профилированию и получила в интеллектуальную собственность приложение, занимающееся управлением гостями и инициализацией. Потребителям Cisco стоит обратить внимание на ISE. Потребителям других производителей также стоит обратить на него внимание, поскольку он основан на общих стандартах и может взаимодействовать с оборудованием других производителей. Тем не менее, Гартнер полагает, что, когда ISE достигнет зрелости, он станет более Cisco-ориентированным.

Сильные стороны

- ISE, основанный на 802.1X,- это серьезное дополнение к имеющейся у Cisco линейке коммутаторов и компонентов беспроводной сети. Большинство потребителей Cisco смогут использовать существующие проводные и беспроводные инфраструктуры для выполнения политик NAC (потребителям со старым оборудованием возможно понадобится обновление).

- Потребители Cisco имеют хорошую возможность для реализации зоны ограниченного доступа в средах BYOD, поскольку ISE может применять политики к произведенным Cisco ASA-файрволам (Adaptive Security Appliance) и прочим точкам реализации политик (например, к беспроводным контроллерам, ISR и широкому семеству коммутаторов).

- Ориентация Cisco на технологию профилирования должна в итоге привести к конкурентному преимуществу. Разработав собственными усилиями технологию профилирования, Cisco перестала зависеть от прежних OEM-поставщиков. Cisco портирует функцию профилирования на свои коммутаторы и беспроводные контроллеры, поэтому покупателям Cisco больше не нужно приобретать отдельные профилирующие датчики. Cisco планирует создать библиотеку профилей сторонних устройств путем предоставления API и поддержки производителям этих устройств (принтеров, считывателей карт, камер безопасности и т. д.), чтобы Cisco смогла точно определять конечные точки сети.

- Поддержка identity tags (маркеров доступа групп безопасности) в кадре Ethernet (через стандарт IEEE 802.1AE) позволяет наиболее продвинутым покупателям планировать реализацию политик, основанных на личности (применять политики на основе роли пользователя в организации). Эта возможность требует обновления инфраструктуры, а ее полная поддержка Cisco будет вероятно осуществляться по меньшей мере в течение 2-3 лет.

Слабые стороны

- Cisco ввела ценовую модель, основанную на подписке, которая уникальна для рынка NAC и в некоторых случаях может привести к большей стоимости решения. Подписчики получают постоянные обновления (в том числе новые шаблоны профилей), при этом существуют трех- и пятилетние планы подписок. При сравнении цен на NAC-решения потребители Cisco должны расширить анализ за период действия контракта. Например, для трехлетнего контракта, нужно анализировать возможную стоимость четвертого года использования (большинство прочих ценовых моделей NAC основаны на цене приобретения решения, поэтому "четвертый год" будет включать только издержки на поддержание работоспособности).

- Cisco предлагает два типа агентов для конечных точек. Продвинутый пакет требует Cisco NAC Agent для классификации конечных точек (который проверяет, совместима ли конечная точка с политиками патчей, антивирусного ПО и т. д.). ISE поддерживает саппликант AnyConnect производства Cisco, равно как и саппликанты ОС. Cisco планирует интегрировать NAC Agent с клиентом AnyConnect в 2012.

- На данный момент Cisco предлагает два RADIUS-сервера: ISE и ACS. Организации, которые используют TACACS+ (протокол Cisco), по-прежнему должны будут использовать ACS. Cisco позиционирует ISE для потребителей, которые нуждаются в функциональности RADIUS для проводной, беспроводной или VPN аутентификации. У Cisco есть дорожная карта (которая простирается до 2013 года), предполагающая консолидацию ACS, ISE и более старого NAC Appliance. Пока консолидация не будет завершена, некоторым организациям вероятно понадобится иметь два RADIUS-сервера Cisco.

- В отличие от некоторых конкурирующих, основанных на RADIUS/802.1X решений, у Cisco нет кроссплатформенной утилиты для конфигурирования 802.1X-саппликантов.

Enterasys Networks

Enterasys Networks – компания, занимающаяся сетевой инфраструктурой, являющаяся ответвлением Siemens Enterprise Communications. В дополнение к NAC, она производит IPS, а также SIEM-решения (security information and event management). NAC –решение включает вынесенные наружу (NAC-шлюз) и встроенные (NAC-контроллер) компоненты. Основными потребителями NAC-решения Enterasys являются потребители коммутаторов и беспроводного оборудования Enterasys, хотя решение может поддерживать и среды, не включающие оборудование Enterasys.

Сильные стороны

- Тесная интеграция NAC-решений и продуктовой линейки коммутаторов Enterasys позволяет детализированное применение политик. Политики могут разрешать, запрещать, ранжировать ограничения и осуществлять другие операции с трафиком на основании личности пользователя, времени, места, системы и группы пользователя.

- Версия 4.0 Enterasys NAC усилена поддержкой RADIUS-сервера. NAC-устройство теперь может быть развернуто как полноценный RADIUS-сервер.

- Enterasys сделала несколько улучшений для поддержки и без того сильной возможности профилирования

- Благодаря интеграции с Palo Alto Networks, Enterasys NAC показывает приложения, запущенные на каждом IP-адресе. Например, он может заметить использование Netflix или других нежелательных приложений.

Слабые стороны

- Enterasys не достает серьезного, нацеленного на решения безопасности активного посредника в Северной Америке и Европе.

- Enterasys страдает от низкого уровня информированности потребителей о бренде, а ее текущая доля на рынке коммутаторов (ключевого предложения) остается на уровне 1-2%.

- В отличие некоторых конкурирующих, основанных на RADIUS/802.1X решений, у Enterasys нет кроссплатформенной утилиты для конфигурирования 802.1X-саппликантов.

ForeScout

ForeScout – это небольшая частная компания из Калифорнии, которая продает CounterACT – семейство устройств для NAC и обнаружения вторжений. Хотя ForeScout предлагает необязательного агента, ее безагентный подход упрощает поддержку широкого спектра конечных точек, особенно в BYOD средах. В 2011 ForeScout сильно расширила список каналов сбыта с большим уклоном в сторону Европы, а также аннонсировала интеграцию с продуктом HP ArcSight SIEM. ForeScout в этом году переместилась в квадрант лидеров, отчасти из-за быстрых темпов роста на рынке NAC и доказанной способности заключать большие сделки. ForeScout следует рассматривать при широкомасштабном развертывании NAC в среде с разнообразными типами конечных точек.

Сильные стороны

- ForeScout имеет наилучшую видимость на рынке среди чистых производителей NAC, особенно в государственном и финансовом секторах.

- ForeScout получает высокие оценки за расширяемость и имеет в активе некоторые из самых крупномасштабных развертываний среди всех производителей.

- Пользователи продолжают называть главными фактороми выбора продукции ForeScout простоту развертывания и гибкие методы реализации политик.

Слабые стороны

- Необходимость подключения CounterACT к span- или зеркальному порту, может повысить стоимость развертывания в организациях с множественными удаленными офисами и прочими распределенными средами (может понадобиться больше устройств).

- Если по мере развития NAC производители проводной/беспроводной инфраструктуры смогут нагнать упущенное и предложить достаточно хорошую NAC-функциональность, архитектурная модель распределения специализированных NAC-устройств ForeScout может ограничить ее привлекательность на мыссовом рынке.

Impulse Point

Компания Impulse Point, расположенная в Tampa Bay, штат Флорида, сосредоточилась на рынке высшего образования, а также добилась некоторых успехов в образовательном секторе K-12. Реализация политик обеспечивается через списки контроля доступа (ACL) на третьем уровне сетевой модели, либо через политики файрвола. Impulse Point поставляет на рынок решение SafeConnect в качестве управляемой службы, которая включает управление обновлениями (патчи и состояние антивируса) для своего сервера политик, обновлениями шаблонов профилей устройств и ОС и удаленное резервное копирование конфигурации политик. На Impulse Point стоит обратить внимание образовательным учреждениям. Коммерческие организации, вероятно, найдут архитектуру реализации политик Impulse Point не достаточно сильной для проводных сетей (см. раздел "Слабые стороны").

Сильные стороны

- Обратная связь с потребителями Impulse Point показывает, что SafeConnect может быть легко внедрен. Его ориентированный на третий уровень сетевой модели подход к реализации политик освобождает от необходимости тестировать совместимость на втором уровне (уровень коммутаторов).

- SafeConnect – хорошо расширяемое решение, которое способствует эффективности по стоимости в больших средах. Каждый экземпляр SafeConnect Policy Enforcer способен контролировать до 10,000 конечных точек одновременно (многие NAC-устройства поддерживают лишь от 2,000 до 5,000 точек).

- Интеграция Impulse Point с API Policy Enforcement Firewall компании Aruba упрощает реализацию NAC в беспроводных сетях Aruba.

- Потребители Impulse Point отмечают обслуживание и техническую поддержку как сильные стороны данной компании.

Слабые стороны

- Архитектура продукта SafeConnect ограничивает возможность его внедрения в корпоративных средах. Его механизм реализации политик, основанный на третьем уровне сетевой модели (ACL), делает его плохим выбором в проводных корпоративных средах, которые могут нуждаться в механизмах реализации политик, действующих на основе коммутаторов (втором уровне).

- Impulse не обеспечивает тесной интеграции с решениями по управлению патчами и конфигурацией.

- Вне избранных рынков высшего образования и сектора K-12 Impulse Point страдает от низкой видимости на рынке из-за небольшого размера и ограниченности ресурсов.

InfoExpress

InfoExpress – небольшая частная компания, сосредоточенная в основном на рынке NAC, хотя предлагает также персональный файрвол. Основанная в 1993 году, она никогда не нуждалась в средствах от венчурных предпринимателей. В 2009 году InfoExpress заключила партнерское соглашение с Alcatel-Lucent и интегрировала свою технологию с коммутаторами Alcatel-Lucent, а также с их наборами VitalQIP Suite (обеспечивающими реализацию политик на основе DHCP). Alcatel-Lucent в данный момент является глобальным торговым посредником InfoExpress. Предприятиям следует оценить возможности InfoExpress, если требования к NAC определяются разнородными IT-средами.

Сильные стороны

- Глубокая поддержка iPhones и iPad, предоставляющая широкий спектр механизмов для безопасного использования данных устройств в корпоративных сетях.

- Множество динамических техник реализации политик упрощают ввод CyberGatekeeper в эксплуатацию в сетях сложной структуры.

- Интеграция InfoExpress с API Policy Enforcement Firewall компании Aruba упрощает реализацию NAC в беспроводных сетях Aruba.

- Пользователи продолжают давать InfoExpress высокие оценки за техническую поддержку и оперативность.

Слабые стороны

- InfoExpress отстает от конкурентов по видимости на рынке и возможностям профилирования. Хотя компания поддерживает идентификацию устройств на основе MAC-адреса, ей недостает более продвинутых техник вроде DHCP-отпечатков или активного сканирования (например, Nmap).

- Хотя InfoExpress приобрела несколько мощных партнеров для сбыта, ей не достает серьезного, нацеленного на решения безопасности активного посредника в Северной Америке и Европе. В результате компания мало заметна на рынке для клиентов Гартнер.

- Поддержка самообслуживаемой регистрации и инициализации гостевого доступа отстает от конкурентов. Например, решению не хватает поддержки политик доступа на основе времени и оно не может автоматически инициализировать удостоверяющие данные пользователя.

Juniper

Juniper – крупный производитель сетевой инфраструктуры и средств безопасности, который сосредоточен на открытых стандартах как ключевом элементе конкуренции с Cisco. Поэтому Juniper является движущей силой нескольких попыток стандартизации NAC. Линейка NAC-продуктов Juniper выпускается под брендом Unified Access Control (UAC) и состоит из ряда устройств, в том числе использующих криптографию, сертифицированную по стандарту FIPS 140-2. В 2011 году Juniper представил клиент Junos Pulse для Apple's iOS, позволяющий расширить UAC на продукты iPhone и iPad. Juniper UAC следует принимать во внимание там, где используются ее IPS, SSL VPN-шлюзы и файрволы, а также компаниям, которые ищут решения, основанные на стандартах 802.1X.

Сильные стороны

- Juniper ориентирована на открытые стандарты, которые позволяют ей поддерживать гетерогенные сетевые среды и помогают давить на других производителей NAC, чтобы минимизировать их проприетарные возможности.

- Сильная интеграция Juniper UAC с его IPS, SSL VPN, файролами, SIEM и Junos Pulse.

- Juniper – большая, публично торгуемая компания, которая ассоциируется с безопасными закупками у большинства крупных компаний и правительственных организаций.

Слабые стороны

- Пользовательсуий интерфейс управляющей консоли Juniper труднее в использовании и сложнее в устройстве, чем во многих конкурирующих предложениях. Например, чтобы просмотреть состояние патчей Windows-систем, администраторам нужно применять фильтры для логирования данных (многие NAC-предложения предоставляют более простой доступ к состоянию патчей конечных точек).

- Для решения, основанного на RADIUS, UAC не достает инструмента оперативной поддержки. Например, он не предлагает кроссплатформенного инструмента настройки саппликанта на основе стандартов 802.1X для родных саппликантов ОС, а подробности неудачных попыток аутентификации зарыты глубоко в логах. (Juniper не предоставляет поддержки конфигурации и для своего саппликанта, Odyssey Client).

- Juniper осуществляет профилирование неуправляемых точек с помощью Great Bay Software, небольшой компании. Любые изменения в статусе независимости Great Bay Software могут иметь негативные последствия для Juniper.

McAfee

McAfee, являющаяся на текущий момент дочерней компанией, полностью принадлежащей Intel, встраивает NAC-функционал в свои EPP-наборы, а также предлагает NAC в виде самостоятельного сетевого компонента. Опциональный программный модуль для IPS-устройств McAfee позволяет реализовывать политики NAC. Потребители, которым не нужен IPS, могут приобрести самостоятельное NAC-устройство, которое работает на том же ПО, но без IPS-функциональности. Потребителям McAfee следует оценить NAC-решение данной компании. Для потребителей других компаний программное обеспечение NAC McAfee для конечных точек не является сильным выбором. Тем не менее, NAC-решение McAfee может быть развернуто в любой сети, особенно для реализации политик, основанных на личной информации о пользователях.

Сильные стороны

- Стратегия McAfee по интеграции мониторинга его компонентов сетевой безопасности (IPS, датчиков NetFlow) с унифицированной консолью обеспечивает высокую степень видимости состояния безопасности сети.

- Благодаря интеграции с ePolicy Orchestrator, NAC-решение McAfee обеспечивает хорошие возможности автокоррекции.

- Для покупателей IPS McAfee встроенный механизм реализации политик обеспечивает гибкость управления политиками, а программный модуль NAC является экономически эффективным дополнением.

Слабые стороны

- Опыт производителя платформ защиты конечных точек (EPP) не позволил McAfee выработать эффективный подход к поддержке BYOD-сред. Например, McAfee недостает технологии профилирования (есть лишь базовая способность распознавать устройство по MAC-адресу).

- NAC-устройство N-450 доступно только в единственном (по размеру) варианте и неэффективно по стоимости для сред малого размера или малых удаленных узлов.

- NAC-решению McAfee недостает возможности реализации политик путем конфигурации ACL на коммутаторах LAN, обычной возможности для конкурирующих решений.

- McAfee еще предстоит интегрировать в свои NAC-решения файрволы как точки реализации политик.

StillSecure

Это небольшая частная компания, основанная в 2000 году и расположенная в Колорадо, которая продает управляемые сервисы безопасности и NAC, а также продукты для устранения уязвимостей. NAC-продукт выпускается под брендом Safe Access и поддерживает широкий спектр методов классификации конечных точек. Safe Access следует рассматривать там, где используются гетерогенные сети и где необходима гибкость агентных или безагентных решений.

Сильные стороны

- Сертификация StillSecure по стандартам FIPS 140-2 и Common Criteria обеспечивают преимущество при государственных закупках, при этом большинству других производителей NAC еще предстоит пройти такую сертификацию.

- Safe Access обеспечивает исчерпывающую классификацию состояния конечных точек

- StillSecure продолжает получать высокие оценки за поддержку потребителей и простоту интеграции Safe Access в инфраструктуру LAN.

Слабые стороны

- Помимо NAC StillSecure предлагает управляемые сервисы безопасности и решение по управлению уязвимостями. StillSecure – небольшая компания с ограниченными ресурсами, и Гартнер полагает, что эти прочие продукты и службы могут помешать StillSecure сбалансировать ее ресурсы и сосредоточиться на NAC.

- Вне правительственной вертикали StillSecure имеет низкую поддержку каналов сбыта и видимость для клиентов Гартнер.

Trustwave

Расположенная в Чикаго, Trustwave быстро развилась как Payment Card Industry Qualified Security Assessor (PCI QSA) и поставщик сервисов безопасности. Trustwave разработала и приобрела широкий спектр продуктов безопасности. Она вошла на рынок NAC в 2009 году через приобретение Mirage Networks, которая фокусировалась на осуществлении контроля доступа к сети после соединения с помощью манипуляций ARP. Trustwave NAC следует рассматривать компаниям, желающим использовать NAC в PCI-средах и там, где необходима низкая стоимость ввода или поставка NAC в качестве службы.

Сильные стороны

- Безагентный подход Trustwave для исследования и классификации вместе с ARP-манипуляцией для реализации политик упрощает развертывание в гетерогенных средах.

- Консоль управления Trustwave и интерфейс пользователя легки в использовании и предоставляют рациональный путь для автоматизации.

- Сертификация Trustwave NAC по стандартам Common Criteria облегчает сотрудничество с оборонными и правительственными организациями.

Слабые стороны

- Поддержка NAC-решением гостевой сети ограничена и предоставляет невысокий уровень автоматизации регистрации и инициализации гостей.

- У Trustwave слишком низкая поддержка каналов сбыта вне PCI и вертикалей обработки платежей.

1 Network Access Control или Контроль Доступа к Сети - группа мер, средств и технологий, направленная на управление политиками сетевой безопасности и их применение в корпоративных сетях (прим. пер.)

2 Общее представление о магических квадрантах и цикле зрелости технологий можно почерпнуть на Википедии (прим. пер.)

3 Это производители, целиком сосредоточенные на NAC-решениях в отличие от производителей первых двух групп. (прим. пер.)