Тестирование безопасности виртуальных дата-центров

Согласно аналитической фирме Gartner, в наши дни 80% компаний имеют проект или программу связанные с виртуализацией. С выходом свежей версии (4.2) Metasploit, ваши пентесты станут гораздо занимательней.

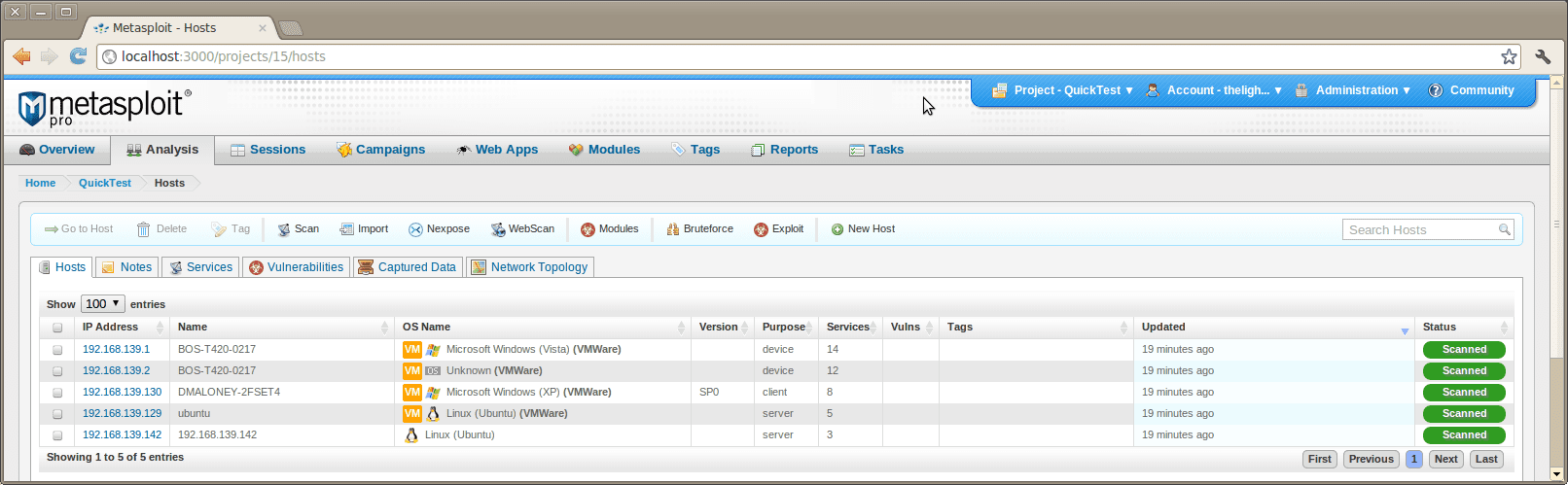

Если вы занимаетесь оценкой безопасности, вы, вероятно, сталкиваетесь с виртуальными дата-центрами ежедневно. Согласно аналитической фирме Gartner, в наши дни 80% компаний имеют проект или программу, связанные с виртуализацией. С выходом свежей версии (4.2) Metasploit, ваши пентесты станут гораздо занимательней. Например, Metasploit теперь помечает в пользовательском интерфейсе ESX-сервера как виртуальные хосты.

Если вы управляете виртуальными серверами, вам возможно встречался VMware vSphere Web Services SDK. Это мощный способ управления виртуальными машинами на системах ESX/ESXi и vCenter Server с документацией столь же солидной, что и Нью-Йоркская телефонная книга (если таковая еще существует в печатной версии). Подобно всем уважающим себя API, он проводит аутентификацию по логину/паролю. Данный пароль является опорой для безопасности ваших виртуальных данных. Иными словами, вам стоит проверить, что пароли для этого API не входят в список паролей среднестатистического пользователя.

В недавнем выпуске Metasploit был добавлен модуль для взлома полным перебором паролей к VMware vSphere Web Services API, а также несколько модулей, которые позволят пентестерам позабавиться с виртуальным дата-центром. Самые простые модули позволяют вам выключить критически важный сервер или запустить виртуальную машину, бездействовавшую в течении месяцев и, возможно, кишащую уязвимостями, которые вы сможете использовать. Вы также можете собрать скриншоты со всех гостевых систем, которые пригодятся в вашем отчете по безопасности.

Использующие технологию виртуализации VMware системы, включая ESX Server и VMware Workstation, также содержат службу VMAuthD, которая делает возможной аутентификацию через удостоверяющие данные пользователя операционной системы. Metasploit теперь включает модуль для взлома полным перебором аутентификации VMAuthD, который предоставляет альтернативный способ получения системных паролей. Если ESX-сервер интегрирован с Windows Active Directory, модуль enum_users даже составит список всех пользователей и групп домена, что фантастически подходит для целей разведки.

Далее приведен список всех занимательных модулей, которые вы можете натравить на ваш виртуализованный дата-центр прямо из Metasploit:

| Модуль Metasploit | Описание |

|---|---|

| auxiliary/admin/vmware/poweroff_vm | Производит вход в Web API Vmware и пытается выключить заданную виртуальную машину |

| auxiliary/admin/vmware/poweron_vm | Производит вход в Web API Vmware и пытается включить заданную виртуальную машину |

| auxiliary/admin/vmware/tag_vm | Производит вход в Web API Vmware и "помечает" заданную виртуальную машину. Это достигается путем помещения в лог пользовательского сообщения |

| auxiliary/admin/vmware/terminate_esx_sessions | Производит вход в Web API Vmware и пытается разорвать сессии пользователей |

| post/multi/gather/find_vmx | Пытается найти какую-нибудь виртуальную машину VMware, хранящуюся на заданной цели |

| auxiliary/scanner/vmware/esx_fingerprint | Обращается к интерфейсам Web API для ESX/ESXi-серверов VMware и пытается узнать информацию о версии сервера. |

| auxiliary/scanner/vmware/vmauthd_login | Пытается осуществить вход через vmauthd на диапазоне машин и сообщает об успешных входах |

| auxiliary/scanner/vmware/vmware_enum_permissions | Производит вход в Web API Vmware и пытается составить список всех разрешений для пользователей и групп. В отличие от vmware_enum_users в список попадают только пользователи и группы, которые имеют разрешения, определенные в продукте VMware |

| auxiliary/scanner/vmware/vmware_enum_sessions | Производит вход в Web API Vmware и пытается перечислить активные сессии |

| auxiliary/scanner/vmware/vmware_enum_users | Производит вход в Web API Vmware и пытается перечислить учетные записи пользователей. Если экземпляр VMware подключен к одному или нескольким доменам, он пытается перечислить и пользователей домена |

| auxiliary/scanner/vmware/vmware_enum_vms | Пытается обнаружить виртуальные машины любого из экземпляров VMware, для которого запущен веб-интерфейс (включая ESX/ESXi и VMware Server) |

| auxiliary/scanner/vmware/vmware_host_details | Пытается собрать информацию о хостовых системах через VMWare web API, в том числе, возможно, информацию о железе, установленном в хостовой системе |

| auxiliary/scanner/vmware/vmware_http_login | Пытается аутентифицироваться на сервисе VMware HTTP service для VMware Server, ESX, и ESXi |

| auxiliary/scanner/vmware/vmware_screenshot_stealer | Использует предоставленные парольные данные для входа через веб-интерфейс. Затем он просматривает данные в поисках скриншотов. Он скачивает любые найденные скриншоты и сохраняет их как доказательства взлома. |

В дополнение к модулям VMware мы также добавили постэксплуатационный модуль для VirtualBox с именем post/multi/gather/enum_vbox. Этот модуль пытается найти любые виртуальные машины VirtualBox на целевой машине. Из-за особенностей VirtualBox, этот модуль может перечислить лишь машины, зарегистрированные для текущего пользователя, а потому модуль должен запускаться в контексте пользователя.

Если вы хотите услышать больше о пентестах виртуальных сред, подпишитесь на наш бесплатный вебкаст с Дэвидом Малуни из команды инженеров Метасплоит, который разработал большинство из новых полезностей для получения контроля над виртуальными средами.