Social Engineering Toolkit (Набор для Социальной Инженерии)

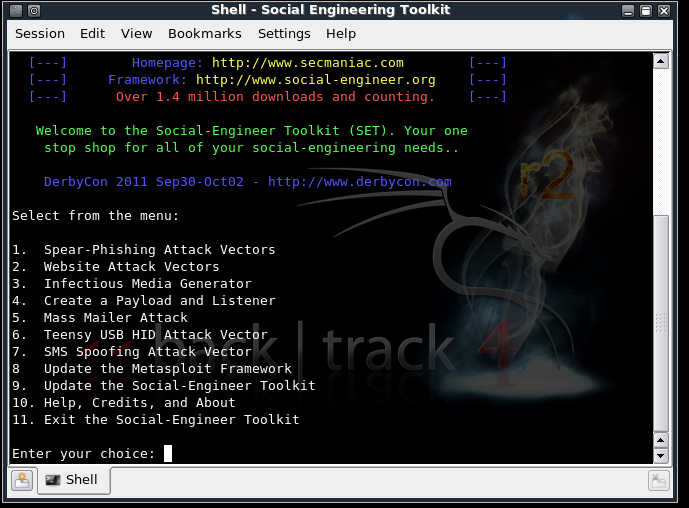

Social Engineering Toolkit (SET) – проект Devolution, поставляемый в комплекте с Backtrack в качестве фреймворка, который используется для испытания проникновением (Penetration Testing).

Автор: 3psil0nLaMbDa a.k.a Karthik R, INDIA

Social Engineering Toolkit (SET) – проект Devolution, поставляемый в комплекте с Backtrack в качестве фреймворка, который используется для испытания проникновением (Penetration Testing). Данный фреймворк был написан Дэвидом Кеннэди, известным как ReL1k. Для получения более подробной информации о Social Engineering Toolkit (SET), посетите официальный веб-сайт http://www.social-engineer.org

Для чего я пишу об этом фреймворке?

Обычно при испытании проникновением наряду с поиском и эксплуатированием уязвимостей систем и программного обеспечения особенно эффективным является проникновение в человеческий разум и получение всей требуемой информации от первоисточника. Такое секретное искусство называется Социальной Инженерией. Программные коды компьютера и инструменты, облегчающие эту процедуру, называются Social Engineering Toolkit (SET).Что можно ожидать от этой статьи?

Данная статья рассказывает о скрытом запуске исполняемых файлов и уклонении от антивируса при помощи нескольких сценариев в фреймворке. Мы также рассмотрим случай социальной инженерии, когда работники организации достаточно осведомлены о возможных сетевых угрозах.Введение

В данной статье в качестве направления атаки мы рассмотрим Spear-фишинг и взлом сайта в подробностях.Значение слова Spear (копье) определяется как “оружие, состоящее из металлической части на конце”.

Фишинг означает разновидность мошенничества, при которой мошенник заставляет жертву поверить в подлинность информации, создавая поддельные сайты и выманивая, таким образом, информацию.

Spear-фишинг – специальный тип атаки, нацеленной на определенную жертву, а не на общую массу пользователей. Название появилось из-за аналогии с копьем, способным поразить только одного человека в определенный момент времени. Давайте рассмотрим этот вид атаки с SET.

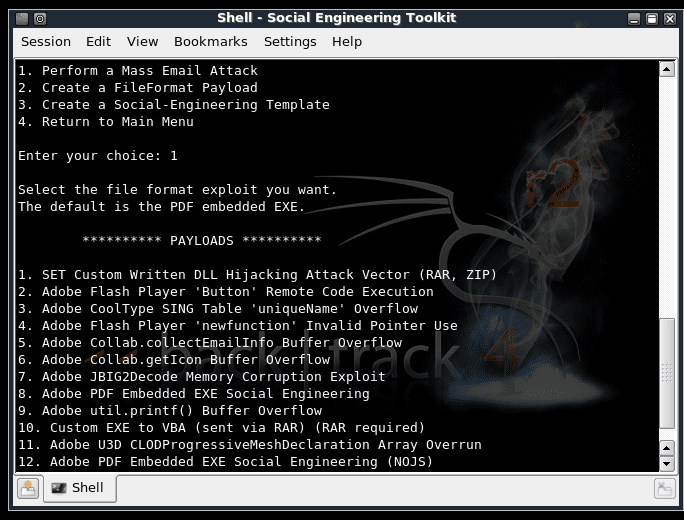

Рисунок 2. Для рассылки доступны различные начинки эксплойтов.

Я выбираю пункт 10 “Custom EXE to VBA (sent via RAR)”. Таким образом, мы отправим жертве вредоносный файл RAR.

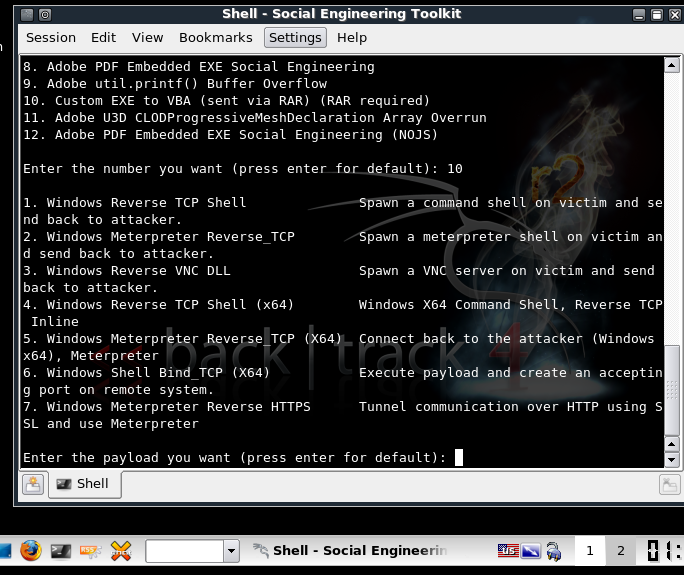

Рисунок 3. Различные опции начинок эксплойтов. Также мы можем увидеть, как SET использует расширение Metasploit Meterpreter для получения доступа к удаленной системе.

Как только вы выбрали вид рассылки, необходимо будет ввести адрес e-mail жертвы. Также нужно предоставить данные учетной записи Gmail, так как мы будемиспользовать Gmail для отправки сообщения. Кроме того, существует возможность использования собственного SMTP сервера. Выбор остается за пользователем.

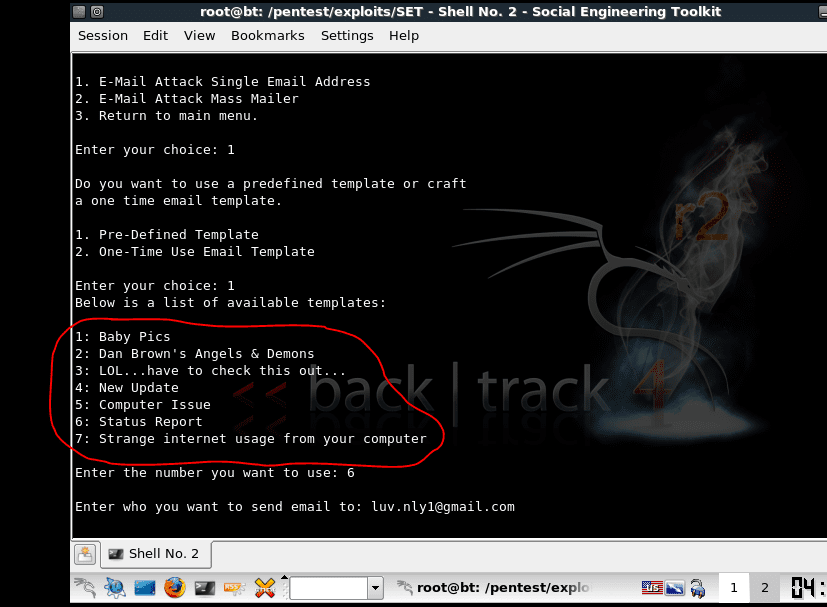

Для рассылки можно выбрать готовые шаблоны. На рисунке 4 показаны шаблоны, доступные для отправки в виде e-mail. Существует возможность создать свой собственный шаблон и сохранить его для дальнейшего использования. Создание своего шаблона имеет одно преимущество: ваше сообщение сможет избежать спам-фильтра и будет доставлено жертве. Таким образом, жертва будет уверена в надежности источника письма.

Рисунок 4. Шаблоны SET. Использование собственного шаблона дает большие шансы уклонения от спам-фильтра.

Атака с веб-сайта:

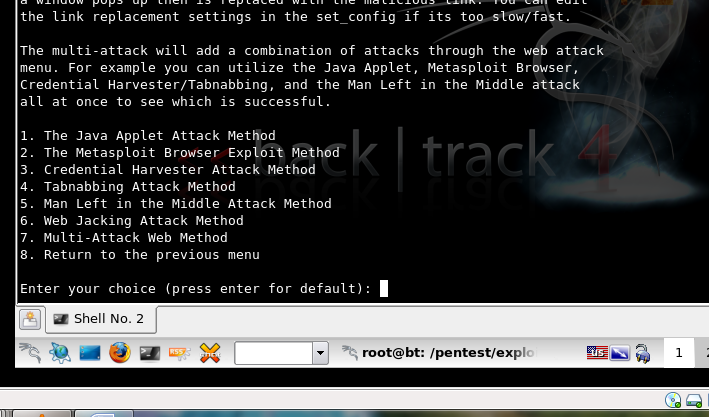

Рисунок 5. Список опций, доступных в качестве направлений атаки с веб-сайта. Подробней будет рассмотрен метод JAVA апплета.

Tabnabbling – один из методов, при котором вы можете клонировать содержимое всего сайта и перехватывать нажатия клавиш на странице, размещенной на подменном сервере SET. Обычно при переключении вкладок пользователь видит страницу входа и становится жертвой атаки, ничего не подозревая он выдает информацию злоумышленнику . Другие атаки, вроде Metasploit browser exploit, используют уязвимость в браузере и получают полный доступ к системе жертвы. Метод Credential harvester помогает украсть личную информацию жертвы.

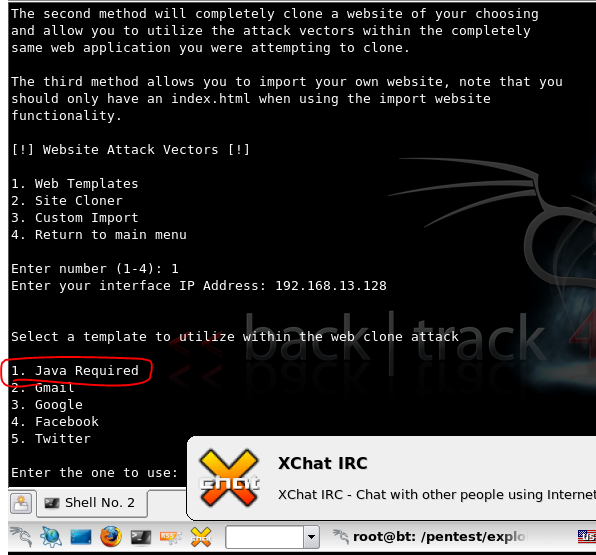

Рисунок 6. Выбор JAVA апплета в качестве шаблона.

Мы выбираем шаблон, требующий у пользователя разрешение на запуск JAVA плагина. В последующих меню мы выберем исполняемый файл shikata_ga_nai. Он эффективно уклоняется от антивируса и является достаточно мощным средством для получения управления над системой жертвы.

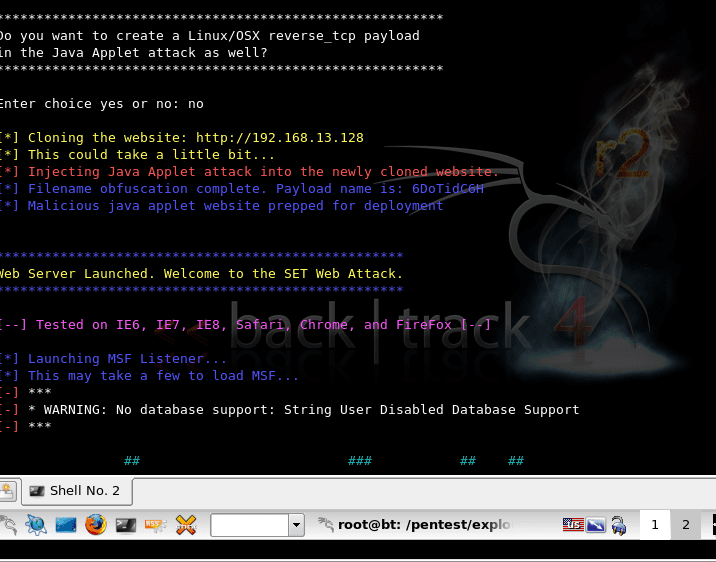

Рисунок 7. Происходит клонирование содержимого сайта, доступного по IP адресу 192.168.13.128. Также сообщается об успешной работе эксплойта в браузерах IE6, IE7, Safari и Firefox. В этом инструменте мы видим применение Metasploit для получения доступа.

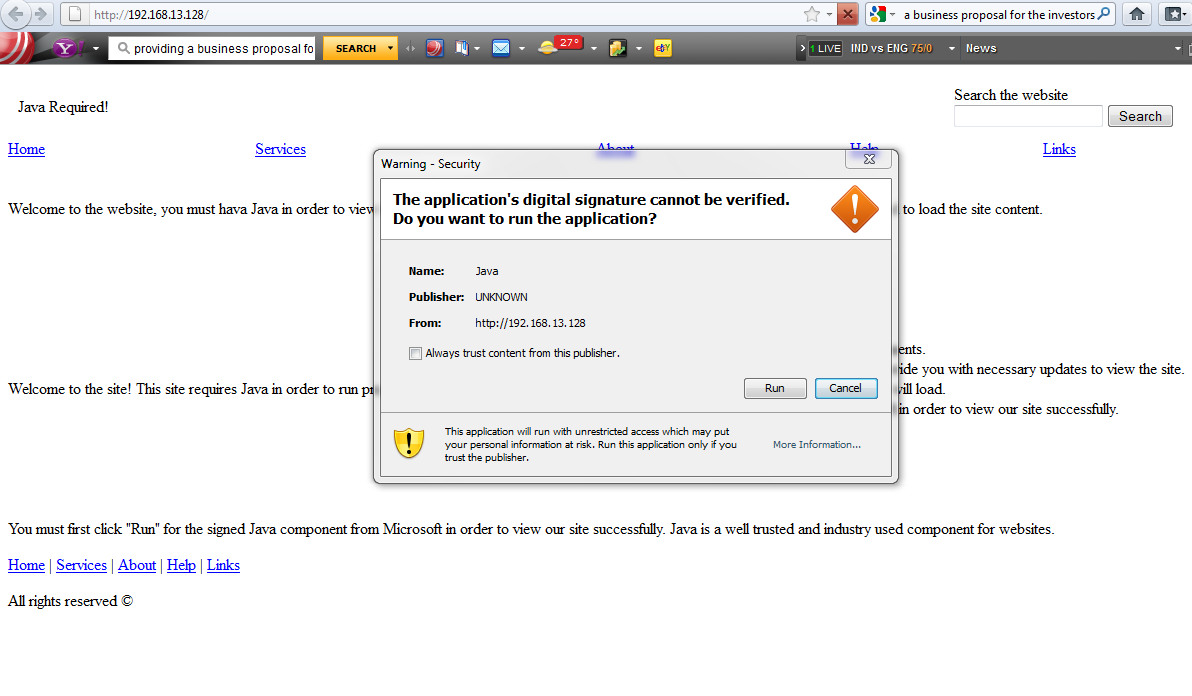

На Рисунке 8 изображено всплывающее окно в браузере при посещении страницы http://192.168.13.128

Данный способ можно использовать для проверки осведомленности сотрудников и стойкости к угрозам социальной инженерии во время испытания проникновением.

Рисунок 8. Всплывающее окно спрашивает разрешение пользователя на запуск JAVA апплета, но когда пользователь нажимает кнопку “OK”, шелл meterpreter получит доступ к машине жертвы.

В данной статье дано краткое описание Social Engineer’s Toolkit (Набор Социального Инженера). В последующих статьях будут рассмотрены различные виды атак. Если у вас есть какие-либо пожелания, касающиеся данной темы, вы можете связаться со мной в любое время.