Что такое оценка уязвимости? (Часть II)

Справочное руководство "Что такое оценка уязвимости?", представленное американской ИБ-компанией Demyo Inc.

Справочное руководство

DemyoInc. – американская ИБ-компания со штаб-квартирой в Майами, Флорида, США

Deymo Inc. проводит всесторонние тестирования на проникновение, оценку уязвимости, реагирование на инциденты и аудит сервисов на соответствие и многое другое. Подробности можно узнать на сайте: www.demyo.com

Данная публикация является второй частью справочного руководства “Что такое оценка уязвимости?” Первую часть руководства можно посмотреть здесь.

Стратегия эшелонированной защиты

Эшелонированная защита (Defence in Depth) – это стратегия Страхования информации (IA, Information Assuranse), при следовании которой множество слоёв защиты располагаются по всей информационной системе (IT-системе) [10]. Она связывает уязвимости системы безопасности с персоналом, технологией и операциями в зависимости от продолжительности жизненного цикла системы. Идея эшелонированной защиты состоит в том, чтобы защищать систему от каждой атаки с помощью нескольких различных методов. Эта многослойная тактика разработана Управлением национальной безопасности США (NSA) как всесторонний подход к информационной и электронной безопасности. Эшелонированная защита изначально была военной стратегией, которая ищет возможности для отсрочки вместо предотвращения, выигрывает время в случае успеха злоумышленника, который проник в слабое место. Расположение защитных механизмов, процедуры и политики создаются таким образом, чтобы увеличить надёжность ИТ-системы, многочисленные слои защиты предотвращают шпионаж и прямые атаки, направленные против критических систем. В терминах защиты компьютерной сети, применение эшелонированной защиты не только предотвращает бреши в безопасности, но позволяет организации выиграть время для определения и реакции на атаку, а вследствие этого смягчить и уменьшить удар от взлома.

Использование более, чем одного из нижеследующих слоёв является основой эшелонированной защиты:

- Физическая безопасность (например, врезной замок без ручки)

- Аутентификация и парольная защита

- Антивирусное программное обеспечение (на конечных точках и сетевое)

- Межсетевые экраны (аппаратный или программный)

- DMZ (demilitarized zone, демилитаризованная зона)

- IDS (система обнаружения вторжений)

- Пакетные фильтры (тщательное обследование пакетов с помощью аппаратного обеспечения и межсетевых экранов, запоминающих трафик, который проходит через соединение [16])

- Роутеры и свитчи

- Прокси-серверы

- VPN (Virtual Private Networks, виртуальная частная сеть)

- Протоколирование и аудит

- Биометрика

- Контроль доступа по времени

- Закрытое программное/аппаратное обеспечение не доступно в открытом доступе

Инструменты для оценки уязвимости

Существует множество инструментов, предназначенных для оценки уязвимости. Ниже представлены 11 лучших инструментов. Каждый инструмент отмечен одним или более символом:

![]() Как правило, стоит денег. Может быть в наличии бесплатная ограниченная/демонстрационная/пробная версия.

Как правило, стоит денег. Может быть в наличии бесплатная ограниченная/демонстрационная/пробная версия.

![]() Работает под Linux.

Работает под Linux.

![]() Работает под OpenBSD, FreeBSD, Solaris и/или других UNIX-образных системах.

Работает под OpenBSD, FreeBSD, Solaris и/или других UNIX-образных системах.

![]() Работает под Apple Mac OS X.

Работает под Apple Mac OS X.

![]() Работает под Microsoft Windows.

Работает под Microsoft Windows.

![]() Доступен интерфейс командной строки.

Доступен интерфейс командной строки.

![]() Предоставляет графический («указал и щёлкнул») интерфейс.

Предоставляет графический («указал и щёлкнул») интерфейс.

![]() Исходный код доступен для исследования.

Исходный код доступен для исследования.

№1

![]()

![]()

![]()

![]()

![]()

![]()

Nessus: Инструмент для оценки уязвимости, находящийся на первом месте. Версии 2.х были с открытым исходным кодом, начиная с версий 3.х исходный код данного продукта закрыт. Исполнение для Unix имеет интерфейс командной строки и графический интерфейс, тогда как для Windows доступен только графический интерфейс. Nessus являлся популярным бесплатным сканером уязвимостей с открытым исходным кодом, пока его не закрыли в 2005-ом году и не убрали бесплатную «лицензию для зарегистрированных пользователей» в 2008 году. Ограниченная «домашняя лицензия» всё ещё доступна, однако, она лицензируется только для использования в домашних сетях. Некоторые люди избегают оплаты, нарушая лицензию для домашних пользователей, или полностью обходят ограничения, используя только плагины, которые включаются в каждый релиз. Но для большинства пользователей цена увеличилась с бесплатного использования до $1200 в год. Несмотря на это, Nessus до сих пор остаётся лучшим доступным сканером уязвимостей для UNIX и в числе лучших для запуска в Windows. Nessus постоянно обновляется и имеет более 45 000 плагинов. Ключевые возможности включают в себя удалённые и локальные (с аутентификацией) проверки безопасности, клиент-серверную архитектуру с графическим интерфейсом, а также встроенный скриптовый язык для написания собственных плагинов или исследования существующих.

№2![]()

![]()

![]()

![]()

GFI LANguard: Коммерческий сканер безопасности сети для Windows GFI LANguard сканирует IP-сети для определения машин, которые работают. Затем он пробует распознать на хосте операционную систему, а также работающие приложения. Также он пробует собрать информацию об установленных на Windows-машинах пакетах обновлений, отсутствующих патчах безопасности, беспроводных точках доступа, USB-устройствах, открытых сетевых ресурсов, открытых портах, активных на компьютере сервисах/приложениях, записях в реестре, слабых паролях, пользователях и группах и т.д. Результаты сканирования сохраняются в HTML-отчёте, вид которого можно настраивать , а также составлять запросы. Также он содержит менеджер патчей, который определяет и устанавливает отсутствующие патчи. Доступна бесплатная пробная версия, которая, тем не менее, работает только 30 дней.

№3 ![]()

![]()

![]()

![]()

Retina: Коммерческий сканер для оценки уязвимости от eEye, как и Nessus, функционал Retina включает в себя сканирование всех хостов сети и создание отчёта обо всех обнаруженных уязвимостях. Он написан eEye, которые хорошо известны своими исследованиями в области безопасности.

№4

![]()

![]()

![]()

MaxPatrol: Cетевой сканер безопасности, оптимизированный для эффективного использования компаниями любого размера (обслуживающий от нескольких до десятков тысяч узлов). Поддерживает проверку на уязвимости для серверов с нестандартными конфигурациями, интеллектуальное распознавание уязвимости в известных (и пользовательских) сценариях сервера сети, идентификация RPC сервисов и многое другое. Программа использует инспекционные методы, чтобы минимизировать ложные обнаружения. MaxPatrol имеет в своем распоряжении анализатор защиты, разработанный для серверов сети и приложений сети (например Интернет магазины).

Хотя MaxPatrol работает на Microsoft Windows, он может проверить на возможную уязвимость любые программные или аппаратные платформы: от рабочих станций Windows до сетей Cisco (*nix, Solaris, Novell, AS400, и т.д.). Дополнительные возможности включают проверки по расписанию, настраиваемый уровень уязвимостей , полную хронологию проверок и другое.

№5 ![]()

![]()

![]()

![]()

Core Impact: Автоматический, всесторонний продукт для тестирования на проникновение. Core Impact стоит недёшево (будьте готовы потратить десятки тысяч долларов), но его можно назвать наиболее мощным инструментом для сканирования уязвимостей из доступных. Он радует регулярно обновляемой базой профессиональных эксплойтов, а также имеет возможность проводить такие ловкие приёмы как эксплуатация одной из механизмов с последующей установкой зашифрованного туннеля, к которому можно подключиться и эксплуатировать другие системы. Если вы не можете позволить себе Impact, обратите внимание на более дешёвый Canvas или превосходный и бесплатный Metasploit Framework. Ваш лучший выбор – это использовать сразу все три.

№6

![]()

![]()

![]()

ISS Internet Scanner: Ориентированный на оценку уязвимости на уровне приложений, Internet Scanner начинал свой путь в 92-ом году как крошечный сканер с открытым исходным кодом, созданный Кристофером Клаусом (Christopher Klaus). Сейчас он позволил вырасти ISS до компании - долларового миллиардера с несметным числом продуктов безопасности.

№7

![]()

![]()

X-scan: Популярный сканер для сканирования уязвимостей сети. Это многопоточный сканер с поддержкой плагинов. X-Scan содержит в себе множество возможностей, включая полную поддержку NASL (Nessus Attack Scripting Language, скриптовый язык описания атак Nessus), определение типа сервисов, удалённое определение типа операционной системы и её версии, слабых паролей и другое. Вы можете найти более новые версии, если можете обращаться со страницами, которые почти полностью написаны на китайском языке.

№8 ![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Sara: SARA (Security Auditor’s Research Assistant, помощник для исследований аудитора безопасности) – это инструмент для оценки уязвимости, который произошёл от малоизвестного сканера SATAN. Они стараются выпускать обновления дважды в месяц и стараются использовать в своём сканере наработки, существующие в другом программном обеспечении, созданном сообществом разработчиков продуктов с открытым исходным кодом (например, Nmap и Samba).

№9

![]()

![]()

QualysGuard: основанный на веб-технологиях сканер уязвимостей, предоставляется как сервис через веб, QualysGuard исключает бремя развёртывания, обслуживания и обновления программного обеспечения для менеджмента уязвимостей или выполнять узкоспециализированные приложения безопасности. QualysGuard получает безопасный доступ к клиентам через лёгкий в использовании веб-интерфейс. Среди возможностей QualysGuard 5 000 с лишним уникальных проверок на уязвимости, сканирующий движок, который может делать выводы и автоматические ежедневные обновления базы знаний по уязвимостям QualysGuard.

№10 ![]()

![]()

![]()

![]()

![]()

![]()

![]()

SAINT: SAINT (Security Administrator's Integrated Network Tool, интегральная сетевая утилита администратора безопасности) – это ещё одна коммерческая утилита для оценки уязвимости (как Nessus, ISS Internet Scanner или Retina). Она запускается под UNIX и раньше была бесплатной и с открытым исходным кодом, но сейчас это коммерческий продукт.

№11 ![]()

![]()

![]()

MBSA: Microsoft Baseline Security Analyzer (анализатор безопасности начального уровня от Microsoft). Microsoft Baseline Security Analyzer (MBSA) – лёгкий в использовании инструмент, созданный для профессионалов в области информационных технологий, которые помогают малому и среднему бизнесу определить состояние их безопасности в соответствии с рекомендациями Microsoft в области безопасности, и предлагает специальное руководство по корректировке. Встроенный в Windows Update Agent (агент обновления Windows) и Microsoft Update Infrastructure (инфраструктура обновлений Microsoft), MBSA обеспечивает связь с другими продуктами менеджмента от Microsoft, включая Microsoft Update (MU, обновление Microsoft), Windows Server Update Services (WSUS, сервер обновлений операционных систем и продуктов Microsoft), System Management Server (SMS, продукт для управления ИТ-инфраструктурой на основе Microsoft Windows и смежных устройств) и Microsoft Operations Manager (MOM, используется для задач, аналогичных SMS). Предположительно, MBSA в среднем сканирует более 3 миллионов компьютеров каждую неделю. [11]

Производительность сканера

Сканер уязвимостей может использовать генерировать значительный трафик внутри сети, так как вы хотите, чтобы процесс сканирования завершился так быстро, насколько это возможно. Конечно, чем больше уязвимостей находится в базе данных, и чем более комплексное сканирование проводится, тем дольше оно займёт по времени, так что здесь следует искать компромисс. Один из способов увеличить производительность – использовать в локальной сети множество сканеров, которые могут возвращать отчёты в одну систему, которая собирает результаты.

Проверка результатов сканирования

Лучше всего для оценки уязвимости использовать несколько сканеров, использовать более одного инструмента для сканирования для того, чтобы найти больше уязвимостей. Сканируйте свои сети с помощью различных сканеров различных производителей и сравнивайте результаты. Также не забывайте о тестировании на проникновение, то есть наймите белых/серых хакеров для того, чтобы они взломали вашу систему. [12][13]

Краеугольные камни сканирования

Все незащищённые системы должны быть обработаны с особой тщательностью. Что-то в вашей организации, что не обслуживается или труднодоступно, является наибольшей угрозой. Например, у вас есть веб-сервер, вы инспектируете каждый байт DHTML (динамический HTML) и пребываете в полной уверенности, что у него нет изъянов, но совершенно забыли обслужить SMTP-сервис с открытой передачей, который работает там же. У злоумышленников может не получиться подменить или нанести какой-либо другой ущерб веб-странице, но они используют SMTP-сервер для того, чтобы разослать спам-письма с использованием вашего сервера. В результате, IP-адрес вашей компании будет занесён в спам-листы, такие как spamhouse и spamcop.

Контрмеры сканированию сети

Компания хочет сканировать свою сеть, но в то же время компания должна предпринять контрмеры для собственной защиты от того, чтобы быть просканированной хакерами. Предлагаем перечень контрмер, которые можно использовать, когда обсуждаются технические изменения в работу сетей и фильтрацию устройств с целью уменьшения эффективности сканирования и зондирования, применяемого злоумышленниками:

- Фильтруйте входящие ICMP-сообщения всех типов (Internet Control Message Protocol, протокол межсетевых управляющих сообщений) на граничных маршрутизаторах и межсетевых экранов. Это заставит злоумышленника использовать полноценное сканирование TCP-портов для всех ваших IP-адресах для того, чтобы построить правильно карту вашей сети.

- Фильтруйте исходящие ICMP-сообщения (тип 3, недостижимые сообщения) на пограничных маршрутизаторах и межсетевых экранов, чтобы предотвратить сканирование по UDP-портам и для эффективного использования межсетевого экрана.

- Продумайте конфигурацию межсетевых экранов , чтобы они могли определять факт сканирования портов и перекрывали в таких случаях подключения. Вы можете сконфигурировать коммерческий аппаратный межсетевой экран(например, от Check Point, NetScreen или WatchGuard) для того, чтобы предотвратить быстрое сканирование портов отправку множества SYN-символов (символ синхронизации, используемый для синхронизации работы отправляющего и принимающего данные устройств), которые могут быть запущены для компрометации ваших сетей. В мире открытого исходного кода существует множество инструментов, такие как караулы портов, которые определяют факты сканирования портов и отбрасывают все пакеты с IP-адреса источника атаки в течение заданного периода времени.

- Оцените способ, с помощью которого межсетевые экраны и IDS-устройства в вашей сети обрабатывают фрагментированные IP-пакеты с помощью использования утилит fragtest или fragroute, когда выполняете сканирование и зондирующие задания. Некоторые устройства выходят из строя или работают неверно при условиях, когда проходят большие потоки фрагментированных пакетов.

- Убедитесь, что ваши механизмы маршрутизации и фильтрации (и на межсетевых экранах , и на маршрутизаторах) не могут быть обойдены при помощи использования специфического порта источника или техники маршрутизации с источника.

- Если вы предоставляете публично-доступные FTP-сервисы, убедитесь, что ваши межсетевые экраны неуязвимы к атакам техники сохранения соединения с использованием искажённых команд PORT и PASV.

- Если вы используете коммерческий межсетевой экран, убедитесь в следующем:

- Установлен последний пакет обновлений.

- Корректно установлены правила против спуфинга (вид хакерской атаки, заключающийся в использовании чужого IP-адреса с целью обмана системы безопасности), так что устройств не принимает пакеты с приватных подложных адресов источника на свои внешние интерфейсы.

- В окружении Check Point Firewall-1 не используется ускоренный режим работы сервисов.

- Изучите возможность использования в вашем окружении входящих прокси-серверов, если вам необходим высокий уровень безопасности. Прокси-сервер не будет перенаправлять фрагментированные или искажённые пакеты, так что не будет возможностей запустить FIN-сканирование (FIN – флаг, который будучи установлен, указывает на завершение соединения) или другие изобретательные методы.

- Будьте всегда осведомлены о конфигурации вашей сети и о публично доступных портов с помощью запуска TCP- и UDP-сканеров портов наряду с ICMP-зондированием в вашем собственном пространстве IP-адресов. Это удивительно, как много крупных компаний так до сих пор и не проводят корректно даже простейшие задания на сканирование портов.

Дата раскрытия уязвимости

Время обнаружения уязвимости определяется по-разному и сообществе и индустрии безопасности. В большинстве случаев она определяется как «способ публичного раскрытия информации в области безопасности определённой стороной». Обычно информация об уязвимости обсуждается в почтовой рассылке или публикуется на веб-сайте, посвящённом безопасности, и затем в результатах рекомендаций по безопасности.

Время раскрытия уязвимости – это дата первой публикации описания уязвимости в определённом источнике, при этом раскрытая информация по уязвимости должна удовлетворять следующим требованиям:

- Информация свободно доступна всем желающим

- Информация об уязвимости опубликована доверенным и независимым каналом/источником

- Уязвимость подвергнута анализу экспертов, и при раскрытии информации об уязвимостях, будет выставлен рейтинг опасности

Метод раскрытия уязвимостей – тема для дебатов в сообществе компьютерной безопасности. Некоторые адвокаты настаивают на раскрытии всей информации об уязвимости, раз она была обнаружена. Другие спорят за то, чтобы ограничивать объём раскрытия информации для пользователей, так как это приводит серьёзному риску, а также за публикацию всех деталей только после некоторой задержки, если вообще делать это. Такие задержки могут позволить разработчикам исправить заявленные проблемы и предоставить патчи, но может также увеличить риск от не предоставления всех деталей. Эти дебаты имеют длинную историю в сфере безопасности; смотрите информацию по полному раскрытию и по безопасности через неизвестность. Совсем недавно сформировалась новая форма коммерческого раскрытия уязвимостей, когда некоторые коммерческие компании, работающие в области безопасности, предлагают деньги за эксклюзивное раскрытие уязвимостей нулевого дня. Они предлагают предоставлять законный рынок покупки и продажи информации об уязвимостях, получаемую от сообщества безопасности.

В перспективе в области безопасности свободное и публичное раскрытие будет возможно только в случае, если поражённые стороны будут получать релевантную информацию до потенциальных хакеров, если этого не будет происходить, хакеры смогут получить несомненное преимущество для создания эксплойтов. В подходе безопасности через неизвестность применяется то же правило, но в настоящее время некоторые хакеры обнаруживают уязвимости самостоятельно, испытывая трудности с получением информации из другого источника. Неудобство в этом случае состоит в том, что меньшее количество людей обладают полным знанием об уязвимости и могут помочь обнаружить сходные или связанные сценарии.

Объективно необходимо распространять полную информацию по безопасности, которая является критической. Чаще всего канал можно считать доверенным, когда он является широкодоступным источником информации в индустрии безопасности (например, CERT, Security Focus, Secunia и FrSIRT). Рейтинг анализа и риска подтверждает качество раскрываемой информации. Анализ должен включать достаточно деталей для того, чтобы позволять заинтересованному пользователю программного обеспечения оценить его индивидуальный риск или предоставлять непосредственные шаги для защиты его активов.

Находите бреши в безопасности перед тем, как они приведут к проблемам

Уязвимости могут быть разделены на две основные категории:

- Связанные с ошибками программистов в написанном ими коде программы.

- Связанные с неправильным настройкам программного обеспечения, которые делают системы менее защищёнными (неправильно защищённые аккаунты, запущенные сервисы, которые не нужны и т.д.).

Сканеры уязвимостей могут определять два типа. Инструменты для оценки уязвимости занимаются этим на протяжении многих лет. Они используются администраторами сетей, и ими злоупотребляют хакеры для обнаружения уязвимостей, которые можно эксплуатировать, в системах и сетях всех типов. Один из ранее хорошо известных UNIX-сканеров – SATAN (System Administrator Tool for Analyzing Networks, утилита системного администратора для анализа сетей), который позже трансформировался в SAINT (интегральная сетевая утилита администратора безопасности). Эти названия иллюстрируют явно двойственную природу применимости для таких утилит, которые могут иметь место.

В руках предполагаемого нарушителя сканеры уязвимостей превращаются в инструмент для поиска жертв и определяют слабые места этих жертв, как разведчик под прикрытием, который проникает в предположительно защищённую зону и собирает информацию, которая может быть использована для запуска полномасштабной атаки.

В действительности, первые сканеры были разработаны как хакерские инструменты, но это тот случай, когда оружие плохих парней стало возможно использовать для защиты от них. Занимаясь «вышибанием клина клином», администраторы получают так необходимое преимущество. Впервые они имеют возможность бороться с самозванцами проактивно. Когда уязвимости обнаружены, мы должны их устранить:

Определение и устранение уязвимостей

Существует множество программных инструментов, которые могут помочь обнаружить (и иногда устранить) уязвимости, находящиеся в компьютерной систем. Не смотря на то, что эти инструменты могут предоставить аудитору хороший обзор, отображающий возможные уязвимости, они не могут заменить человеческую мудрость. Расчёт исключительно на сканеры приведут к ложным срабатываниям и к ограниченному обзору проблем, существующих в системе.

Уязвимости обнаруживаются в каждой распространённой операционной системе, включая Windows, Mac OS, различные воплощения UNIX и Linux, OpenVMS и других. Единственный путь для снижения шансов использования уязвимости против системы – это постоянная бдительность, включающая в себя тщательное обслуживание системы (например, установка патчей на программное обеспечение), лучшая практика состоит в развёртывании (например, использовании межсетевых экранов и контроля доступа) и аудита во время разработки и повсеместного жизненного цикла развёртывания.

Профилактическая безопасность против Реактивной безопасности

Существует два основных метода противодействия недостаткам безопасности:

- Реактивный метод – пассивный; когда обнаруживает пробел, вы реагируете на неё, осуществляя контроль убытков и в то же время отслеживаете, каким образом проник самозванец или злоумышленник и делаете невозможным этот способ доступа таким образом, чтобы это не случилось снова.

- Профилактический метод – активный; вместо ожидания, когда хакеру укажут, где находится уязвимость, вы надеваете шляпу хакера на себя – в отношении вашей собственной сети – и начинаете искать уязвимости самостоятельно, до того, как их обнаружит кто-нибудь ещё и получить возможность их эксплуатировать.

Лучшая стратегия безопасности заключается в том, чтобы использовать и реактивные, и профилактические механизмы. Системы обнаружения вторжений (IDS), например, являются реактивными, так как они определяют подозрительную сетевую активность, чтобы вы имели возможность отреагировать на них соответствующим образом.

Сканеры для оценки уязвимости – это профилактический инструмент, так как даёт вам возможности предвидеть уязвимости и не позволить использовать их злоумышленниками, вместо того чтобы потратить гораздо большее время и деньги, отвечая на атаку после атаки. Цель профилактической безопасности – предотвратить атаки перед тем, как они случились, таким образом, снижая нагрузку на реактивные механизмы. Быть профилактическим – более выгодно в денежном отношении и обычно это легче; различия могут быть проиллюстрированы на контрасте времени и деньгах, необходимых для наведения порядка после посещения вандалами вашего дома или офиса по сравнению с усилиями и деньгами, которые требуются для того, чтобы просто поставить более качественные замки, которые всё защитят.

Несмотря на первоначальные затраты на сканеры оценки уязвимости и время, которое тратится на их администрирование, вероятная отдача этих инвестиций весьма высока и заключается во времени и деньгах, сохранённых в случае предотвращения атак.

Причины уязвимостей

- Недостатки менеджмента паролей – Пользователи компьютеров используют простые пароли, которые могут быть определены методом полного перебора. Пользователи компьютеров хранят пароли в компьютере, где находится программа, к которой с помощью них осуществляется доступ. Пользователи используют одинаковые пароли для многих программ и веб-сайтов.

- Фундаментальные изъяны в структуре операционной системы – Производитель операционной системы навязывает неоптимальные политики для менеджмента пользователей/программ. Например, операционные системы, политики которых по умолчанию предоставляют каждой программе и каждому пользователю полные права на доступ ко всему компьютеру. Такой изъян операционной системы позволяет вирусам и другим вредоносным программам запускать команды от имени администратора.

- Программные ошибки – Программист допускает ошибку в программе, позволяющую её эксплуатацию. Ошибка в программе может позволить злоумышленнику использовать в своих целях программу с помощью (в качестве примера) обхода контрольных проверок доступа или запуска команд в системе, в которой расположена программа. Также программисты пренебрегают проверкой размера буферов данных, которые могут переполниться, вызвав искажение содержимого стека или множества участков памяти (включая возможность запуска на компьютере кода, необходимого злоумышленнику).

- Незащищённый ввод данных пользователями – Программа предполагает, что ввод данных пользователями защищён. Программы, которые не проверяют пользовательский ввод данных, могут допускать непреднамеренно прямой запуск команд или SQL-запросы (известные как переполнение буфера, SQL-инъекция или другие типы неавторизованного ввода).

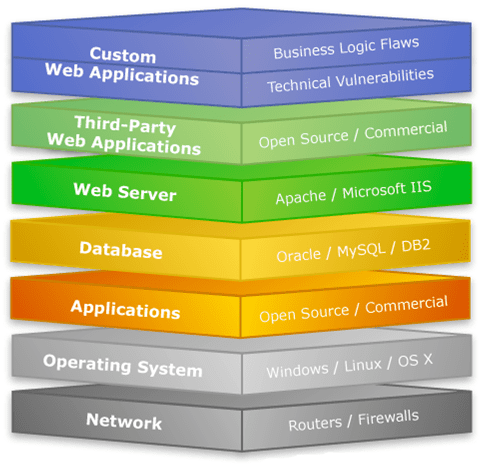

Наибольшим ударом для организации являются уязвимости, которые могут быть обнаружены в ключевых сетевых устройствах (маршрутизаторах, межсетевые экраны), как показано ниже:

Рисунок 7: Уязвимости с наибольшим ударом

Надписи на рисунке 7:

|

Пользовательские веб-приложения |

Недостатки бизнес-логистики |

|

Технические уязвимости | |

|

Сторонние веб-приложения |

С открытым исходным кодом / коммерческие |

|

Веб-сервер |

Apache / Microsoft IIS |

|

База данных |

Oracle / MySQL / DB2 |

|

Приложения |

С открытым исходным кодом / коммерческие |

|

Операционная система |

Windows / Linux / OS X |

|

Сеть |

Маршрутизаторы / Межсетевые экраны |

Оценка уязвимости собственными силами

Если вы производите транзакции с кредитными картами онлайн, но вы, скорее всего, соответствуете PCI или работаете над этим. В обратном случае, намного лучше разрешать имеющиеся проблемы на постоянной основе, вместо того, чтобы столкнуться с ворохом проблем, когда в ваш офис придёт аудитор. Во время написания и рецензирования политик и процедур важной частью работы по достижению цели является изучение информации об уязвимостях вашего окружения и понимание того, как устранять их – это очень важно. Для большинства малых предприятий оценка уязвимости выглядит как работа, которая отнимает много сил и времени, которых просто нет. А что, если вы сможете получить полное понимание всех уязвимостей вашей сети и чёткие базовые решения для каждой, представленные в едином отчёте в течение пары часов? Красиво звучит? Что если я расскажу вам, что утилита, которая сделает это возможным, полностью бесплатна и не требует наличия ИТ-гения для её запуска? Звучит лучше?

Это не так прекрасно и не всегда правда, но это может дать вам немного ценных знаний о вашем окружении. Сканер уязвимости Nessus производства Tenable – один из самых используемых инструментов в профессиональной оценке уязвимости на сегодняшний день. При использовании его конфигурации по умолчанию, всё, что вам нужно сделать – это предоставить утилите интервал IP-адресов и запустить. Она произведёт сравнение по своей базе известных уязвимостей ответы, которые получит от ваших сетевых устройств, собрав столько информации, сколько возможно без вывода из строя вашей сети или серверов, как правило. В ней содержится несколько очень мощных плагинов, которые отключены по умолчанию, и вы можете ограничить трафик, который она использует для того, чтобы свести уровень шума в сети к минимуму. Стоит также отметить, что Nessus (на данный момент) бесплатен, очень хорошо документирован и используется в более чем в 75 000 организациях по всему миру, так что вы можете быть вверены в том, что имеете дело с надёжным продуктом. Я советую вам обратить внимание также на предложения для предприятий от Tenable. Вы можете быть просто удивлены тем, как просто совершить самостоятельно базовую оценку уязвимости. Связанные ссылки:

- Tenable’s Nessus www.nessus.org

- Tenable Network Security www.tenablesecurity.com

Заключение

Сетевые и локальные инструменты для оценки уязвимости – это очень полезные инструменты для определения того, какие уязвимости могут существовать в отдельных устройствах сети. Тем не менее, эти инструменты бесполезны, если база знаний об уязвимостях не поддерживается в актуальном виде. Также, если вы используете эти инструменты, они могут только создать моментальный снимок информации о системах в определённый момент времени. Системные администраторы будут постоянно обновлять код на целевых системах и будут постоянно добавлять/удалять сервисы и конфигурировать систему. Все найденные уязвимости должны быть корректно закрыты, особенно это касается критических уязвимостей.

Список цитированной литературы

- http://en.wikipedia.org/wiki/Vulnerability_assessment

- www.pcisecuritystandards.org

- www.darknet.org.uk/2006/04/penetration-testing-vs-vulnerability-assessment/

- http://en.wikipedia.org/wiki/Gordon_Lyon

- http://www.nmap.org

- http://en.wikipedia.org/wiki/FireWire

- http://www.scmagazineus.com/HP-WebInspect-77/Review/2365/

- http://www.cenzic.com/products/cenzic-hailstormPro/

- http://en.wikipedia.org/wiki/Social_engineering_(computer_security)

- http://en.wikipedia.org/wiki/Defense_in_Depth_(computing)

- http://www.sectools.org

- http://en.wikipedia.org/wiki/White_hat_(computer_security)

- http://en.wikipedia.org/wiki/Grey_hat

- http://www.spamhaus.org

- http://www.spamcop.net

- http://en.wikipedia.org/wiki/Stateful_firewall