Подполье 2011

Цель этой работы - дать полный обзор, оценку и анализ подпольной деятельности черных шляп и кибер-преступников.

Автор: ninjashell

I Подполье

Цель этой работы - дать полный обзор, оценку и анализ подпольной деятельности черных шляп и кибер-преступников. Я хочу обратить внимание на эту проблему, как представителей широкой публики, так и руководителей частных компаний, которые прочитают эту статью в образовательных целях.

II Черные шляпы. Методы нападения

В этом разделе рассказывается о различных способах нападения кибер-преступников (которые, впрочем, могут использовать и хакеры-новички). Если вы все внимательно прочитаете, я вам гарантирую, вы сможете лучше обеспечить защиту и найти бреши в защите вашего сайта.

1. Необходимые средства:

- компьютер;

- хорошее интернет-соединение;

- Установленный Perl/Python;

- Notepad+;

- VPN/Proxy;

- мозг.

Именно эти простые инструменты необходимы черным шляпам / кибер-преступникам, чтобы взломать систему информационной защиты вашей компании и украсть персональные данные ваших клиентов (здесь мы не говорим об изящных целенаправленных атаках).

2. Один шаг в их мир

Чтобы понять, как мы можем себя защитить, мы должны сначала понять, как хакеры видят этот мир — что и где находится в открытом доступе и как это можно использовать для наибольшей прибыли. В следующем пункте мы хотим провести небольшой тест на проникновение для вымышленной цели. Это поможет нам понять, как работают «черные шляпы».

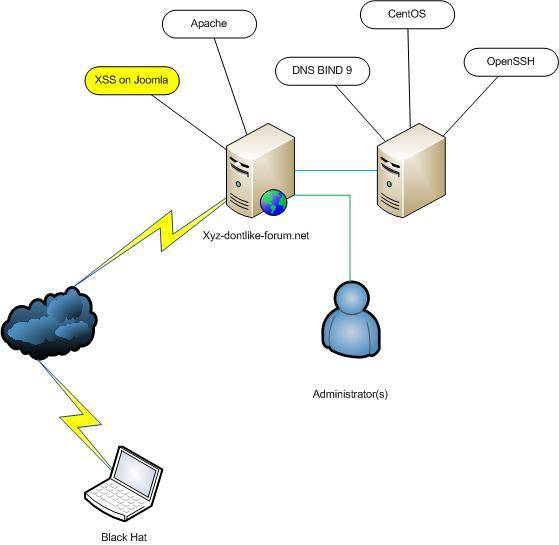

3. Тест на проникновение- путь черных шляп

Давайте представим, что мы — кибер-преступники, а наша цель сайт xyz-dontlike-forum.net. Мы нападаем на этот форум, потому что нам приказал клиент, который заплатит нам за это большую сумму денег. Помня об этом, мы сделаем все для того, чтобы поразить цель и добраться до нужных нам данных. Давайте проанализируем те вероятные пути, по которым будет следовать хакер.

3.1 Первый вектор - это веб-приложение. Одна из вещей, которая приходит нам на ум — это осуществить обратный поиск по IP адресу для сайта, чтобы увидеть, находится ли этот сайт на совместном хостинге. Примерным инструментом, с помощью которого мы это узнаем, будет http://www.domaintools.com/research/reverse-ip/. Потом мы начнем планировать атаки непосредственно против самого сайта. Мы можем исследовать код на главной странице сайта и попробовать идентифицировать программное обеспечение, на котором работает сайт. (Пока ограничимся только уровнем веб-приложения). Предположим, что сайт работает под управлением Joomla, а для форума используется phpBB. Судя по всему, используется версия 2.X. версия. Для того, чтобы убедиться в этом, мы обратимся к файлу xyz-dontlike-forum.net/phpBB/docs/CHANGELOG.html и узнаем точную версию приложения. Мы оказались неправы. Это полностью обновленное программное обеспечение, и мы понимаем, что администратор знает несколько способов защиты сайта (мы обращаем на это внимание). Затем мы смотрим на главную страницу и анализируем, какие плагины Joomla используются на сайте, ведь многие из них подвержены уязвимостям. XYZ-dontlike-forum.net не использует плагины, но вместо этого управляется Joomla 1.6., которая уязвима к XSS (http://seclists.org/fulldisclosure/2011/Mar/157). Мы просто «гуглим», ищем демонстрационный код и готовимся к началу следующего шага операции. Сначала мы просто смотрим в файле xyz-dontlike-forum.net/robots.txt, нет ли каких-нибудь скрытых директорий, и, конечно, ничего не находим. Простой запрос «site:xyz-dontlike-forum.net» показывает нам всю информацию, которая проиндексирована на сайте. SQL-файлы мы можем найти с помощью запроса «ext:sql» или «filetype:sql». Мы выяснили, что этот способ не совершенен, но вполне годен для использования. Всю информацию, которую он несет: об администраторе, модераторах форума, его структуре, пользователях с привилегиями, - мы аккуратно записываем...

3.2 Второй вектор основывается на использовании сервера и программного обеспечения. Этот способ так же прост, как запуск программы сканирования портов nmap и анализ баннеров или поиск эксплоитов. Если у администратора веб-сервер с OpenSSH и DNS BIND 9, то вряд ли мы сможем взломать эту систему. Мы должны использовать уязвимость нулевого дня (если нам, конечно заплатили за стоящий того взлом) или просто принять, что этот способ нам не подходит.... ЗА ИСКЛЮЧЕНИЕМ случаев, когда используются не маскируемые SSH и Apache (который сообщает, что используется, например, CentOS). Давайте посмотрим на диаграмме, как все это выглядит.

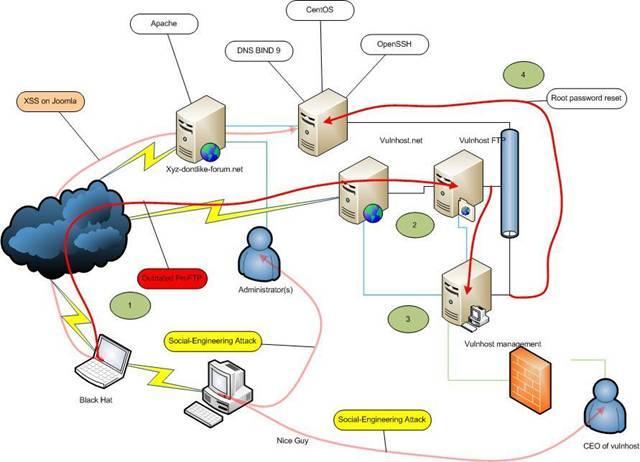

3.3 Третий вектор будет основан на социальной инженерии. Это наиболее широко применяемый метод. Собрав всю информацию в интернете с форума и от людей, которые знают администратора, мы можем узнать темы, благодаря которым войдем в доверие кадминистратору, притворившись «хорошим парнем» и поставим под угрозу весь сайт. Далее, мы увидим существенное отличие между новичками и опытными кибер-преступниками. Опытные хакеры сохраняют этот вариант как резервный, поскольку он требует общения с людьми, а значит, все может пойти совсем не по запланированному сценарию и вместо того, чтобы получить доступ к администратору мы, наоборот, заставим его усилить защиту сайта. Более того, степень успеха ниже, даже чем при межсайтовом скриптинге, поэтому мы оставим его как резервный вариант.

3.4 Пока ничто не ново... теперь позвольте мне представить вам четвертый вектор из арсенала пентестера — хостинг. Использование быстрой трассировки (http://just-traceroute.com/), или информации с сайта http://www.whoishostingthis.com/ совместно со средства whois дает нам достаточно информации, чтобы идентифицировать хостинг нашей жертвы. Что дальше? Все те векторы, о которых написано выше, могут быть применены здесь. Очень большая вероятность, что вы достигните успеха с их помощью довольно быстро. Компании, в которых не заботятся о безопасности, очень часто могут быть атакованы хакерами таким образом. Возможно, всего потребуется воспользоваться готовым эксплоитом (например к proftpd), получить пароль администратора и изменить пароль доступа к сайту xyz-dontlike-forum.net. Как это будет выглядеть?

В нашем сценарии мы эксплуатируем уязвимую версию proftpd, получаем доступ к FTP серверу, затем повышаем привилегии до уровня root/administrator/staff и, наконец, как в пункте 4 – сбрасываем пароль для учетной записи root на машине жертвы. Чтобы не вызывать подозрений, мы выбираем удобный момент, когда наша жертва спит или находится далеко, и посылаем ей по электронной почте через систему поддержи письмо, что якобы пароль доступа к системе был изменен на xyzsystemcrash без ее участия... Теперь у вас есть персональные данные жертвы, IP и доступ к серверу, так что вам еще нужно? Наша работа сделана, и мы получаем наши деньги.

А что, если ничего не выйдет? Вы можете сделать то же самое для хостинга и посмотреть, являлся ли этот хостер ресселером. В случае положительного ответа атаковать непосредственно провайдера.

3.5 Вектор 5. Спустя несколько месяцев после нашего нападения нас наняли еще раз, но на сей раз все намного более укреплено, и нигде, кажется, нет никаких дыр. Если четвертый путь не дает результата, то мы переходим к пятому, когда атакуется «третья сторона», например DNS, SSL сертификаты и тд. Скомпрометировать DNS иногда просто, иногда требуется более сложная атака, чтобы достичь полного успеха. Такого рода атака была произведена на хорошо известное сообщество кардеров.

3.6 Шестой вектор, который используют черные шляпы, заключается в нападении на репозиторий ПО той страны, в которой находится сервер. Это так же просто, как это звучит. Техника и способы взлома здесь все те, которые нам уже известны, но нам потребуется серьезная уязвимость в каком-либо программном обеспечении, например в Apache, которая позволит получить доступ к репозиторию до установки исправления этой уязвимости. Нам потребуются большое терпение, удача и быстрота действий.

3.7 Седьмой вектор - использование DDoS атак для своего преимущества. Хакеры оказались весьма изобретательны и придумали простую идею – большой простой в работе сайта – смена хостинг провайдера/большие траты. Смена провайдера открывает для атакующего новые возможности (жертва переносит сайт в другую хостинг-компанию), но это может повлечь большие траты для обеих сторон.

3.8 Вектор 8 - Ад. Последний, но не менее важный способ —нападение на интернет-провайдера вашей жертвы. Для этого нужен точный выбор момента и ресурсов, а также высокий уровень мастерства. Мало кто из кибер-преступников может успешно осуществить эту атаку.

- Контрмеры

Мы много рассказали о том, как они «делают это», но что должны делать мы, чтобы защититься? Каждый из нас сделает свои выводы, но я постараюсь все же дать несколько своих советов:

- Никогда не используйте совместный хостинг, если это сайт компании/магазина/форума;

- Всегда обновляйте свои веб-приложения и следите за выходом новых версий (совет: используйте mod_security);

- Обновляйте такие приложения, как Apache, OpenSSH, FTP итд.;

- Скрывайте/маскируйте версии ваших приложений;

- Всегда проверяйте хостинг провайдера. Узнавайте, что делается для поддержки высокого уровня безопасности. Проверьте, насколько его защита уязвима;

- Проверяйте ваши DNS-сервера на наличие уязвимостей. Если они существуют – сообщите об этом провайдеру;

- Корректно настраивайте iptables и/или аппаратные МСЭ;

- Не используйте один и тот же пароль несколько раз;

- Никогда не доверяйте людям на 100% - они либо ваши верные друзья, либо опытные социальные инженеры;

- Ваша безопасность зависит от выбора, который вы сделали самостоятельно!

- Подпольный бизнес

- Персональные данные и вредоносное ПО

Бизнес, связанный с кредитными картами / дампами/ банковскими паролями сильно не изменился, но украсть персональные данные кибер-преступникам или черным шляпам стало значительно проще.

1.1 Компрометация командных центров (C&C)

Цель этой части статьи состоит не в том, чтобы показать вам, как можно взломать командные центры и забрать украденное, а в том, чтобы вы ясно поняли: если кто-то захочет остановить ваш незаконный бизнес, он это сделает. Я надеюсь, что эта статья остановит тех, кто ворует то, что другие зарабатывают в течение всей жизни. Поймите, что если вы сделаете что-то незаконное, вас посадят в тюрьму, и эта статья только ускорит ваше разоблачение. Кроме того, я уверен, что любой, кто интересуется борьбой с кибер-преступниками на их собственном поле, сможет извлечь выгоду: попробует взломать командный сервер, удалив все собранные личные данные, получит IP адрес владельца и сообщит об этом.

1.2 Средства, которые необходимы:

- компьютер;

- Хорошее интернет-соединение;

- браузер;

- один SpyEye 1.2.X или 1.3.X командный центр;

- Sqlmap

- Мозг.

1.3 Взлом

1.3.1. Идентификация

Сначала мы должны найти центр управления, ведь так? Чтобы это сделать, вы можете зайти на форумы кардеров и посмотреть, кто продает кредитные карты, информацию о банке или же релизы трояна SpyEye. Атака с помощью социальной инженерии может отличаться от того, чтобы просто стать их партнером. (Например, вы получили исполняемые файлы, с помощью реверсивного анализа которых можно определить, куда они подключаются). Или вы можете зайти на https://spyeyetracker.abuse.ch и завладеть им. Дополнительная информация: SpyEye 1.2. X стоил 2 000$ со всеми модулями и плагинами, однако теперь он стоит намного больше.

1.3.2 Атака

После того, как мы идентифицировали SpyEye C&C (например, image-hosttter.com/spyeye/), мы должны попытаться его взломать. Если вы посмотрите на SpyEye 1.2.X или 1.3.X, вы увидите множество слабых мест, включая XSS, CSRF, sql иньекции и т.д. Я буду использовать уязвимость в frm_findrep_sub2.php (image-hosttter.com/spyeye/panel/frm_findrep_sub2.php). Если мы зайдем на image-hosttter.com/spyeye/panel/frm_findrep_sub2.php?id= мы получаем ошибку... очень интересную! Но если мы попробуем image-hosttter.com/spyeye/panel/frm_findrep_sub2.php?id=1 мы увидим «Не найдено». Затем мы запустим SQLmap (если вам, конечно, лень вручную выполнять SQL запросы).

root@ninjashell:~$ ./sqlmap.py -u http://image-hosttter.com/spyeye/panel/frm_findrep_sub2.php?id=1

После завершения, мы осуществим вторую атаку, на сей раз будем угадывать путь (его можно легко угадать путем определения операционной системы на сервере или обычным перебором).

root@ninjashell:~$ ./sqlmap.py -u http://image-hosttter.com/spyeye/panel/frm_findrep_sub2.php?id=1 –file

read=/var/www/spyeye/panel/config.php

А сейчас проверьте директорию, в которой находится sqlmap.py. Теперь у вас есть учетные данные для подключения к MySQL бот-сети, но чтобы взломать систему, нам нужно загрузить шелл и установить обратное соединение.

1.3.3. Получение доступа — загрузка шелла. Для загрузки шелла мы может попытаться найти на системе директории phpMyAdmin или phpmyadmin, или же попробовать подключиться к порту MySQL, указанному в файле config.php (по умолчанию, это порт 3306). Если вы умеете осуществлять SQL-инъекции, вы можете это сделать вручную и даже узнать текущую директорию приложения. После того, как мы осуществили соединение выбранным способом, мы выполним следующий запрос:

SELECT *

"PHP SHELL SOURCE HERE" INTO OUTFILE '/var/www/spyeye/panel/ninjashell.php';

Теперь заходим на image-hosttter.com/spyeye/panel/ninjashell.php и видим загруженный вами PHP шелл.

2. Бизнес на злонамеренном ПО.

Усложнение функционала банковских троянов приводит к ослаблению их безопасности. Идеальным примером этого является скомпрометированный SpyEye C&C. Авторы эксплуатационных пакетов живут на широкую ногу, потому что их продукцию покупает большое число людей. Что такое эксплуатационный пакет? Это коллекция «лучших» (редко нулевого дня) эксплоитов для Adobe, Firefox, Chrome, IE, Flash, которые способны атаковать ваш браузер и заразить вашу систему вредоносным ПО, которое была загружено на C&C в составе эксплуатационного пакета (например, SpyEye bin).

Недавно произошла утечка последней версии исходного кода ZeuS, а значит, мы все должны ожидать в скором времени появления его новых модификаций.

3. Черные шляпы и их бизнес

Многие задают вопрос: «Как черные шляпы зарабатывают деньги?». Этих способов, на самом деле, очень много: от взлома электронных магазинов и кражи баз данных с номерами кредитных карт до выполнения частных заказов. Такие вещи и, правда, существуют. Черная шляпа возьмет с вас за свою работу от 2,5 до 10 тысяч долларов. Оно этого стоит? Вы заказчик, и вам решать.

Чтобы создать себе репутацию «крутой» черной шляпы, вы можете атаковать подпольный рынок один за другим, слить одну за другой их базы данных и создать свой собственный рынок. Или вы можете просто сообщать администраторам о существующих опасностях, что-нибудь попросив взамен. После этого о лучшей репутации вы можете только мечтать.

Чтобы закрепить вышесказанное, плохие парни могут делать все:

Взламывать сайты и внедрять в их код iframe`ы =>использовать эксплуатационные пакеты=>заражать посетителей сайта=>использовать банковские трояны=>воровать личные данные

Вы можете связаться с автором по электронной почте: ninjashellmail@gmail.com или через твиттер: @ninjashell1337.

Полезные ссылки

Обратные IP http://www.domaintools.com/research/reverse-ip

Чей это хостинг? http://www.whoishostingthis.com

Кто это? http://who.is/

Трассировка из четырёх разных положений http://just-traceroute.com/

Joomla! 1.6 XSS - http://seclists.org/fulldisclosure/2011/Mar/157

Шпион SpyEye – https://spyeyetracker.abuse.ch

Взламывание скидов http:// www.exploit-db.com/download_pdf/17067