Сравнительный анализ сканеров безопасности. Часть 1: тест на проникновение. Дополнение (краткое резюме)

Отчет «Сравнение сканеров безопасности. Часть 1. Тест на проникновение», в котором представлены результаты независимого исследования различных систем контроля защищённости, дополнен новыми материалами об исследовании сканера безопасности McAfee Vulnerability Manager.

Лепихин Владимир Борисович

Заведующий лабораторией сетевой безопасности Учебного центра «Информзащита»

Все материалы отчета являются объектами интеллектуальной собственности учебного центра «Информзащита». Тиражирование, публикация или репродукция материалов отчета в любой форме запрещены без предварительного письменного согласия Учебного центра «Информзащита».

Полный текст исследования:

http://www.itsecurity.ru/news/reliase/2009/01_26_09.htm

Введение

Тема сравнения сканеров, затронутая в публикации «Сравнительный анализ сканеров безопасности. Часть 1. Тест на проникновение», по ряду причин получила некоторое продолжение. «На горизонте» возник ещё один сетевой сканер безопасности: McAfee Vulnerability Manager, протестированный по просьбе вендора.

Компания McAfee, Inc. была основана в 1989 г. В период с 1997 по 2004 гг. компания работала на рынке под именем Network Associates, Inc. В рамках стратегии McAfee® Security Risk Management™ компания разрабатывает три семейства решений — McAfee® System Protection Solutions (средства безопасности для настольных систем и серверов), McAfee ® Network Security Solutions (средства безопасности для корпоративных сетей) и McAfee ® Risk and Compliance Management Solutions (средства консолидации данных об уязвимостях, угрозах и конфигурациях).

McAfee Vulnerability Manager - решение по мониторингу уязвимостей и некорректных конфигураций систем, подключенных к корпоративной сети. На данный момент этот сканер содержит порядка 8 тысяч проверок платформ Windows, Unix, IOS, и других.

В целях снижения трудоёмкости исследования было решено сравнить данный продукт только с лидерами предыдущего теста: сканерами MaxPatrol и Nessus. Таким образом, в данном документе представлены результаты сравнения трёх сетевых сканеров безопасности:

- Nessus Security Scanner

- MaxPatrol (модуль Pentest)

- McAfee Vulnerability Manager

В ходе сравнения были использованы те же условия и методика, за исключением следующих моментов:

- Версии перечисленных сканеров были обновлены до состояния «середина декабря 2008 года»

- Сканирование проводилось силами «вендоров», т. е. с разных источников (При обработке результатов было учтено влияние фильтрации трафика, все сервисы были «приведены к общему знаменателю»).

В качестве объектов сканирования были выбраны 7 узлов сетевого периметра. Поскольку результаты сканеров Nessus и MaxPatrol (модуль Pentest) были подробно прокомментированы в указанном выше документе, приведённые ниже комментарии касаются в основном сканера McAfee Vulnerability Manager.

Обработка результатов

Как и в предыдущем случае, отдельно оценивалась идентификация сервисов и приложений, отдельно - идентификация уязвимостей. В полной версии документа представлены результаты по всем семи узлам.

Подведение итогов

Итоговые показатели представлены в следующей таблице 10. Далее эти показатели прокомментированы отдельно.

Таблица 1. Итоговые показатели по всем узлам

Показатель |

MaxPatrol (модуль Pentest) |

McAfee |

Nessus |

Идентификация сервисов и приложений, баллы |

36 |

29 |

36 |

Найдено уязвимостей, всего |

137 |

35 |

49 |

Из них ложных срабатываний |

13 |

5 |

3 |

Найдено правильно |

124 |

30 |

46 |

Пропуски |

35 |

129 |

113 |

Из них по причине отсутствия в базе |

33 |

65 |

42 |

Из них вызванные необходимостью аутентификации |

0 |

30 |

28 |

По другим причинам |

2 |

34 |

43 |

Идентификация сервисов и приложений

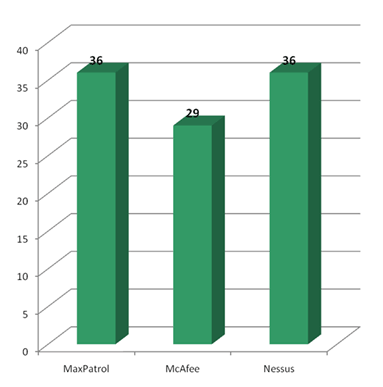

По результатам определения сервисов и приложений баллы были просто просуммированы, при этом за ошибочное определение сервиса или приложения вычитался один балл (рис. 2). Результаты сканеров Nessus и MaxPatrol в итоге получились одинаковыми, сканер McAfee немного «отстал» из-за ошибок, допущенных при идентификации сервисов узла 1.

Рис. 1. Результаты идентификации сервисов и приложений

Идентификация уязвимостей

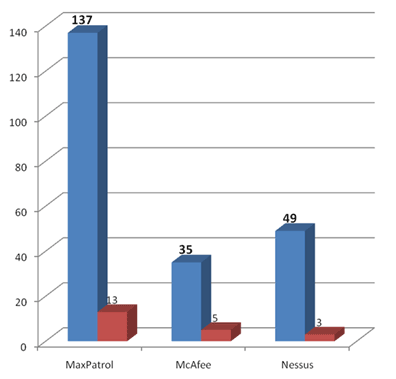

На рис. 3 представлено общее число найденных всеми сканерами уязвимостей и число ложных срабатываний. Наибольшее число уязвимостей было найдено сканером MaxPatrol. Вторым (со значительным отрывом) опять оказался Nessus. Сканер McAfee показал третий результат.

Рис. 2. Найденные уязвимости и ложные срабатывания

Число ложных срабатываний получилось наименьшим у сканера Nessus, наибольшим – у MaxPatrol.

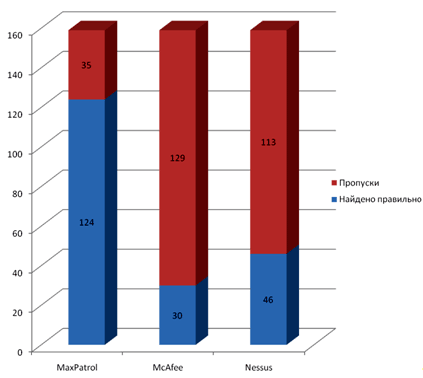

На рисунке 3 представлено число уязвимостей найденных правильно из 159 возможных и соответствующее число пропусков.

Рис. 3. Найденные уязвимости и пропуски

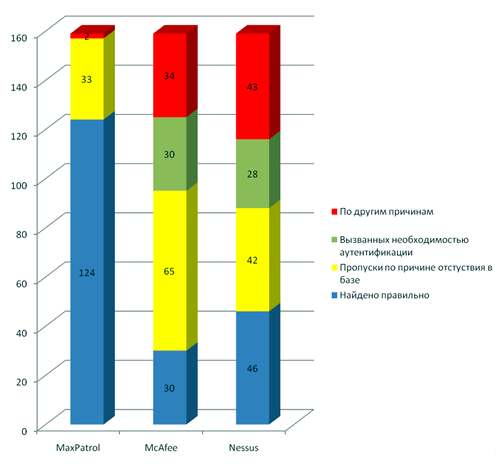

Рисунок 4 иллюстрирует причины пропусков. Из него, например, видно, что большая часть пропусков уязвимостей сканерами Nessus и McAfee обусловлена либо отсутствием проверки в базе, либо необходимостью аутентификации.

Рис. 4. Причины пропусков уязвимостей

Заключение

Как уже говорилось выше, главная цель данного документа – оценка возможностей сканера McAfee Vulnerability Manager в сравнении с MaxPatrol (модуль Pentest) и Nessus. На основе результатов сканирования представленных в отчёте семи узлов можно сделать следующие выводы:

- Идентификация сервисов и приложений в сканере McAfee Vulnerability Manager реализована достаточно качественно, хотя и хуже чем у Nessus и MaxPatrol.

- Число ложных срабатываний McAfee Vulnerability Manager относительно невелико. В данном случае он показал второй результат.

- База проверок McAfee Vulnerability Manager не совсем адекватна данной задаче. Видно, что значительная часть пропусков обусловлена необходимостью аутентификации или отсутствием проверки в базе сканера. Прослеживается явная ориентированность данного сканера на работу в режиме аудита (сканирование с использованием учётной записи).

- В сканере McAfee Vulnerability Manager довольно слабый «движок» анализа web-приложений в части «контента».

- Имеются явные проблемы с механизмом подбора паролей у McAfee Vulnerability Manager.

- MaxPatrol лишний раз подтвердил свое лидерство в текущей ситуации на рынке продуктов управления уязвимостями.

- Довольно неплохие результаты показал сканер Nessus.

Следует заметить также, что было протестировано небольшое число прикладных сервисов (SNMP, Telnet, SSH, MySQL, почта с Web-интерфейсом, HTTP/HTTPS) с явным преобладанием НТТР-служб. Если оценивать результат сканера McAfee Vulnerability Manager отдельно по этим сервисам, то хороший результат получился для сервиса MySQL, чуть хуже – для HTTP (уязвимости приложений Apache, SQUID), результаты по остальным сервисам получились хуже.

Спойлер: мы раскрываем их любимые трюки