Инсайдерские угрозы в России 2008

Исследование показало, что ситуация с внутренней безопасностью в российских компаниях и учреждениях близка к критической.

Аналитический центр компании Perimetrix представляет результаты нового исследования в области внутренней информационной безопасности (ИБ) в России. Этой теме неспроста уделено столь пристальное внимание. Как станет ясно дальше, именно внутренние нарушители являются самой опасной угрозой ИБ. Практика показывает, что ущерб от утечек и искажения конфиденциальной информации исчисляется десятками миллионов и даже миллиардами долларов. В то же время потери от вирусов, хакеров и других внешних атак на порядки ниже.

Нашим проектом заинтересовалось множество организаций, от небольших фирм, до государственных ведомств и гигантских по размеру и обороту компаний. В результате, в исследовании приняли участие специалисты 472 учреждений из различных сфер деятельности.

Сотрудники департаментов ИТ и ИБ уже осведомлены о рисках и убытках, которые несут инсайдеры. И специалисты не сидят, сложа руки. Многие организации расширяют возможности своих систем безопасности, устраняя имеющиеся бреши. Мы отмечаем значительный рост оснащенности компаний комплексными решениями по защите от внутренних нарушителей. Такие компании исчисляются уже не единицами процентов как в прошлые годы, а десятками процентов.

Тем не менее, проблем хватает. Устаревшие системы, внедрявшиеся в начале века, уже не достаточно эффективно противостоят нарушителям. Потому что изменился сам характер угроз. К примеру, раньше инсайдеры чаще всего использовали сетевые службы (электронную почту, Интернет и пр.), а сейчас просто копируют нужные документы на USB-носители и уносят их в кармане. Помимо этого, участились и случаи халатных утечек. Лояльные работники выносят с работы те же USB-накопители или ноутбуки, а затем теряют технику и всю конфиденциальную информацию вместе с ней. Кроме того, подразделениям ИБ не хватает квалифицированных кадров, особенно для борьбы с внутренними нарушителями. Также имеются определенные трудности с внедрением новых продуктов безопасности в существующие информационные системы.

Мы рассчитываем, что итоги исследования позволят российским организациям еще раз оценить собственные системы ИБ, обратить внимание на современные угрозы и новые методы борьбы с ними. Именно в этом заключается миссия аналитического центра компании Perimetrix.

Общие выводы

- Внутренние факторы заметно опережают внешние в рейтинге угроз ИБ. Наибольшие опасения специалистов вызывают утечки данных (76%) и халатность сотрудников (67%).

- Внутренние угрозы лидируют вполне закономерно, ведь всего 5% организаций не пострадали от утечек за прошедший год.

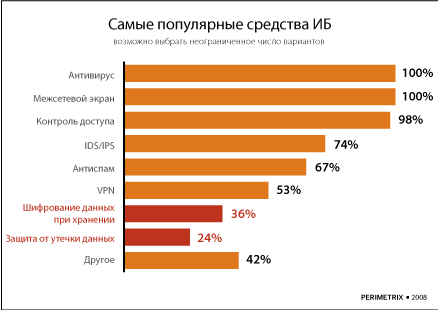

- 100% организаций оснащено антивирусным программным обеспечением и межсетевыми экранами, но лишь 24% имеют защиту от утечек, поэтому данные утекают с угрожающей регулярностью.

- Чаще всего инсайдеры крадут из компаний персональные данные (57%), детали конкретных сделок (47%) и финансовые отчеты (38%).

- Широко распространенные мобильные накопители (74%), а также электронная почта (58%) являются самыми популярными каналами утечек.

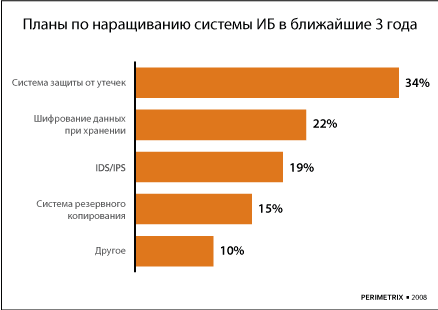

- В ближайшее время специалисты собираются исправлять критическую ситуацию с внутренней безопасностью. 34% компаний планируют принять на вооружение системы защиты от утечек, а 22% организаций собираются внедрить у себя шифрование данных при хранении.

Портрет респондента

Компания Perimetrix с 10 января по 10 февраля 2008 года провела опрос сотрудников 472 российских организаций. Респонденты отвечали на вопросы по электронной почте, в телефонных беседах, при личном интервью в своем офисе, а также заполняли online-анкеты на сайте SecurityLab. Выборка респондентов имеет уклон в сторону крупных и средних компаний.

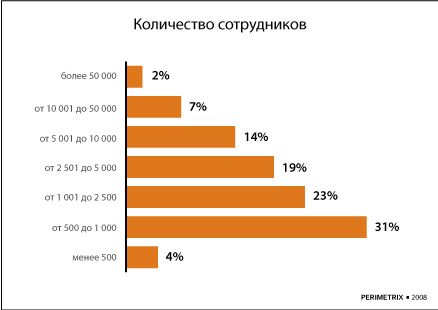

Количество сотрудников.

- Менее 500; 4%

- 500 – 1 000; 31%

- 1 001 – 2 500; 23%

- 2 501 – 5 000; 19%

- 5 001 – 10 000; 14%

- 10 001 – 50 000; 7%

- более 50 000; 2%

Предприятия малого бизнеса (менее 500 работников) малочисленны и составляют всего 4% респондентов. Чем крупнее организация, тем больший урон наносят утечки. Ведь крупные участники рынка в большей степени страдают от ухудшения репутации, когда становится известно об инциденте. Поэтому и в исследовании преобладают компании среднего (от 500 до 2,5 тыс. работников, 54% участников) и крупного (свыше 2,5 тыс. работников, 42%) бизнеса.

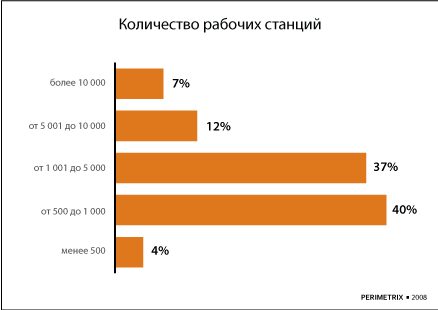

Число рабочих станций.

- Менее 500; 4%

- 500 – 1 000; 40%

- 1 001 – 5 000; 37%

- 5 001 – 10 000; 12%

- более 10 000; 7%

Уровень компьютеризации участвовавших в опросе организаций очень высок. Это видно из ответов респондентов на следующий вопрос . Компании до 500 рабочих станций составляют те же 4%, что и участники малого бизнеса. Доля фирм от 500 до 1 тыс. компьютеров значительно больше и равняется 40%. Почти столько же (37%) приходится на организации и учреждения от 1 тыс. до 5 тыс. рабочих станций.

Сфера деятельности организаций.

- Министерства и ведомства; 14%

- ТЭК; 19%

- Финансовые услуги; 26%

- D. Страхование; 4%

- E. Производство; 7%

- F. Телекоммуникации и ИТ; 21%

- G. Образование; 2%

- H. Торговля; 6%

- I. Другая; 1%

Что касается сферы деятельности компаний, лидерами являются сектор финансовых услуг (26%), ИТ и телекоммуникации (21%), а также ТЭК (19%). Немногим меньше (14%) приходится на различные государственные учреждения, министерства и ведомства. Фирмы-производители, предприятия торговли и страховые компании имеют долю от 7% до 4%, всего 2% - образовательные учреждения. 1% фирм не относится ни к одной из перечисленных сфер.

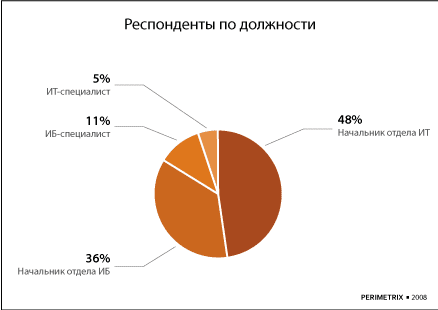

Должности респондентов.

- Начальник отдела ИБ; 36%

- Начальник отдела ИТ; 48%

- ИБ-специалист; 11%

- ИТ-специалист; 5%

Среди респондентов исследования работники ИТ и ИБ составляют примерно равные группы с преобладанием руководящего состава . 53% сотрудников ИТ включают 48% начальников отделов и 5% служащих. В свою очередь 47% работников подразделений ИБ составляют 36% руководителей отделов и 11% специалистов. Таким образом, результаты исследования строятся с учетом мнений людей, которые определяют развитие систем ИБ в организациях.

Угрозы ИБ

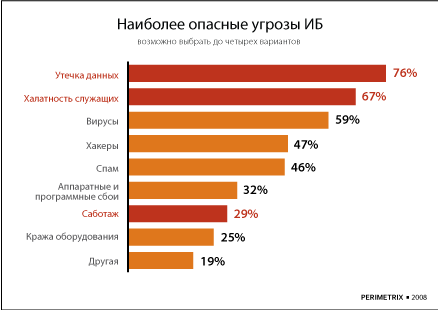

Один из основных вопросов, заданных респондентам, касается угроз ИБ. Участники исследования могли выбрать четыре различных фактора риска. Наибольшие опасения специалистов вызывают утечки данных (76%) и халатность пользователей (67%). Оба пункта достаточно тесно связаны. Ведь большое количество информации утекает не только по злому умыслу работников, но и из-за обычной невнимательности или халатности служащих. Нередко конфиденциальные данные пропадают вместе с забытыми ноутбуками, потерянными USB-накопителями и прочими мобильными носителями.

Наиболее опасные угрозы ИБ.

- Утечка данных; 76%

- Вирусы; 59%

- Халатность служащих; 67%

- Хакеры; 47%

- Саботаж; 29%

- Спам; 46%

- Аппаратные и программные сбои; 32%

- Кража оборудования; 25%

- Другое; 19%

Следующие угрозы по уровню озабоченности – это вирусы (59%) и хакеры (47%). Как видим, внутренние угрозы значительно опережают внешние. Это вызвано несколькими причинами. Во-первых, средний ущерб от 1 утечки по статистике оказывается заметно выше, чем урон, причиненный атакой извне. Во-вторых, проблемы внешних атак стали актуальными еще в середине девяностых. За прошедшее с тех пор время, компании научились бороться и с хакерами, и с вирусами. Участники исследования подтвердят далее, что сегодня большинство организаций имеют достаточно эффективные барьеры для противодействия внешним угрозам. Инсайдеры же – явление относительно новое, изученное не всеми специалистами ИБ, а потому опасное вдвойне.

Далее в рейтинге угроз ИБ с 46% следует нежелательная корреспонденция, отравляющая жизнь не только компаниям всех рангов, но и обычным пользователям Интернета. Большой процент респондентов (32%), высказавшихся за программные и аппаратные сбои, говорит о том, что требование непрерывности бизнеса является одним из ключевых в современном деловом мире. Остановка операций на долгий срок (а в некоторых областях и несколько часов – целая вечность) может повлечь огромные убытки.

Саботажники получили 29% голосов, а кража оборудования набрала всего 25% процентов. Очевидно, обеспечить физическую безопасность оборудования значительно легче, чем уберечь от кражи нематериальный ресурс – информацию.

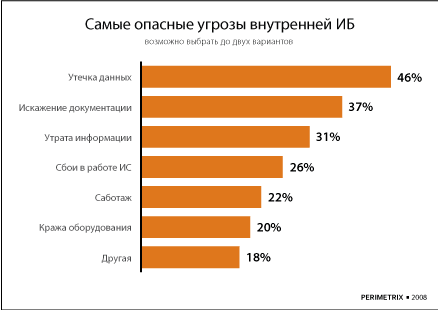

Инсайдерские угрозы

Следующий набор вопросов касается внутренних угроз ИБ. На каждый вопрос респонденты могли указать по 2 ответа. Наиболее опасную внутреннюю угрозу представляет опять же утечка данных (корпоративных секретов, интеллектуальной собственности и пр.). Этот фактор выбрала почти половина специалистов (46%). Близкие по смыслу угрозы, искажение документации и утрата информации, набрали соответственно 37% и 31%. Чуть менее опасны, по мнению ИБ- и ИТ-специалистов, сбои в работе информационных систем (ИС, 26%) и саботаж (22%). 20% в пункте кража оборудования говорит о том, что собственные сотрудники воруют технические устройства значительно меньше, чем информацию. Вынести электронный файл легче и прибыльнее, чем, к примеру, сетевое оборудование. Внутренние угрозы, не перечисленные выше, набрали в сумме 18%.

Наиболее опасные внутренние угрозы.

- Утечка данных; 46%

- Искажение документации; 37%

- Сбои в работе ИС; 26%

- Саботаж; 22%

- Утрата информации; 31%

- Кража оборудования; 20%

- Другое; 18%

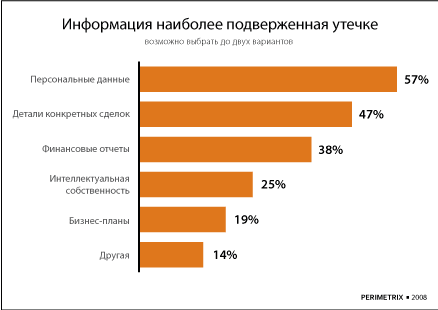

Что же чаще всего утекает из организаций? Можно предположить, что интеллектуальная собственность и корпоративные секреты. Оказывается, не совсем так . Еще чаще (57%) крадут персональные данные. Это тоже не удивительно. В последние годы известно немало случаев, когда крупные утечки персональных данных клиентов случались в отечественных банках. В скандальных новостях оказались замешаны даже гиганты кредитной сферы, а также известные игроки на рынке телекоммуникационных услуг. Вслед за персональными данными действительно идут детали конкретных сделок (47%), финансовые отчеты (38%) и интеллектуальная собственность (25%). Бизнес-планы набрали 19%, а прочие информационные ресурсы – 14%.

Информация, которая утекает чаще всего.

- Персональные данные; 57%

- Финансовые отчеты; 38%

- Интеллектуальная собственность; 25%

- Бизнес-планы; 19%

- Детали конкретных сделок; 47%

- . Другая; 14%

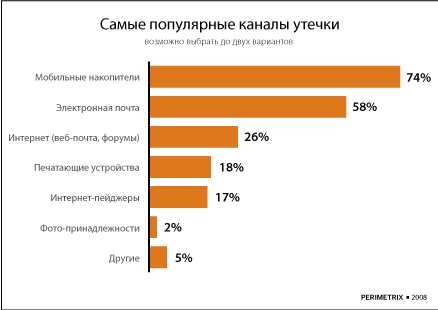

Мобильные накопители (74%) – безусловный лидер среди других способов украсть информацию (см. рис. 8). Действительно, с развитием данной области, миниатюрные накопители большой емкости на основе флеш-памяти или магнитных пластинах стали буквально общедоступными. За цену менее 100 долларов в компьютерном магазине легко приобрести гаджет, которым еще несколько лет назад мог обладать только Джеймс Бонд. Удобное подключение к компьютеру, большая пропускная способность интерфейса, высокая емкость, размер со спичечный коробок – современные носители обладают всеми необходимыми для инсайдера качествами.

Каналы утечки данных.

- Мобильные накопители; 74%

- Электронная почта; 58%

- Интернет-пейджеры; 17%

- Интернет (веб-почта, форумы); 26%

- Печатающие устройства; 18%

- Фото-принадлежности; 2%

- Другие; 5%

Еще один популярный канал утечек – это электронная почта. Электронная почта (58%) широко распространена, а потому пользуется спросом среди инсайдеров. Доступ к электронной почте имеет практически каждый сотрудник, работающий на компьютере с выходом в Интернет (а иногда и без выхода в Глобальную сеть). Кроме того, пользоваться почтой удобно, а информация доставляется практически мгновенно. В то же время далеко не все фирмы фильтруют почтовый трафик на предмет конфиденциальных данных, а те компании, которые все же используют контентную фильтрацию, страдают от ее низкого уровня эффективности.

Заметно ниже распространенность вeб-почты, онлайн-форумов и других Интернет-ресурсов (26%). Это объясняется ограничениями на доступ в Сеть, которые имеются в большинстве организаций. Даже если руководители компаний не беспокоятся об утечках, немногие позволяют сотрудникам свободную навигацию в Интернете. Только для того, чтобы работники не проводили время в непрофильных конференциях и на развлекательных сайтах. Аналогичная ситуация с интернет-пейджерами (17%). Примерно столько же (18%) взяли печатающие устройства. Фото-принадлежности набрали всего 2%. Конечно, ведь инсайдерам не слишком удобно работать с фотоаппаратами.

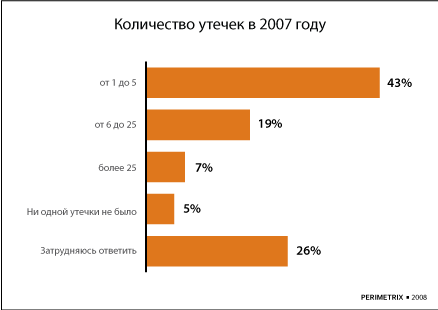

Количество утечек за год.

- Ни одной утечки не было; 5%

- 1-5; 43%

- 6-25; 19

- Более 25; 7%

- Затрудняюсь ответить; 26%

В вопросе о количестве утечек в организациях за год, среди респондентов единства не было . 26% специалистов затрудняются сказать, сколько внутренних инцидентов произошло в их компаниях. Тем не менее, 3/4 респондентов сумели определиться с количеством утечек. Наибольший процент (43%) набрал вариант ответа от 1 до 5 инцидентов. И хотя утечки можно сосчитать по пальцам, даже 3-4 кражи данных это действительно много. Ведь всего один инцидент приносит огромный ущерб. Так же многочисленной (19%) получилась группа компаний, допустивших от 6 до 25 утечек в 2007 году. Отметим, что более 25 утечек допустили 7% компаний. Ни одного инцидента не зарегистрировали лишь 5% фирм.

Средства защиты

Отвечая на вопрос о наиболее опасных угрозах ИБ, респонденты данного исследования поставили на первое место утечки и халатность служащих. При этом атаки хакеров и вирусная активность заметно отстали. Анализируя ответы на вопрос о средствах ИБ (см. рис. 10), можно найти следующее объяснение сложившейся ситуации. Все опрошенные организации используют антивирусы и межсетевые экраны. Значит, в большей или меньшей степени все защищены и от вирусов, и от хакеров. Отличия заключаются лишь в реализации программных средств. Кроме того, 98% компаний применяют контроль доступа, 74% - системы обнаружения/предотвращения вторжений (IDS/IPS) и 53% - VPN-соединения. Данные меры также снижают шансы хакеров и вредоносного кода на успех. Получается, от внешних угроз защищают сразу несколько различных технологий. И в то же время организации оказываются беззащитными перед столь актуальными внутренними угрозами. Ведь только 36% компаний шифрует данные при хранении, а системами защиты от утечек оснащены и того меньше, 24% фирм. Впору говорить о халатности работников подразделений ИБ!

Распространенные средства ИБ.

- Антивирус; 100%

- Межсетевой экран; 100%

- Контроль доступа; 98%

- Антиспам; 67%

- IDS/IPS; 74%

- VPN; 53%

- Защита от утечки данных; 24%

- Шифрование данных при хранении; 36%

- Другое; 42%

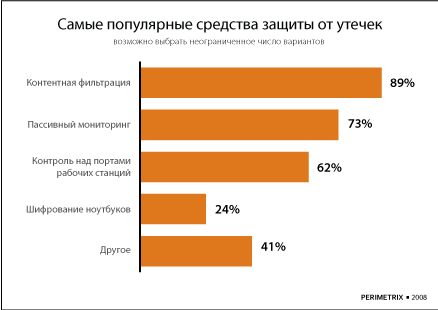

Интересно было узнать, какие же средства используют те 24% компаний, которые позаботились о защите от внутренних нарушителей, и как они сами оценивают эффективность принятых мер . Естественно, база респондентов сократилась примерно в 4 раза и составила 113 организаций. Эффективность используемых средств защиты специалисты оценивали по 3-уровневой шкале (низкие результаты, средние или высокие).

Средства защиты от утечки данных.

- Контентная фильтрация; 89%

- Шифрование ноутбуков; 24%

- Контроль над портами рабочих станций; 62%

- Пассивный мониторинг; 73%

- Другое; 41%

Самым популярным (89%), при этом и самым неэффективным средством стала контентная фильтрация. Действительно, один из самых старых методов достаточно легко реализовать. Но никуда не деться и от недостатков. Машина элементарно не сможет распознать не только зашифрованный текст, но и написанный на смеси русских, латинских букв и специальных символов.

Эффективность используемых средств защиты от утечки.

- Контентная фильтрация; низкая

- Шифрование ноутбуков; высокая

- Контроль над портами рабочих станций; средняя

- Пассивный мониторинг; средняя

Но и это не самая главная проблема. В целом, эффективность систем контентной фильтрации составляет не более 80%. Это означает, что в 20% случаев утечка произойдет незамеченной. А, кроме того, каждое пятое предупреждение об инциденте будет ложным.

Далее, система контентной фильтрации, установленная на каком-либо шлюзе будет сканировать лишь проходящий трафик. Данные же на рабочей станции остаются беззащитными. Достаточно воткнуть USB-носитель и скачать все нужные документы. Ну и, наконец, контентная фильтрация никак не поможет сохранить конфиденциальные сведения, которые остались на потерянном ноутбуке или резервном носители. А такие происшествия случаются сплошь и рядом.

Пассивный мониторинг (73%) и контроль над портами рабочих станций (62%) также распространены, а их эффективность респонденты оценивают на среднем уровне. Впрочем, именно мобильные носители, прежде всего USB-устройства, являются излюбленными инструментами инсайдеров. Поэтому и контроль над портами компьютеров можно признать недостаточно используемым. Единственное средство, которое специалисты назвали высокоэффективным – шифрование ноутбуков, распространено слабо, всего в 24% компаний текущей выборки. Другими словами, примерно в 6% организаций, принявших участие в исследовании.

Необходимо отметить, что участники исследования не были ограничены в количестве ответов на вопросы о мерах защиты, т.е. были перечислены все имеющиеся в компаниях средства.

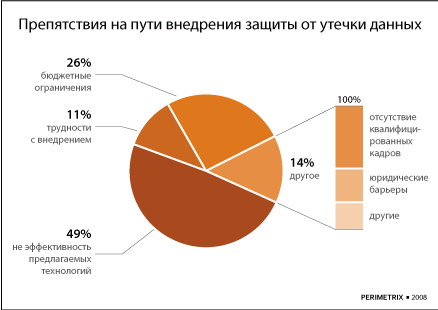

Почему же уровень использования средств защиты от утечек столь низок? Специалисты называют множество причин. Самый популярный ответ - неэффективность предлагаемых технологий (49%). Далее идут «традиционные» бюджетные ограничения (26%) и трудности с внедрением (11%).

Препятствия на пути внедрения защиты от утечки данных.

- Неэффективность предлагаемых технологий; 49%

- Бюджетные ограничения; 26%

- Трудности с внедрением; 11%

- Юридические барьеры; 4%

- Отсутствие квалифицированных кадров; 7%

- Другие; 2%

- Никакие; 1%

Однако вернемся к вопросам эффективности используемых средств защиты. Шифрование ноутбуков было признано эффективной мерой. Но тогда не понятно, почему криптографию используют так редко (лишь 24% респондентов)? Вряд ли это бюджетные ограничения, поскольку программы для шифрования содержимого жестких дисков не так уж и дороги, и достаточно широко представлены на рынке. Трудности внедрения также не должны пугать, ведь установить программу шифрования после настройки операционной системы займет минимум времени ИТ-сотрудника даже невысокой квалификации. Вариант отсутствия квалифицированных кадров тоже назывался респондентами и набрал 7%. Еще меньше (4%) получили юридические барьеры. Вероятно, специалисты опасаются, что защита от утечек потребует вмешательства в личную жизнь работников, ведь контролироваться будет вся деятельность сотрудников, в том числе и частная переписка.

Представляется, что почти половина респондентов, упомянувшая неэффективность, говорила об устаревших технологиях – контентной фильтрации или электронных метках. Действительно, методы лингвистического анализа уже не отвечают современным требованиям. Ведь с появлением карманных накопителей утечки непосредственно с рабочей станции обогнали сетевые угрозы. А электронные метки в чистом виде не предоставляют никакой гибкости. Все возможные действия системы заранее предопределены. В результате ухудшается производительность труда служащих, разрастается бюрократия, нарушается баланс между бизнесом и безопасностью.

Тем не менее, сегодня существуют и более прогрессивные технологии. Например, концепция Secret Documents Lifecycle (SDL) подразумевает объединение лучших черт разработанных ранее методик. Электронные метки используются для защиты уже классифицированных файлов, а контентная фильтрация для входящих или новых документов. Кроме того, вся информация хранится не в открытом, а в зашифрованном виде в специальном хранилище. Таким образом, SDL предлагает исключительно высокую эффективность: 100% при защите классифицированных данных.

Классификация данных

Ряд вопросов, адресованных специалистам, касается классификации данных. Классификация – одна из ключевых технологий на пути создания эффективной защиты от утечек. И 42% опрошенных утверждают, что данная методика очень помогает в деле защиты конфиденциальной информации. 35% думают, что скорее помогает. Таким образом, 77% экспертов положительно оценивают классификацию. Негативно настроено всего 23%, из которых лишь 4% считают, что технология бесполезна.

Помогает ли классификация поднять эффективность защиты от утечки данных.

- Да, очень помогает; 42%

- Скорее помогает, чем нет; 35%

- Нет, вообще не помогает; 4%

- Скорее не помогает, чем помогает; 19%

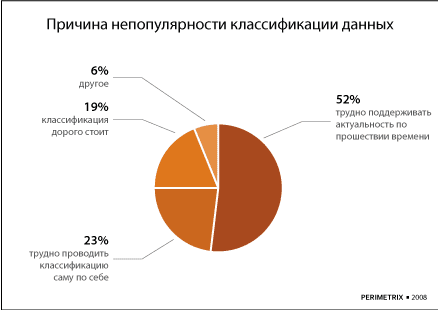

Тем не менее, использовать классификацию непросто. Основных сложностей три. Большинство респондентов (52%) говорит о том, что актуальность классификации сложно поддерживать по прошествии некоторого времени. 23% считают трудным сам процесс классификации. Еще 19% испытывают сомнения из-за высокой стоимости классификации.

Основные причины непопулярности классификации данных.

- Трудно поддерживать актуальность по прошествии времени; 52%

- Классификация дорого стоит; 19%

- Трудно проводить классификацию саму по себе; 23%

- Другое; 6%

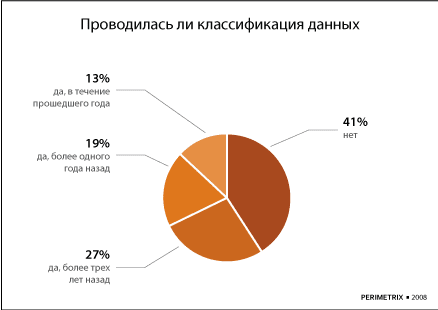

Помимо перечисленных на рис. 15, есть еще одна причина, почему классификация остается несколько недооцененной в подразделениях ИБ. Технология очень требовательна к актуальности данных. Классификация требует регулярного обновления сведений о степени секретности документов. Однако на практике собственно разделение по классам производится достаточно редко, что подтверждают ответы респондентов .

Когда проводилась классификация данных.

- Да, более тех лет назад; 27%

- Да, более 1 год назад; 19%

- Да, в течение прошедшего года; 13%

- Не проводилась; 41%

41% организаций не проводил классификацию вообще. 27% компаний классифицировали данные более 3 лет назад, 19% - более года назад. И лишь 13% фирм проводили классификацию в течение последнего года. Только в 1 компании из 8 данные классифицированы более или менее точно. Об актуальности сведений годовой и более давности не приходится и говорить.

Направление движения рынка

Если проанализировать ответы специалистов, принявших участие в исследовании, станет ясно, ситуация в сфере ИБ неудовлетворительная. Особенно в части утечек данных. Тем не менее, респонденты решительно настроены укреплять электронную безопасность, но каждый по-своему. Ответы на последний вопрос наглядно демонстрируют, в каком направлении организации собираются развивать отрасль ИБ в ближайшее время. Сотрудники отделов ИТ и ИБ могли бы перечислить многие мероприятия. Поэтому, чтобы выявить наиболее важные направления, количество вариантов ответа было ограничено всего одним.

Какие компоненты системы ИБ планируется улучшить или добавить в ближайшие 3 года.

- Систему защиты от утечек; 34%

- Шифрование данных при хранении; 22%

- Систему резервного копирования; 15%

- IDS/IPS; 19%

- Другое; 10%

Нет ничего удивительного, что большая часть специалистов (34%) рассчитывает укрепить защиту от утечек. Это просто необходимо, ведь инсайдеры представляют наиболее опасную угрозу. На втором месте с 22% идет шифрование данных – тоже весьма эффективное мероприятие от потери информации. Чуть меньше (19%) набрали комплексные инструменты ИБ - IDS/IPS. В 15% компаний планируют улучшить системы резервного копирования. А 10% респондентов назвали другие компоненты.

Заключение

Исследование показало, что ситуация с внутренней безопасностью в российских компаниях и учреждениях близка к критической. Лишь считанные проценты организаций избежали утечек в прошедшем году. Свыше четверти фирм зарегистрировали 6 и более внутренних инцидентов. А между тем, даже одна утечка может принести многомиллионные убытки. Согласно подсчетам аналитического центра Perimetrix, финансовый ущерб от потери персональных данных всего 1 человека обходится примерно в 200 долларов. А крупные компании теряют базы данных клиентов по несколько миллионов записей. Тогда счет убытками идет уже на миллиарды. Неудивительно, что специалисты и руководители отделов ИТ и ИБ называют утечки самой большой (76%) угрозой электронной безопасности.

Причина такого положения дел заключается в том, что лишь немногие организации (24%) используют системы защиты от утечек. А те, что используют, применяют, в основном, устаревшие малоэффективные комплексы, которые основываются на методах контентной фильтрации. Недооцененными остаются такие технологии как шифрование хранимых данных и классификация. Шифрование является эффективным, недорогим и доступным средством для предупреждения утечек. Классификация значительно сложнее, но без нее не построить качественной системы безопасности. Кроме того, классификация требует усилий по поддержанию своей актуальности. Ведь если классифицирование проводится достаточно редко, то эффективность использующих ее технологий значительно снижается.

Следует отметить положительную тенденцию. Организации знают о существующих брешах в системах безопасности и намерены решительно с ними бороться. Уже в ближайшее время около трети компаний (34%) планируют внедрить у себя прогрессивные комплексы защиты от утечек. Примерно четверть компаний (22%) также собирается использовать шифрование данных. Эти меры вкупе с уже используемыми компонентами систем ИБ должны вывести безопасность на новый уровень и обеспечить всестороннюю защиту конфиденциальных данных, как от внешних нарушителей, так и от внутренних.