Отчет по уязвимостям за 2007 год

Информационный портал по безопасности SecurityLab опубликовал статистику по уязвимостям за 2007 год.

Валерий Марчук

www.SecurityLab.ru

Информационный портал по безопасности SecurityLab в 2007 году опубликовал 3109 уязвимостей в различном программном обеспечении, 882 эксплоита, 4825 описаний злонамеренного ПО и 5867 уведомлений безопасности от различных производителей.

Серверные приложения

Всего было опубликовано 747 уязвимостей в серверном программном обеспечении, что составило 23,21% от общего количества опубликованных уязвимостей.

1. Web сервера

|

Название |

Макс. опасность |

Кол-во уязвимостей |

Кол-во исправленных уязвимостей |

|

Apache HTTP Server |

Средняя |

7 |

6 |

|

Lotus Domino Web Server |

Средняя |

2 |

2 |

|

Microsoft IIS |

Средняя |

1 |

1 |

|

Sun One Web Server |

Средняя |

6 |

6 |

|

IBM HTTP Server |

Низкая |

4 |

4 |

|

Другие Web сервера |

Высокая |

28 |

18 |

В различных Web серверах было обнаружено 48 уязвимостей, из них 5 уязвимостей высокой степени опасности, 23 уязвимости средней степени опасности и 20 уязвимостей низкой степени опасности. Не устранено всего 11 уязвимостей: 2 уязвимости высокой степени опасности (MiniWeb HTTP Server и Xitami), позволяющие удаленное выполнение произвольного кода, 8 уязвимостей средней степени опасности, которые могут позволить злоумышленнику получить доступ к потенциально важным данным или вызвать отказ в обслуживании и 1 уязвимость низкой степени опасности (Apache).

2. Почтовые сервера

|

Название |

Макс. опасность |

Кол-во уязвимостей |

Кол-во исправленных уязвимостей |

|

CommuniGate Pro |

Низкая |

1 |

1 |

|

Ipswitch IMail Server |

Высокая |

3 |

2 |

|

Microsoft Exchange |

Критическая |

1 |

1 |

|

Sendmail |

Средняя |

1 |

1 |

|

MDaemon |

Средняя |

1 |

1 |

|

MailEnable |

Средняя |

3 |

2 |

|

Courier |

Высокая |

1 |

1 |

|

Другие |

Критическая |

21 |

14 |

Всего была обнаружено 32 уязвимости в почтовых серверах – 4 уязвимости критической степени опасности, 8 уязвимостей высокой степени опасности, 14 уязвимостей средней степени опасности и 6 уязвимостей низкой степени опасности. Всего не устранено 9 уязвимостей, из которых 1 уязвимость критическая (Mercury Mail Transport System), 1 уязвимость высокой степени опасности, 6 уязвимости средней степени опасности и 1 уязвимость низкой степени опасности.

3. Сервера баз данных

|

Название |

Макс. опасность |

Кол-во уязвимостей |

Кол-во исправленных уязвимостей |

|

IBM DB2 |

Средняя |

7 |

7 |

|

Informix |

Низкая |

1 |

1 |

|

InterBase/Firebird |

Средняя |

5 |

4 |

|

Microsoft SQL Server |

- |

0 |

0 |

|

MySQL |

Низкая |

6 |

6 |

|

Oracle |

Критическая |

6 |

5 |

|

PostgreSQL |

Низкая |

2 |

2 |

|

Другие |

Средняя |

6 |

5 |

Всего опубликовано 33 уязвимости – 1 уязвимость критической степени опасности (Oracle), 2 уязвимости высокой степени опасности (Oracle), 14 уязвимостей средней степени и 16 уязвимостей низкой степени опасности. Всего не устранено 3 уязвимости средней степени опасности (Borland InterBase, Oracle и FrontBase Relational Database Server).

4. Другое серверное ПО

|

Название |

Макс. опасность |

Кол-во уязвимостей |

Кол-во исправленных уязвимостей |

|

DNS сервера |

Критическая |

12 |

11 |

|

FTP сервера |

Высокая |

19 |

10 |

|

IDS системы |

Критическая |

11 |

11 |

|

VPN |

Средняя |

3 |

2 |

|

Аппаратные устройства |

Высокая |

63 |

40 |

|

Игровые сервера |

Высокая |

23 |

4 |

|

Межсетевые экраны |

Высокая |

10 |

10 |

|

Прокси сервера |

Высокая |

14 |

13 |

|

Системы контроля и мониторинга |

Высокая |

36 |

33 |

|

Системы удаленного управления |

Средняя |

9 |

9 |

|

Системы управления доступом |

Критическая |

7 |

6 |

|

Виртуализационное ПО |

Средняя |

5 |

5 |

|

Сервера приложений |

Высокая |

34 |

27 |

|

Другие серверные приложения |

Критическая |

388 |

321 |

Всего обнаружено 634 уязвимости, из которых не устранено 132 уязвимости: 25 уязвимостей высокой степени опасности, которые позволяют злоумышленнику скомпрометировать целевую систему, 31 уязвимость средней степени опасности и 76 уязвимостей низкой степени опасности.

Клиентские приложения

В клиентских приложениях было обнаружено 816 уязвимостей, что составил 25.47% от общего количества уязвимостей.

1. Браузеры

|

Название |

Макс. опасность |

Кол-во уязвимостей |

Кол-во исправленных уязвимостей |

|

Konqueror |

Средняя |

6 |

5 |

|

Microsoft Internet Explorer |

Критическая |

19 |

12 |

|

Mozilla Firefox |

Критическая |

20 |

16 |

|

Netscape |

Высокая |

3 |

3 |

|

Opera |

Критическая |

10 |

9 |

|

Другие |

Критическая |

5 |

4 |

Всего обнаружено 63 уязвимости в браузерах, из которых 14 уязвимостей не было устранено: 1 уязвимость в браузере Konqueror, 7 уязвимостей в Microsoft Internet Explorer, 4 уязвимости в Mozilla Firefox, 1 одна уязвимость в Opera и 1 в Apple Safari. Все не устраненные уязвимости низкой степени опасности.

2. Другое клиентское ПО

|

Название |

Макс. опасность |

Кол-во уязвимостей |

Кол-во исправленных уязвимостей |

|

FTP клиенты |

Высокая |

7 |

3 |

|

Instant Messenger и IRC клиенты |

Высокая |

36 |

13 |

|

Архиваторы |

Высокая |

21 |

12 |

|

Игры |

Высокая |

16 |

8 |

|

Мультимедийные приложения |

Критическая |

89 |

45 |

|

Офисные приложения |

Критическая |

60 |

42 |

|

Персональные межсетевые экраны |

Высокая |

8 |

6 |

|

Почтовые клиенты |

Критическая |

21 |

18 |

|

Средства разработки |

Высокая |

48 |

33 |

|

Виртуализационное ПО |

Средняя |

3 |

2 |

|

ActiveX компоненты |

Критическая |

162 |

61 |

|

Антивирусы |

Критическая |

60 |

58 |

|

Другие клиентские приложения |

Критическая |

222 |

151 |

Всего было обнаружено 753 уязвимости, из которых устранено только 452 уязвимости.

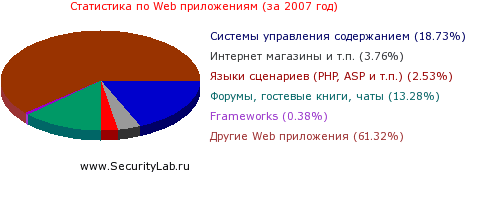

Web приложения

Всего SecurityLab опубликовал 1303 уязвимости в Web приложениях.

| Название |

Макс. опасность |

Кол-во уязвимостей |

Кол-во исправленных уязвимостей |

|

Интернет магазины |

Высокая |

49 |

10 |

|

Системы управления содержанием (CMS) |

Высокая |

244 |

80 |

|

Форумы, чаты, блоги, галереи |

Высокая |

173 |

38 |

|

Другие Web приложения |

Высокая |

799 |

248 |

|

Frameworks |

Высокая |

5 |

4 |

|

Языки сценариев (PHP, ASP) |

Средняя |

33 |

24 |

В 2007 году в PHP было опубликовано 20 уязвимостей низкой и средней степени опасности, из которых 5 уязвимостей низкой степени опасности не было устранено.

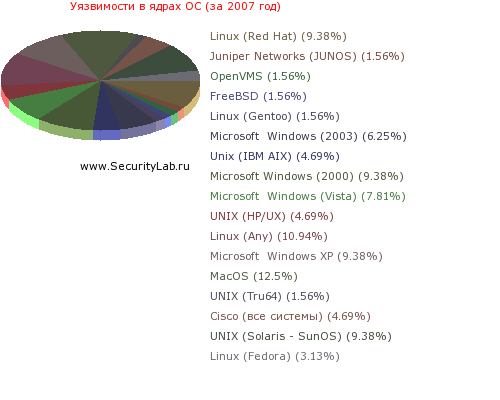

Уязвимости в ядрах ОС

| ОС |

Макс. опасность |

Кол-во уязвимостей |

Кол-во исправленных уязвимостей |

|

FreeBSD |

Средняя |

4 |

3 |

|

Cisco |

Критическая |

49 |

43 |

|

Linux kernel |

Средняя |

35 |

35 |

|

Linux Debian |

Низкая |

1 |

1 |

|

Linux Fedora |

Низкая |

4 |

4 |

|

Gentoo Linux |

Высокая |

7 |

7 |

|

Linux Red Hat |

Низкая |

6 |

6 |

|

SuSE Linux |

Низкая |

1 |

1 |

|

Linux rPath |

Низкая |

2 |

2 |

|

Ubuntu Linux |

Низкая |

1 |

1 |

|

Mac OS X* |

Критическая |

29 |

18 |

|

Microsoft Windows Vista |

Критическая |

18 |

16 |

|

Microsoft Windows 2003 |

Критическая |

33 |

30 |

|

Microsoft Windows XP |

Критическая |

35 |

29 |

|

Microsoft Windows 2000 |

Критическая |

28 |

26 |

|

Novell NetWare |

Низкая |

1 |

1 |

|

OpenVMS |

Средняя |

3 |

3 |

|

HP-UX |

Критическая |

12 |

10 |

|

IBM IAX |

Средняя |

14 |

13 |

|

OpenBSD |

Критическая |

6 |

5 |

|

Sun Solaris |

Высокая |

58 |

56 |

|

HP Tru64 Unix |

Низкая |

5 |

5 |

|

Juniper Networks (JUNOS) |

Средняя |

1 |

1 |

* Примечание: мы считаем количество уведомлений безопасности, опубликованы на SecurityLab и не учитываем количество уязвимостей, описанных в одном уведомлении.

Всего не устранено 37 уязвимостей, из них 1 уязвимость высокой степени опасности и 1 средней в Sun Solaris, 6 уязвимостей низкой степени опасности в Cisco IOS, 1 уязвимость низкой степени опасности в FreeBSD, 1 уязвимость низкой степени опасности в Linux Fedora, 1 уязвимость высокой степени опасности, 1 средней и 8 уязвимостей низкой степени в Mac OS X, 2 уязвимости низкой степени опасности в Windows Vista, 3 уязвимости низкой степени опасности в Windows Server 2003, 1 уязвимость средней и 5 уязвимостей низкой степени опасности в Windows XP и 2 уязвимости низкой степени опасности в Windows 2000, 1 уязвимость критической и 1 средней степени опасности в HP-UX, 1 уязвимость низкой опасности в IBM AIX, и 1 одна уязвимость низкой опасности в OpenBSD.

Уведомления безопасности от производителей

Всего было опубликовано 5867 уведомления безопасности. Хотелось бы отметить следующих производителей:

| Производитель | Кол-во уведомлений |

|

4268 | |

|

368 | |

|

306 | |

|

222 | |

|

204 | |

|

132 | |

|

69 | |

|

64 | |

|

45 | |

|

42 | |

|

24 | |

|

23 | |

|

15 |

Заключение

В 2007 году большой интерес был проявлен к уязвимостям в клиентских и Web приложениях. Хорошим примером проявления такого интереса является большое количество обнаруженных уязвимостей в ActiveX компонентах и массовые компрометации Web приложений. Также замечен повышенный интерес хакеров к виртуализационному программному обеспечению.