Управление карантином доступа к сети (часть 2 из 2)

В предыдущей статье я рассказал о принципах работы карантина удаленного доступа к сети (NAQC) и подробно описал процесс установки. В этой завершающей статье мы завершим установку NAQC, обсудим, какие изменения в области NAQC внесет выпуск ISA Server 2004, и принцип работы карантина в ISA Server

автор Jonathan Hassell

В предыдущей статье я рассказал о принципах работы карантина удаленного доступа к сети (NAQC) и подробно описал процесс установки. В этой завершающей статье мы завершим установку NAQC, обсудим, какие изменения в области NAQC внесет выпуск ISA Server 2004, и принцип работы карантина в ISA Server.

Продолжим там, где мы остановились.

Доставка профиля удаленным пользователям

Из профиля, созданного нами в предыдущей статье, создается исполняемый файл, который можно доставить удаленным пользователям и заставить выполнятся автоматически. Есть несколько вариантов доставки этого исполняемого файла пользователям.

Вы можете прикрепить исполняемый файл к электронной почте, или, что еще лучше, добавить ссылку к нему, если он расположен на каком-либо web-сервере. В электронном сообщении вы можете написать, как запустить файл и использовать новый модуль соединения. Вы также можете заставить исполняемый файл запускаться при входе/выходе из системы, но для этого понадобится, чтобы пользователи либо соединялись при помощи дозвона (dial-up), либо удаленно входили в вашу внутреннюю сеть.

Какой бы метод вы не выбрали для доставки профиля пользователям, вам следует поместить последнюю версию исполняемого файла на изолированном ресурсе, чтобы клиенты, не отвечающие требованиям базового скрипта, могли скачать последнюю версию, не нарушая целостности вашей сети.

Создание политики карантина

Последний шаг в процессе установки – создание фактической политики карантина в рамках RRAS. В этой главе мы создадим политику карантина в RRAS, имея ввиду, что исполняемый файл профиля расположен на изолированном web-ресурсе.

Если RRAS настроен на использование источника опознания Windows (Windows authentication provider), тогда он использует либо Active Directory, либо NT 4 домены (RRAS должен быть запущен на Windows Server 2003; ему не следует принадлежать к Active Directory-домену) для опознания пользователей. Если RRAS настроен на использование RADIUS, тогда сервер RADIUS должен быть запущен на Windows Server 2003 системе с работающим IAS. Кстати, IAS также использует Active Directory и NT 4 домены для опознания пользователей.

Настройка RRAS

- Откройте менеджер RRAS.

- В левой панели кликните мышкой на Политика Удаленного Доступа (Remote Access Policies), а затем выберите Новая Политика Удаленного Доступа (New Remote Access Policy).

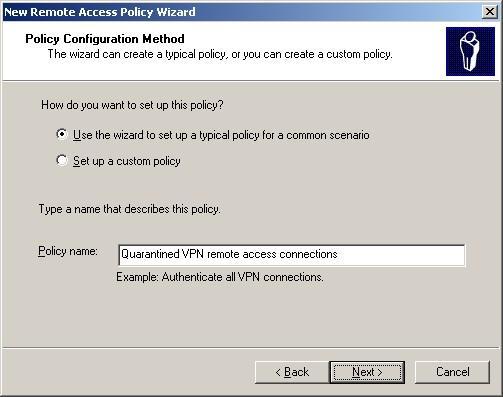

- При появлении окна Способ Настройки Политики (Policy Configuration Method), введите в строке «Quarantined VPN remote access connections» (Изолированные удаленные соединения с VPN), либо ваше собственное название, как показано на Рис. 4:

Рис. 4: Способ настройки политики

- Далее следует окно Способ Доступа (Access Method). Выберите VPN и нажмите далее (Next).

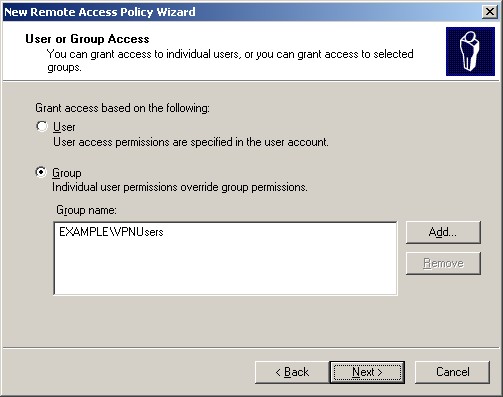

- В окне Пользовательский или Групповой Доступ (User or Group Access) выберите Группа (Group) и нажмите Добавить (Add).

- Введите имена групп, которым хотите разрешить доступ с помощью VPN в вашу сеть. Если все пользователи домена могут получать доступ, введите Everyone или Authenticated Users. Предположим, что есть группа VPNUsers на данном домене, которая имеет право доступа к сети. Нажмите ОК.

- Когда возвратитесь в предыдущее окно, вы увидите введенную вами группу в списке, как показано на Рис. 5:

Рис. 5: Пользовательский или групповой доступ

- Далее следует окно Способ Опознания (Authentication Method). Чтобы не усложнять наш пример, выберите протокол опознания MS-CHAP v2, который установлен по умолчанию. Жмите Далее.

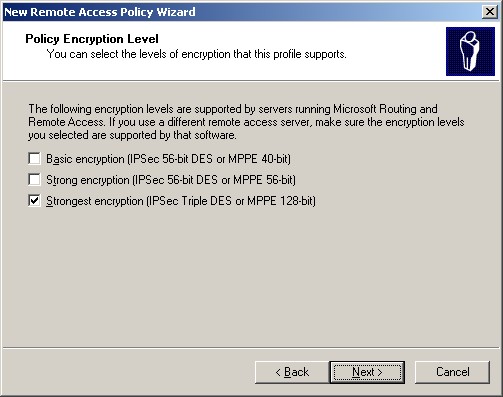

- В окне Уровень Шифрования Политики (Policy Encryption Level) выберите Самое Прочное Шифрование (Strongest Encryption), как показано на Рис. 6:

Рис. 6: Уровень шифрования политики

- Завершите настройку, нажав Завершить (Finish).

Выбор атрибутов для карантина

Теперь следует выбрать атрибуты, приписываемые сессии карантина:

- В менеджере RRAS кликните правой кнопкой мыши на новую политику «Изолированные удаленные соединения с VPN» и выберите Свойства (Properties) из контекстного меню.

- Выберите Дополнительно (Advanced) и нажмите Добавить, чтобы включить еще один атрибут в список.

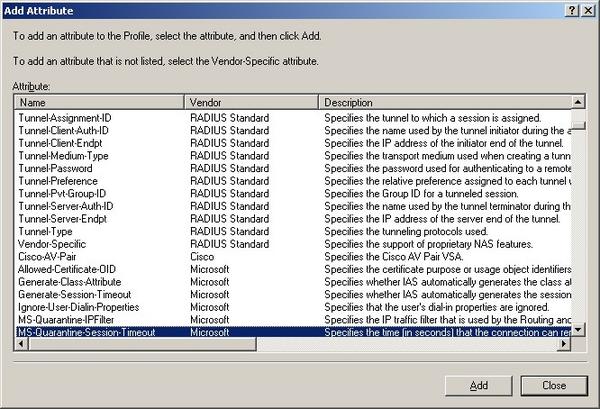

- Появляется окно Добавить Атрибут, как показано на Рис. 7:

- Кликните на MS-Quarantine-Session-Timeout и нажмите Добавить.

- В окне Информация об Атрибуте введите время сессии карантина в поле Атрибут. В качестве примера введите 60 (время измеряется в секундах). Нажмите ОК дважды, чтобы вернуться в окно Дополнительно.

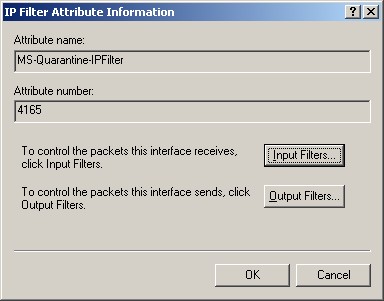

- Нажмите Добавить. В списке атрибутов кликните на MS-Quarantine-IPFilter нажмите еще раз Добавить. Вы увидите окно Информация об Атрибуте IP Filter (Фильтр IP-адресов), как показано на Рис. 8:

Рис. 8: Информация об Атрибуте Фильтра IP-адресов

- Нажмите Ввести Фильтры (Input Filters), и вы увидите окно Входящие Фильтры (Inbound Filters).

- Нажмите Новый (New), чтобы добавить первый фильтр. Появляется окно Добавить Фильтр IP. В поле Протокол (Protocol) выберите TCP. В поле Удаленный Порт (Destination Port) введите 7250 и нажмите ОК.

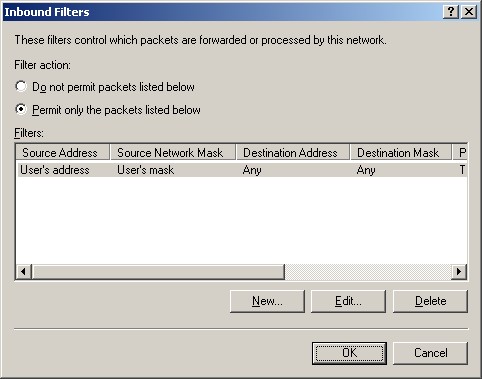

- Вернувшись в окно Входящие Фильтры, выберите переключатель «Разрешать только приведенные ниже пакеты» (Permit only the packets listed below), как показано на Рис. 9:

Рис. 9: Входящие Фильтры

- Нажмите Новый и добавьте фильтры для DHCP, DNS и WINS трафика, повторив предыдущие шаги и вставив нужные номера портов.

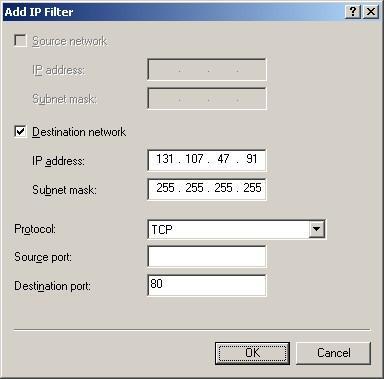

- Нажмите Новый и добавьте фильтр для изолированного ресурса, например web-сервера, где находится исполняемый файл профиля. Введите соответствующий IP-адрес в Удаленная Сеть (Destination Network), как показано на Рис. 10:

Рис. 10: Добавить Фильтр IP

- Наконец, нажмите ОК в окне Входящие Фильтры, чтобы сохранить список фильтров.

- В окне Редактировать Профиль Дозвона нажмите ОК, чтобы сохранить настройки профиля.

- Затем, чтобы сохранить изменения политики, нажмите ОК еще раз.

Исключения в правилах

Несмотря на преимущества подключения всех пользователей через сессию карантина до проверки их настроек, могут возникнуть логические и политические несогласия в вашей организации, способные внести изменения в правила. Самым простым способом исключить пользователя или группу пользователей из участия в карантине – создать группу исключения с помощью Active Directory.

Создав такую группу, создайте еще одну политику, относящуюся к группе исключения, настроив ее так же, как мы настроили политику удаленного доступа карантина. Только на этот раз не создавайте или не настраивайте либо MS-Quarantine-IPFilter, либо MS-Quarantine-Session-Timeout атрибуты. Как только создадите политику, относящуюся к группе исключения, разместите ее так, чтобы она выполнялась до политики, обеспечивающей карантин остальным пользователям.

Расширение возможностей с помощью ISA Server 2004

Управление Карантином из ISA Server 2004 работает вместе со службой маршрутизации и удаленного доступа (RRAS), описанной в предыдущей статье. Разница в том, что с ISA Server вы можете потребовать, чтобы авторизующийся пользователь приписывался к изолированной VPN сети со строгими фильтрами, пока Менеджер Соединений не пошлет сообщение к ISA, подтверждая, что клиент прошел проверку. Так же как обычные соединения у NAQC, процесс карантина у ISA полагается на профили Менеджера Соединений и требует создания базового скрипта.

В ISA Server 2004 у вас есть два способа настроить функциональность карантина: вы можете включать карантин с помощью RRAS, что требует Windows Server 2003. Пользуясь этим способом, пользователи карантина проходят обычное опознание и проверку целостности и ISA Server разрешает им доступ в общую VPN сеть, только если они прошли проверку. Вы также можете включить карантин через сам ISA Server, и пользователи будут использовать интегрированную Изолированную VPN Сеть, а также любые фильтры, связанные с ней. Главное отличие этого способа – то, что вы можете использовать режим карантина на любом компьютере с ISA Server, а не только с Windows Server 2003.

Карантин ISA Server имеет лучше настроенный режим ожидания, позволяя клиентам оставаться в VPN сети определенное количество секунд до разъединения, а также поддерживает список исключений, идентифицирующий пользователей (либо с помощью Active Directory, либо сервера RADIUS), которые могут не проходить карантин.

Слушающие компоненты карантина были специально обновлены для поддержки ISA Server и находятся в ISA Server 2004 Resource Kit, который можно взять с web-сайта компании Microsoft.

Чтобы включить карантин в ISA Server:

- Откройте Менеджер ISA Сервера.

- В левой панели раскройте узел, соответствующий вашему компьютеру, и нажмите на Virtual Private Networks (VPN).

- В правой панели выберите Задания (Tasks) и нажмите Разрешить Доступ Клиентам к VPN (Enable VPN Client Access).

- Теперь раскройте узел Настройки (Configuration) и выберите Сети (Networks).

- В средней панели кликните на Сети.

- Кликните двойным щелчком Изолированная VPN Сеть (Quarantined VPN Clients network), чтобы открыть свойства этой сети.

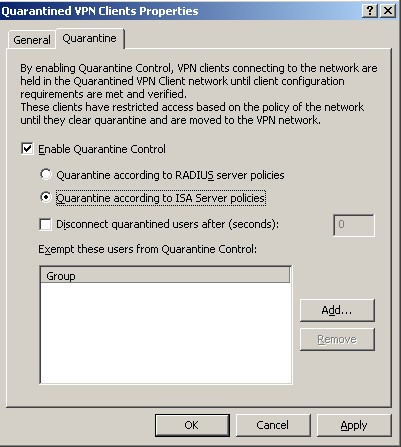

- Выберите закладку Карантин (Quarantine). Это показано на Рис. 11.

- Поставьте галочку в квадрате «Включить управление карантином» (Enable Quarantine Control), чтобы разрешить карантин. Появится предупреждение, сообщающее, что изменения произойдут немедленно и что без соответствующих настроек пользователи будут изолированы на неопределенное время.

- Выберите – производить карантин с помощью сервера RADIUS или сервера ISA.

- Введите количество секунд, после которых прекратить соединение с пользователем, в поле после галочки Отсоединять (Disconnect).

- Введите нужные исключения в поле «Освободить данных пользователей от карантина» (Exempt these users from Quarantine Control).

- Нажмите ОК и Применить (Apply) в консоли Менеджера Сервера ISA.

Рис. 11: Свойства изолированной сети VPN

Как только вы завершите, найдите в ISA Server 2004 Resource Kit скрипт ConfigureRQSforISA.vbs и запустите его. Он автоматически создаст правило доступа, позволяющее пропускать трафик через 7250 порт как от клиентов VPN, так и от Изолированных клиентов VPN. Этот трафик важен, т.к. сообщения от клиентов о прохождении проверки посылаются именно на этот порт.

Вы также можете установить следующие правила для изолированной VPN сети:

- Разрешать соединения к любым серверам LDAP во внутренней сети.

- Разрешать трафик к контроллерам доменов.

- Пропускать DHCP, DNS и WINS трафик к определенному набору DNS серверов.

- Разрешать трафик к определенному изолированному web-серверу, содержащему антивирусное ПО, вирусные базы и обновления.

Заключение

В этой статье мы обсудили режим карантина, используя сервисы, включенные в Windows Server 2003 и связанным с ним Resource Kit, а также расширенные возможности ISA сервера. Использование этих инструментов предотвратит или минимизирует возможность угрозу, которую представляют удаленные пользователи при соединении с вашей сетью.