Оценка риска защиты в Интернете. Часть первая: Что такое оценка риска?

Интернет, подобно дикому западу в старые времена, является малоизведанным, новым миром, полным новых заманчивых возможностей. Однако, подобно Дикому Западу, Интернет также чреват новыми угрозами и препятствиями; эти опасности средний бизнесмен и домашний пользователь еще даже не начали понимать. Но не об этом я хочу рассказать вам. Вы, конечно, слышали, что почти любой строгий, академический доклад на семинаре или конференции по проблемам защиты обычно сопровождается показом слайдов и графиков, демонстрирующих, насколько серьезной является угроза, и во сколько миллионов долларов обходится вашей компании безбедное существование в интернете.

Интернет, подобно дикому западу в старые времена, является малоизведанным, новым миром, полным новых заманчивых возможностей. Однако, подобно Дикому Западу, Интернет также чреват новыми угрозами и препятствиями; эти опасности средний бизнесмен и домашний пользователь еще даже не начали понимать. Но не об этом я хочу рассказать вам. Вы, конечно, слышали, что почти любой строгий, академический доклад на семинаре или конференции по проблемам защиты обычно сопровождается показом слайдов и графиков, демонстрирующих, насколько серьезной является угроза, и во сколько миллионов долларов обходится вашей компании безбедное существование в интернете. Затем, после коммерческого представления некоторых программных продуктов, почти всегда следует оглашение "списка убитых", который призван посеять панику и вызвать желание бежать из интернета.

Хочу ли я сказать, что угроза не реальна или что статистические данные не верны? Нет. Я хочу сказать то, что многие пользователи не в состоянии видеть, какое отношение имеют эти угрозы к ним и к их компаниям. Повлияет ли на формирование политики в области информационных технологий тот факт, что электронный отдел компании тратит около 120000 $ на устранение последствий от нападений на DDoS? Возможно, нет. И все же, пользователи не могут игнорировать эти факты полностью. Что должны делать пользователи - так это распознавать новые угрозы и вызовы и, подобно другим угрозам и вызовам, уже известным бизнесменам, они должны быть достойно встречены и управляемы. Не нужно паниковать. Не нужно тратить бешеные деньги. Все, что пользователи действительно должны делать, - это понимать, что имеется определенный риск, с которым их компания или домашняя сеть сталкиваются при подключении к интернету. Также как вы не заимствуете вашу деловую стратегию из электронных средств, Вы не должны заимствовать стратегию защиты информационных технологий. Вы должны разработать особую стратегию защиты информационных технологий для своих особых потребностей. Вы сами знаете собственный уникальный вид риска для Вашей деятельности.

Как и во многих других жизненных ситуациях, ключом к эффективной информационной защите должна быть следующая формула: работать умнее, а не больше. Работать умнее - означает: тратить свое время, деньги и человеческие ресурсы на частные, самые важные проблемы, которые могут принести наибольший ущерб. Сами по себе вычисления действительно весьма просты. Но прежде, чем суммировать, Вы должны определить переменные. Следующие вопросы вы должны задать себе самостоятельно:

- Каковы ваши ресурсы: Информационные и Информационные Системы, защитой которых

я интересуюсь?

- Какова ценность этих ресурсов: денежно-кредитная или другая?

- Каковы всевозможные угрозы, с которыми можно столкнуться?

- Насколько эти угрозы вероятны?

- Как могут повлиять эти угрозы на мой бизнес или личную жизнь, если они реализуются?

Ответив на эти пять вопросов, Вы сможете исследовать механизмы (и технический и процедурный), относящиеся к этим рискам, и затем сравнить стоимость каждого возможного решения с последствиями каждой потенциальной угрозы. Еще раз отметим, что вычисления просты: если стоимость решения выше возможных финансовых последствий риска (или рисков), то нужно исследовать другие решения, посмотреть, можно ли принять часть риска, а может быть и полностью.

Эта статья первая из серии статей, предназначенных помочь читателям ответить на третий и четвертый вопросы, касающихся систем, связанных с Интернет: Каковы угрозы, с которыми мои системы, связанные с интернетом, могут столкнуться и каковы шансы того, что эти угрозы реализуются. Мы исследуем вопрос об оценках защиты интернета, не только почему они сделаны, но также и как они сделаны. К концу этой серии статей вы должны понять, как выполнение оценки защиты интернета может способствовать эффективной информационной стратегии защиты, что вы должны ожидать от такой оценки и даже как бы вы могли выполнить такие оценки самостоятельно.

Обоснование оценок защиты

Введение

Оценка Защиты Интернет - это понимание рисков, с которыми ваша компания сталкивается, когда подключается к интернету. Как говорилось ранее, мы производим эту оценку, чтобы решить, как тратить время, деньги и человеческие ресурсы на информационную защиту. Таким образом, наши расходы на защиту могут быть определены необходимостью, а не технологией службы безопасности. Другими словами, мы осуществляем контроль, потому что мы знаем, что выбранные нами меры необходимы, а не потому, что, мы пользуемся технологией, предлагаемой нам. Некоторые фирмы обращаются к оценкам защиты, как к разрешенному взлому или, как к проверке на вторжение. Хотя я также пользуюсь этими терминами, но рассматриваю их обращения, как нечто, весьма отличное от оценки риска и, таким образом, не считаю, что их использование преследует те цели, о которых мы говорили.

Оценки защиты и анализы риска

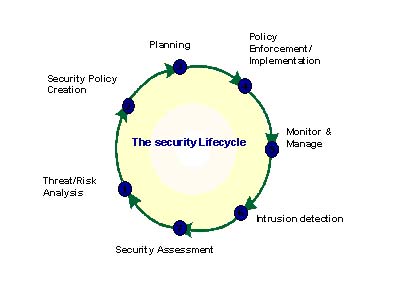

Ниже я продемонстрирую диаграмму, которая известна под названием "жизненный цикл защиты", которая показывает, что защита – это непрерывный цикл с множеством различных стадий, повторяемых на продолжающем непрерывно изменяться основании. Вы увидите, что этот цикл различает анализ риска и оценку защиты. Возможно, раньше Вы встречались с такими терминами и задавались вопросом об их различии. Я не собираюсь затрагивать здесь семантические вопросы. На самом деле, я даже не уверен, что есть универсальные определения этих терминов. Короче, анализы риска обычно и раньше и раньше были представлены в цикле защиты в виде ориентированного на бизнес процессе, который рассматривал риск и угрозы с точки зрения финансовой перспективы и помощи в определении лучшей стратегии защиты. Оценки защиты выполняются периодически в течение цикла. Они рассматривают риск в технической перспективе и помогают измерять эффективность вашей стратегии защиты. В этой статье основное внимание уделено этому виду оценки.

Внутренние и внешние оценки

В дальнейшем я ограничусь обсуждением оценок защиты в интернете. Позвольте мне сразу же отметить, что это лишь часть диаграммы. Оценка защиты интернета может состоять из одной или двух составляющих: внутренней и внешней оценки. Компания, в которой я работаю, различает эти два вида оценок следующим образом:

"Внешняя оценка, известная также как проверка периметра, может быть определена, как испытание, произведенное извне - снаружи периметра частной сети. Этот вид испытания имитирует угрозу, исходящую от хакеров и других внешних воздействий и часто связан с нарушением межсетевых защит и других форм защиты периметра.

С другой стороны, при внутренней проверке аналитик располагается где-нибудь внутри периметра частной сети и имитирует угрозы, исходящие от внутреннего штата компании, консультантов, недовольных служащих, или неразрешенный физический доступ и ослабление защиты периметра. Эти внутренние угрозы составляют более 60 % всех угроз".

Оценка интернета привлекательна, потому что она производится быстро и отвечает на прямой вопрос, тем не менее, нужно всегда иметь в виду следующее:

- оценка Интернета не распознает все виды рисков для ваших информационных ресурсов. Приведем список угроз, которые она не замечает.

- угрозы, исходящие из среды, которой доверяют;

- угрозы, исходящие от RAS и других внешних подключений;

- угрозы, исходящие от вашей дополнительной сети и подключений еще к кому-нибудь.

- Имеются другие способы оценить риск, не делая техническую оценку.

Причины для Технической Оценки Защиты

Заканчивая проект оценки защиты, у меня часто возникало ощущение, что я мог бы дать тот же совет клиенту без полного анализа. Настройки интернета настолько сходны, и кажется, что сбои всегда одинаковы. Но все-таки я не разочаровался в этой идее. На это есть причины.

Во-первых, техническая оценка позволяет мне ознакомиться с архитектурой сети клиента. Когда оценка завершена, я обычно понимаю архитектуру интернета клиента, не хуже клиента, часто даже лучше. Это дает мне уникальную возможность предлагать реальный и полезный совет и текущую техническую поддержку.

Знакомство с техникой, которое я приобретаю, часто придает мне авторитет у технического персонала клиента. Это, в свою очередь, дает мне еще больше возможностей для советов. Поскольку наши клиенты часто нетехнические люди, например, финансовые менеджеры, важным является то, что мы приобретаем доверие и уважение членов технической группы. Это особенно эффективно при испытании на внедрение – последней стадии в оценке, в течение которого мы фактически пытаемся нарушить защиту и ослабить системы клиента. Некоторых трудно убедить, что их защита достаточна, когда перед этим Вы продемонстрировали, что она может быть сломана. На самом деле, наши результаты, основывающиеся на формальной методике, придают нашим рекомендациям весомость.

Иногда организация нуждается в объективной оценке, сделанной независимым третьим лицом, чтобы убедить других, что они относятся к защите серьезно. Это становится особенно важным в некоторых отраслях, в которых правительство, акционеры и другие надзирающие стороны предлагают компании обеспечить доказательство надлежащей информационной защиты.

Кроме того, понятно, что должным образом выполненная оценка может очень хорошо распознать проблемы, которые иначе, могли бы быть незамеченными. Единственная маленькая ошибка в вашей конфигурации межсетевой защиты может оказаться тем, что необходимо нападающим, и полная техническая оценка может быть единственным способом определить это.

Но, самое важное, оценка дает нам объективную картину. Для подавляющего числа программных продуктов защиты и для продавцов этих продуктов на рынке, важно, что организации и отдельные пользователи, обеспокоенные защитой, тратят деньги правильно. Хорошая оценка должна помочь Вам понять и расположить Ваши требования защиты по приоритетам, что позволяет Вам эффективно инвестировать свои ресурсы.

Фактически, эта последняя мысль не является новой, оценки защиты всегда рассматривались в информационной теории защиты, как важная стадия в жизненном цикле защиты. Одна из версий жизненного цикла выглядит следующим образом:

Обратите внимание, что стадии оценки (анализ угрозы/риска и оценка защиты) – являются первым и последним шагом в процессе. Анализ используется, для того, чтобы понять, что нужно делать, а оценки - чтобы измерить эффективность других стадий в цикле. Многие компании используют результаты этих повторных оценок, чтобы измерить работу своего технического персонала. Теперь перейдем к следующему интересному вопросу.

Причины для произведения оценки защиты Интернета

Надеюсь, я убедил Вас в ценности технической оценки защиты. В начале статьи я говорил, что в этой статье мы ограничимся только обсуждением оценок защиты интернета. Имеет ли смысл сосредотачиваться на какой-то одной области вашей системы? Конечно, нет.

Но Рим не сразу строился, и полная оценка для большой среды обычно должна быть разбита на некоторое число различных управляемых стадий. Интернет - только одна из множества различных областей, которые мы могли исследовать. Однако, связанные с Интернетом системы - единственная область, которую мы оцениваем больше чем другие. А, учитывая ограниченное время и ресурсы, это - иногда единственная область, которую мы рассматриваем для клиентов. Приведем список причин, по которым компании все еще выполняют оценки защиты Интернета:

- системы Интернета - очевидная часть проблемы: Учитывая большой размер полной информационной проблемы защиты, часто трудно понять с чего начать. Системы интернета чаще всего являются ясно очерченными подмножествами законченной инфраструктуры и могут быть легко изолированы, проанализированы и защищены. Хотя мы понимаем, что это только маленькая частичка большой проблемы, но это – часть проблемы.

- Интернет - уникальная сеть: инструментальные средства и методологии,

которые мы применяем в анализе защиты интернета, отличаются от тех, которые

мы используем при смотрении "внутренних" пространств таких, как глобальные

сети, LAN и дополнительные сети. По этой причине мы рассматриваем оценку интернета,

как отдельный кусок работы и занимаемся ею отдельно.

- системы Интернета - очевидные цели для нападения: Нападение через Интернет ни в коем случае не является единственной угрозой, с которой сталкивается

ваша компания, но это - ясная и очевидная угроза, и нужно быть глупцом, чтобы

игнорировать ее. Точно так же, как Вы проверяете, заблокирована ли ваша передняя

дверь, Вы хотите быть уверенным, что ваши подключения к интернету защищены.

Угроза нападения через Интернет легко определяется, проверяется и устраняется.

Мы проверяем нашу защиту интернета, чтобы убедиться, что она имеется и работает.

- системы Интернета – стратегическая цель: Ужасно быть взломанным через

Интернет. Даже при том, что финансовое воздействие такого нападения часто меньше,

чем от других формы нападения, но стертый сайт или другие подобные шуточки

могут сильно нанести большой ущерб репутации вашей компании. По этой причине

мы хотим быть уверены, что о нашей защите в интернете позаботились.

- системы Интернета - часто находящиеся вне нашего контроля: Интернет начал свою жизнь, как утопическое упражнение в общественном сотрудничестве. Хотя этот ранний утопизм давно испарился, и в настоящее время Интернет превратился в поле битвы за новую мировую торговлю, все еще имеется довольно огромное число неконтролируемых взаимозависимостей, которые позволяют вашей компании работать в интернете. Волшебные перемещения IP-пакетов из одной сети в другую, является - одним из таких примеров. Отображение машинных имен в IP - адреса через DNS – другой пример. Все же мы не имеем никакого реального контроля над этими системами. Они представляют потенциальную опасность для функционирования нашей инфраструктуры интернета, а их защита - вне нашего контроля. Точно так же мы не имеем контроля за новыми уязвимыми местами в наших технологиях интернета, которые кто-нибудь обнаружит. Очевидно, единственная защита, которую мы имеем, заключается в том, чтобы регулярно оценивать эту инфраструктуру для безопасной и защищенной работы. Вероятно, это более справедливо для интернета, чем для других областей вашей инфраструктуры.

Заключение

В этом разделе я пробовал убедить вас в ценности проведения технической оценки риска и объяснять, почему мы часто рассматриваем системы интернета отдельно от остальной части инфраструктуры. В следующей статье из этой серии, я дам Вам краткий обзор шагов при выполнении этого вида оценки. Методика предназначена, для того, чтобы гарантировать, что наша работа полна и состоятельна.