Побуду сегодня Капитаном Очевидность, но на прошлой неделе у меня был разговор с коллегой, который планировал строить SOC, и в процессе разговора всплыла тема с Threat Intelligence. Оказалось, что TI иногда воспринимается достаточно однобоко. Как правило так — «мы получаем индикаторы компрометации и когда успеваем загружаем их в наши средства мониторинга для поиска следов угроз«. А на мой вопрос, а чуть выше вы поднимаетесь в своем использовании Threat Intelligence, получил ответ, что нет, в этом нет необходимости.

А тут как раз попала мне в руки статистика по семействам шифровальщиков, которые были популярны с начала 2023-го года. И вот что оказалось — за второй квартал семейства сменились по сравнению с первым! Да, тройка лидеров осталась неизменной — Lockbit 3.0, ALPHV и CL0P; хотя и в ней лидеры поменялись местами. А вот дальше имена уже другие.

А это уже влияет на техники, используемые шифровальщиками, на которые мы должны направить свой взор (ну если не тупо полагаемся на маркетинговые заявления вендоров о том, что их средства защиты обнаруживают самые современные угрозы). В качестве примера приведу сравнение используемых шифровальщиками техник в 2019-м и 2020-м годах. Ни одного совпадения.

Выводы, как мне кажется, вполне очевидные. TI — это не только про ежедневно обновляемые индикаторы, которые можно подгрузить в свой SIEM или NDR. А кто будет отслеживать изменения в техниках (это же тоже Threat Intelligence)? Причем не раз в год, а хотя бы раз в квартал. В идеале это стоит делать даже чаще, чтобы вовремя выявлять потенциальные пробелы в своей системе защиты, которая ориентирована на угрозы «прошлого», то есть уже где произошедшие, зафиксированные и попавшие в базы вендоров. И если уж мы строим свою систему защиты на том, что было раньше, то хотя бы чаще проверяйте, что ваша система защиты в актуальном состоянии.

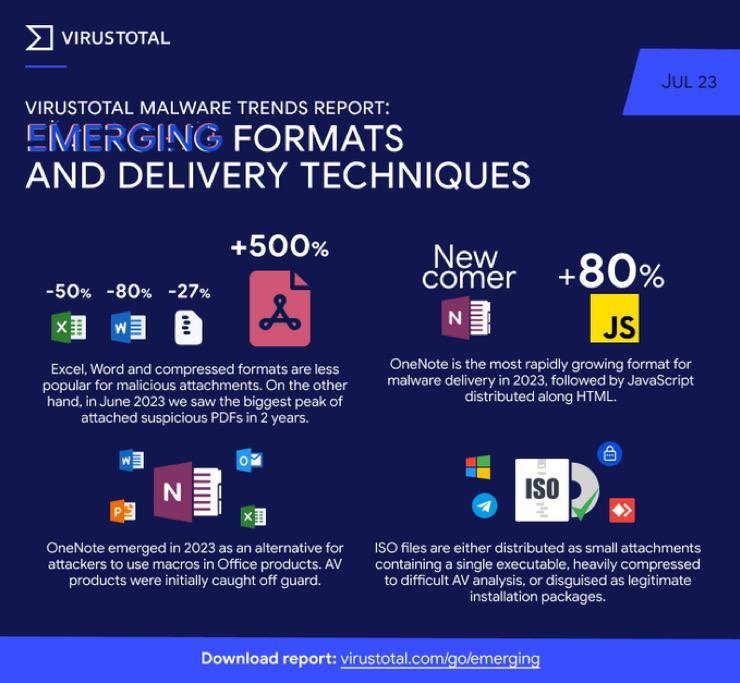

Вот еще один пример — VirusTotal тут разродился отчетом по результатам анализа 3 миллиардов семплов, загруженных в этот сервис с января 2021-го по май 2023-го года. И там тоже есть интересная статистика по тому, как изменяются форматы и каналы доставки вредоносного ПО. Например, в качестве вредоносных вложений в сообщения e-mail или иные каналы, традиционные офисные файлы стали использоваться реже, а вот применение PDF, OneNote и JavaScript, наоборот, выросло; PDF аж на 500%, а OneNote вообще раньше не встречался. А имиджи ISO вы проверяете в вашей компании? Если нет, то зря, — он тоже становится популярным, в то время как обычные архивы теряют внимание со стороны злоумышленников как способ скрыть свою вредоносную активность. И тут возникает вопрос — а ваш антивирус или песочница умеют сканировать эти форматы или они создают у вас чувство ложной защищенности, что все под контролем?

А у ANY.RUN ежеквартальные отчеты по вредоносам содержат данные по техникам согласно MITRE ATT&CK.

Но с MITRE ATT&CK тоже есть свои нюансы, которые не всегда очевидны. Во-первых, матрица ATT&CK пополняется на основе реальных и публичных инцидентов, которые расследуются и данные по которым передаются в MITRE. Инцидент не публичный? Значит в MITRE о нем не узнают и техники из него не попадут в матрицу. Вот я иногда краем уха услышу о каком-нибудь непубличном инциденте или прочитаю о нем в том или ином Telegram-канале, но знаю, что результаты его расследования никогда не будут опубликованы, а то и вовсе засекречены. Да, в 90% случаев техники там уже не новы, а местами вполне банальны, но могут встретиться и достаточно интересные примеры, о которых MITRE и раньше-то не узнала бы, а уж с начала СВО и подавно. То есть покрытие техник по MITRE в каком-либо продукте еще не означает, что он прям хорош (хотя если он даже Топ10

не покрывает , то это плохо).Во-вторых, даже если что-то попадает в публичный отчет, который потом попадает в MITRE, то происходит это спустя недели, а новая версия матрицы ATT&CK обновляется два раза в год (про последнее обновление я писал в Telegram). То есть к моменту, когда вы узнаете о новых TTP, они уже вовсю используются плохими парнями.Читать ежегодные отчеты про Toп10 техник хакеров и вредоносов, конечно, полезно, но явно уже поздно.

Отсюда еще один вывод — не забывайте, что ваша цель не допустить реализации негативных последствий для вашей компании, а не обнаружить как можно больше TTP по MITRE ATT&CK.

Резюмируя: Threat Intelligence — это не блажь и не детские игры в индикаторы компрометации. Чтобы отслеживать актуальные угрозы стоит выстроить соответствующий процесс и на основе получаемой информации актуализировать и свою модель угроз и свои защитные меры. Но это снова Капитан Очевидность 🙂

Заметка

Threat Intelligence не для обнаружения угроз, а для оценки эффективности вашей системы защиты была впервые опубликована на Бизнес без опасности .